Im November 2023 erhielt Nick Lawler, General Manager des Littleton Electric Light and Water Departments (LELWD) in Massachusetts, einen unerwarteten Anruf von der FBI. Die Nachricht war alarmierend: Das Netzwerk des Versorgungsunternehmens wurde kompromittiert. Die digitale Bedrohung stammte von einer chinesischen Hackergruppe namens Volt Typhoon, deren Aktivitäten sich in der Cybersicherheitslandschaft der USA schnell zu einem der ernsthaftesten Bedrohungen entwickelten. Obwohl Lawler zunächst Zweifel an der Echtheit des Anrufs hegte, führte der darauffolgende Kontakt mit Homeland Security und weiteren Bundesbehörden zu der Erkenntnis, dass der Angriff Teil einer umfassenderen Spionage- und Sabotageoperation war, die auf US-amerikanische kritische Infrastrukturen abzielte. Das Littleton Electric Light and Water Departments versorgt die Gemeinden Littleton und Boxborough mit Strom und Wasser.

Mit einer relativ kleinen Kundenbasis von etwa 15.000 Einwohnern erscheint es zunächst unwahrscheinlich, dass ein kleines kommunales Versorgungsunternehmen zum Ziel staatlich geförderter Cyberangriffe wird. Doch genau das Gegenteil bewies die Situation rund um Volt Typhoon: Schwachstellen in auch nur mittelgroßen Versorgungseinrichtungen sind für Hacker wertvolle Einfallstore, um sich lateral im gesamten Netz der kritischen Infrastruktur auszubreiten. Die Hacker verschafften sich ihren Zugang über eine Sicherheitslücke in einer veralteten FortiGate 300D Firewall, deren Firmware LELWD noch nicht aktualisiert hatte. Trotz eines bereits im Dezember 2022 veröffentlichten Patches blieb diese Schwachstelle bis zum Angriff im August 2023 offen.

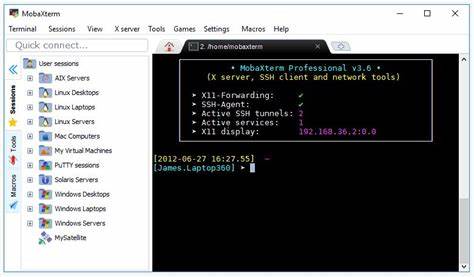

Die ausnutzbare Lücke ermöglichte es Volt Typhoon, einen Botnetzugang zu errichten und das Netzwerk infiltrieren – eine Methode, die typisch für moderne Cyberattacken ist, die auf langfristiges Eindringen und verdeckte Überwachung setzen. Die Bedeutung der Erkennung und Reaktion auf solche Cyberbedrohungen wird durch die Zusammenarbeit von LELWD mit Dragos, einem auf operative Technologie spezialisierten Cybersicherheitsunternehmen, unterstrichen. Diese Partnerschaft resultierte in der Installation von Sensoren, die ungewöhnlichen Netzwerkverkehr identifizierten und die Verbindung zu ausländischen Akteuren meldeten. Die frühzeitige Erkennung spielte eine Schlüsselrolle dabei, die Auswirkungen des Angriffs zu minimieren und die Sicherheit der Versorgungseinrichtung zu gewährleisten. Der Fall von LELWD ist kein isoliertes Ereignis.

Analysten und Sicherheitsbehörden berichten von mehreren hundert US-Versorgungsunternehmen, die von Volt Typhoon und verwandten Gruppen angegriffen wurden. Das Vorgehen dieser Hacker ist eine Kombination aus Spionage, Vorbereitung auf mögliche Sabotageakte und dem Aufbau von Botnetzen, die für großflächige Cyberangriffe eingesetzt werden könnten. Dabei sind vor allem veraltete Systeme, Nachlässigkeiten bei Updates sowie mangelhafte Cybersicherheitsstrategien Schwachstellen, die ausgenutzt werden. Die Herausforderungen für die Cybersicherheit kritischer Infrastrukturen liegen nicht nur im Schutz vor direkten Angriffen, sondern auch in der Sicherstellung kontinuierlicher Überwachung und schneller Reaktion. Während große Versorgungsunternehmen oft über eigene IT-Sicherheitsabteilungen verfügen, sind kleinere kommunale Einrichtungen wie LELWD häufig auf externe Dienstleister angewiesen, deren Sicherheitsstandards mitunter nicht ausreichen.

Der Vorfall führte dazu, dass LELWD den bisherigen Managed Service Provider entlassen hat, um die Sicherheit zu verbessern. Die kontinuierliche Zusammenarbeit zwischen Versorgungsunternehmen, Bundesbehörden wie dem FBI und dem Department of Homeland Security (DHS) sowie privaten Sicherheitsfirmen ist entscheidend im Kampf gegen die zunehmende Cyberbedrohung. Die Behörden setzen auf Sensoren und Überwachungstools, um die Aktivitäten der Hacker zu verfolgen und nötigenfalls Gegenmaßnahmen einzuleiten. Der Fall LELWD zeigt, wie wichtig eine offene Kommunikation und das Vertrauen in diese Zusammenarbeit sind, auch wenn es für Betroffene schwer sein kann, mit der Realität eines solchen Angriffs umzugehen. Die Bedrohung durch Gruppen wie Volt Typhoon verdeutlicht auch die Notwendigkeit, die gesamte US-amerikanische Infrastruktur besser zu schützen.

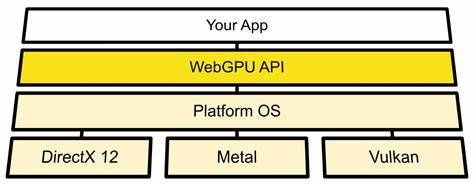

Cyberangriffe auf Energie- und Wasserversorgung sind nicht nur technische Herausforderungen, sondern greifen tief in die nationale Sicherheit und das tägliche Leben ein. Die Vorbereitungen für mögliche destruktive Angriffe gehen weit über routinemäßige IT-Sicherheit hinaus und erfordern eine integrative Sicherheitsstrategie, die sowohl Informationstechnologie (IT) als auch operationstechnische Systeme (OT) umfasst. Experten warnen, dass Angriffe auf die kritische Infrastruktur in Zukunft zunehmen werden. Die Nutzung von vernetzten Technologien, die Einführung von Smart Grids und die Digitalisierung der Versorgungssysteme bieten einerseits Effizienzgewinne, erhöhen andererseits aber auch die Angriffsflächen. Schutzmaßnahmen müssen daher ständig verbessert werden, um mit den sich wandelnden Bedrohungen Schritt zu halten.

Neben technischen Lösungen sind Investitionen in Ausbildung und Bewusstseinsbildung auf allen Ebenen notwendig. Mitarbeiter von Versorgungsunternehmen müssen für Cyberrisiken sensibilisiert werden, um gezielte Phishing-Angriffe oder Social Engineering abzuwehren. Vor allem aber muss eine Kultur entstehen, die das Thema Cybersicherheit als kontinuierlichen Prozess ansieht – mit regelmäßigen Updates, Penetrationstests und der proaktiven Suche nach Schwachstellen. Der Fall Volt Typhoon illustriert eindrücklich, wie Cyberangriffe von staatlich unterstützten Gruppen auf kleine Versorgungsunternehmen ausgeweitet werden, um wichtige Netze ausspähen oder für zukünftige Angriffe vorbereiten zu können. Es ist daher entscheidend, dass die USA und andere Länder ihre Verteidigungskapazitäten gegen solche Bedrohungen kontinuierlich ausbauen und die Resilienz der kritischen Infrastruktur stärken.

Die Ereignisse rund um Littleton und Boxborough sind ein Weckruf für die gesamte Branche. Kein Unternehmen und keine Gemeindeverwaltung kann sich mehr wundern, wenn sie ins Visier einer internationalen Hackergruppe geraten. Die Cybersicherheit muss höchste Priorität haben, um sowohl wirtschaftliche Stabilität als auch die Sicherheit der Bevölkerung zu gewährleisten. Nur durch vereinte Anstrengungen von Behörden, Unternehmen und Technologieanbietern kann der gefährlichen neuen Realität des Cyberkriegs begegnet werden - eine Realität, in der Verteilungssysteme von Strom und Wasser zu Schlachtfeldern für digitale Konflikte werden können.

![[this is] The FBI, open up. China's Volt Typhoon is on your network](/images/C2F04724-7898-44D9-9380-812065AD794A)