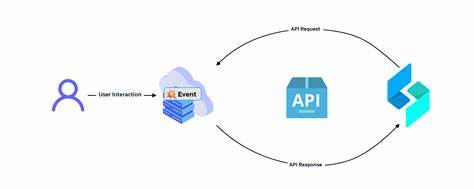

In der digitalen Welt von heute sind APIs (Application Programming Interfaces) und Webhooks zentrale Bausteine für die Kommunikation zwischen verschiedenen Systemen. Während APIs es Anwendungen ermöglichen, Daten und Funktionen zu teilen, sorgen Webhooks durch automatisierte Benachrichtigungen für eine Echtzeit-Interaktion. Trotz ihrer technischen Ähnlichkeit werden Webhooks und API-Anfragen unterschiedlich behandelt, wenn es um Sicherheitsmaßnahmen geht. Diese doppelte Sicherheitsstandards werfen spannende Fragen auf, die sowohl Entwickler als auch Unternehmen beschäftigen und deren Verständnis entscheidend für den Schutz sensibler Daten ist. Webhooks sind im Grunde genommen HTTP-Anfragen, die von einem Server an einen anderen gesendet werden, um bestimmte Ereignisse oder Datenänderungen mitzuteilen.

Dabei handelt es sich um Push-Mechanismen, die es ermöglichen, dass eine Anwendung unmittelbar reagiert, sobald ein Ereignis ausgelöst wird. Auf der anderen Seite stehen traditionelle API-Anfragen, bei denen ein Client aktiv Informationen anfordert oder Aktionen auslöst. Trotz der Gemeinsamkeiten in der Funktionsweise gibt es eine auffällige Diskrepanz in den angewandten Sicherheitsprotokollen. Einer der Hauptunterschiede ist der Einsatz von sogenannten Request-Signaturen bei Webhooks, insbesondere die Verwendung von HMAC-SHA256. Studien zeigen, dass etwa 80 Prozent der Anbieter ihre Webhook-Anfragen mittels einer solchen Signatur schützen.

Diese Methode ermöglicht es dem Empfänger einer Webhook-Nachricht, nicht nur die Authentizität des Absenders zu überprüfen, sondern auch sicherzustellen, dass der Inhalt der Anfrage während der Übertragung nicht manipuliert wurde. Anders gesagt, Request-Signing fügt eine zusätzliche Schutzschicht hinzu, die manipulierte oder gefälschte Anfragen abwehrt. Auf den ersten Blick erscheint die Forderung, Webhook-Anfragen stärker abzusichern als API-Anfragen gerechtfertigt. Webhooks werden oft an weniger kontrollierte Endpunkte gesendet, die möglicherweise unzuverlässig oder sogar potenziell gefährlich sein können. Dabei ist das Risiko, dass eine falsch konfigurierte Webhook-URL in die Hände von Angreifern gelangt, wesentlich höher als bei API-Schlüsseln, die in der Regel nur innerhalb bekannter und kontrollierter Systeme eingesetzt werden.

Die Herausforderung liegt darin, dass eine kompromittierte Webhook-URL nicht nur die Integrität der Verbindung bedroht, sondern im schlimmsten Fall auch dazu führt, dass Angreifer täuschend echte Benachrichtigungen versenden können. Trotz der offensichtlichen Vorteile stellt sich die Frage, weshalb API-Anfragen in den meisten Fällen nicht auf dieselbe Weise signiert werden. Die Antwort darauf ist vielschichtig. Viele Entwickler und Unternehmen bevorzugen aus Gründen der Einfachheit und Leistungsoptimierung den Einsatz von API-Schlüsseln in Kombination mit TLS (Transport Layer Security). TLS garantiert eine verschlüsselte Verbindung und schützt die Daten vor unbefugtem Zugriff während der Übertragung.

Dadurch werden viele der Sicherheitsbedenken, die eine Signatur an API-Anfragen adressieren würde, bereits abgedeckt. Aus Sicht der Entwickler ist die Implementierung von Request-Signaturen zudem mit erhöhter Komplexität verbunden. APIs, vor allem wenn sie große Datenströme oder kontinuierliche Ereignisse wie Server-Sent Events übertragen, stellen zusätzliche Herausforderungen dar. Es gilt, präzise zu definieren, welche Teile der HTTP-Anfrage in den Signaturprozess einfließen sollen, was nicht immer trivial ist. Dies führt häufig zu einer Abwägung zwischen zusätzlicher Sicherheit und Praktikabilität sowie Performance.

Die signierten Anfragen benötigen Rechenleistung für die Ver- und Entschlüsselung, was vor allem bei großen Payloads spürbare Verzögerungen verursachen kann. Trotz der erklärbaren Gründe für die weit verbreitete Nutzung von API-Schlüsseln setzen große Anbieter wie Amazon, Microsoft Azure oder Oracle durchaus auf signierte API-Anfragen. Auch existiert ein Standard für das Signieren von HTTP-Anfragen, der aufzeigt, dass diese Methode technisch machbar und sinnvoll ist, insbesondere in Umgebungen mit besonders hohen Sicherheitsanforderungen. Die doppelte Sicherheitsbewertung zwischen Webhooks und API-Anfragen hat historische und praktische Ursachen. Der Ursprung liegt in Standards wie PubSubHubbub, der bereits im Jahr 2008 festlegte, dass Webhook-Nachrichten zu signieren sind.

Diese Praxis wurde über die Jahre zum etablierten Best-Practice, angenommen von vielen der heute führenden Webhook-Anbieter. Auch neuere Standards bestätigen diesen Trend und empfehlen eine gesonderte Sicherheitsbehandlung für Webhooks, selbst wenn sie über HTTPS übertragen werden. Obwohl HTTPS heute der Standard ist und den Großteil des Verkehrs schützt, gibt es auch heute noch Szenarien, in denen Webhooks über unverschlüsselte Verbindungen laufen. In solchen Fällen bietet das Signieren der Anfragen eine zusätzliche Verteidigung gegen Man-in-the-Middle-Angriffe und Replay-Attacken. Selbst bei verschlüsselten Verbindungen verbessert die Signatur die Integritätsprüfung, da sie sicherstellt, dass die Daten auf dem Transportweg nicht verändert wurden.

Ein besonderes Augenmerk liegt zudem auf der Reduzierung des Risikos, dass geheime Schlüssel in Logs, Monitoring-Systemen oder Drittanbieter-Komponenten unabsichtlich offengelegt werden. Bei signierten Anfragen wird der Schlüssel selbst nie direkt gesendet, sodass dies ein signifikanter Sicherheitsgewinn ist. Ein weiterer Punkt, warum Webhooks strikteren Sicherheitsanforderungen unterliegen, ist die Tatsache, dass die Empfänger-URL von Webhooks oft als externe Endpunkte fungieren. Diese werden häufig von Kunden oder Partnern konfiguriert und verwaltet, die möglicherweise nicht den gleichen Sicherheitsstandard wie der Sender gewährleisten können. Im Gegensatz dazu bleiben API-Endpunkte meistens unter direkter Kontrolle des API-Anbieters und werden über stabile, sicherheitsüberwachte Umgebungen betrieben.

Während die Diskussion über Sicherheitsanforderungen zwischen Webhooks und APIs weitergeht, lässt sich festhalten, dass es keinen eindeutig falschen oder richtigen Weg gibt. Vielmehr handelt es sich um eine gewachsene Praxis, die durch historische Entwicklungen und praktische Anforderungen geprägt ist. Der Schlüssel liegt darin, die Risiken richtig einzuschätzen und einen ausgewogenen Schutz zu implementieren, der die Geschäftsanforderungen und die technische Machbarkeit berücksichtigt. Moderne Unternehmen und Entwickler sollten die Vorteile des Request-Signings keinesfalls ignorieren, unabhängig davon, ob es sich um Webhooks oder traditionelle API-Anfragen handelt. Die zusätzliche Sicherheitsebene bietet in vielen Fällen einen wertvollen Schutzschild gegen Angriffe, die auf das Abfangen, Verändern oder Nachahmen von Nachrichten abzielen.

Tools und Frameworks, die das Signieren und Verifizieren von Anfragen automatisieren, können die Integration erheblich erleichtern und die Komplexität für Entwickler reduzieren. Im Endeffekt zeigt die unterschiedliche Betrachtung von Webhook- und API-Sicherheit ein wichtiges Prinzip der IT-Sicherheit: Das Prinzip der gestaffelten Sicherheit. Nicht jede Datenübertragung benötigt die gleiche Schutzhärte, und unterschiedliche Risiken verlangen unterschiedliche Maßnahmen. Es lohnt sich, diese Unterschiede bei der Planung und Entwicklung von Schnittstellen zu berücksichtigen und dabei immer den Schutz der sensiblen Daten und Systeme im Fokus zu behalten. Im Zeitalter der zunehmenden Vernetzung digitaler Dienste ist es unerlässlich, sich mit den Details der Sicherheitsmechanismen vertraut zu machen und innovative Schutzmaßnahmen zu integrieren.

Unternehmen, die frühzeitig auf sichere Praktiken wie das Request-Signing setzen, sind besser gegen zukünftige Bedrohungen gewappnet und können ihren Kunden und Partnern ein hohes Maß an Vertrauen bieten. Dabei ist die kontinuierliche Anpassung an neue Sicherheitsstandards und die Teilnahme an der kollektiven Weisheit der Branche wesentlicher Bestandteil eines erfolgreichen Sicherheitskonzepts. Durch die kritische Reflexion und Anpassung der doppelten Sicherheitsstandards bei Webhooks und APIs können Entwickler und Unternehmen nicht nur ihre Systeme absichern, sondern auch die Grundlage für eine zukunftssichere digitale Zusammenarbeit schaffen.