Das Internet prägt mittlerweile fast jeden Aspekt unseres Lebens und hat die Art und Weise, wie wir kommunizieren, arbeiten und Informationen austauschen, revolutioniert. Doch trotz vieler Fortschritte wird eine wachsende Herausforderung immer sichtbarer: die zunehmende Präsenz von KI-generierten Inhalten und automatisierten Bots, die die Online-Erfahrung oft fragwürdiger macht. Vor diesem Hintergrund stellt sich die spannende Frage, wie ein neuartiges Internetprotokoll gestaltet werden könnte, das ausschließlich den Zugang und die Interaktion menschlicher Nutzer ermöglicht. Eine solche Entwicklung könnte die digitale Landschaft grundlegend verändern und würde einen neuen Standard für Authentizität und Qualität in der Onlinewelt setzen. Doch wie könnte ein solches Protokoll aussehen und welche technischen sowie ethischen Überlegungen müssen dabei berücksichtigt werden? Zunächst muss die Grundvoraussetzung erfüllt sein, dass das System nur von Menschen genutzt wird - nicht von Bots, automatisierten Skripten oder künstlichen Intelligenzen.

Um dieses Ziel zu erreichen, zeichnet sich ein mehrschichtiger Verifizierungsprozess als essentiell ab. Dieser könnte nicht allein auf einer Anfangsprüfung beruhen, sondern vielmehr kontinuierlich im Hintergrund ablaufen, um die Menschlichkeit der Interaktion in Echtzeit zu bestätigen. Die Herausforderung dabei ist, dass das Verfahren nicht nur sicher, sondern auch praktisch und benutzerfreundlich sein muss. Zu komplexe oder zeitraubende Prozeduren würden dem Nutzererlebnis schaden und wahrscheinlich zum schnellen Absprung führen. Ein möglicher Ansatz wäre die Verwendung einer Kombination aus Verhaltensprofilen und biometrischer Analyse.

Ausgehend von der Anmeldung könnte eine erste Identitätsprüfung erfolgen, die auf Gesichtserkennung, Stimmanalyse oder anderen biometrischen Merkmalen basiert. Hierbei ist allerdings darauf zu achten, dass die Privatsphäre der Nutzer gewahrt bleibt und keine zentralen Datenbanken entstehen, die Missbrauchspotenzial bieten. Daher sollte eine dezentrale Speicherung der biometrischen Daten, beispielsweise mittels Blockchain-Technologie, diskutiert werden, um die Anonymität zu bewahren und gleichzeitig eine sichere Identifikation zu ermöglichen. Nach der einmaligen Verifikation muss das System eine kontinuierliche Kontrolle gewährleisten. Das bedeutet, dass während der gesamten Sitzung Verhaltensmuster wie Tippgeschwindigkeit, Mausbewegungen, Scrollverhalten oder Interaktionszeitpunkte analysiert werden, um automatisiertes Verhalten auszuschließen.

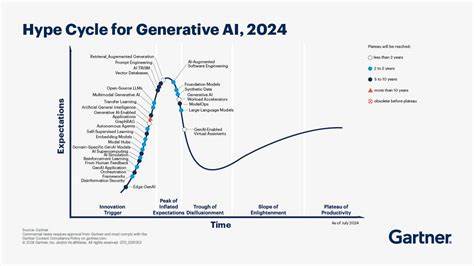

Moderne Machine-Learning-Algorithmen könnten hierbei helfen, menschliche von maschinellen Mustern zu unterscheiden. Allerdings ist Vorsicht geboten, da solche Systeme anfällig für Fehler und Bias sein können - falsche Negative (echte Menschen werden aussortiert) oder falsche Positive (Bots schaffen es durch die Kontrolle) müssen unbedingt minimiert werden. Die Anonymität der Nutzer bleibt trotz der notwendigen Identitätsprüfung ein zentraler Punkt. Es sollte jedem frei stehen, sich zu identifizieren, doch die Voreinstellung müsste die Anonymität sein. Dies verhindert die Bildung von Profilen, die zum Datenhandel oder zur Überwachung missbraucht werden könnten.

Genau hier zeigt sich die Gratwanderung zwischen Sicherheit und Datenschutz, für die klare ethische Richtlinien und rechtliche Rahmenbedingungen erforderlich sind. Ein weiteres Element könnte der soziale Aspekt der Verifikation sein. Nutzer, deren Identität bereits als menschlich bestätigt wurde, könnten in einem Netzwerk miteinander interagieren und gegenseitig menschliche Authentizität bestätigen. Dies ähnelt der Funktionsweise von Empfehlungssystemen oder Vertrauensnetzwerken, bei denen menschliche Überprüfungen eine wichtige Rolle spielen. Durch diese Form der kollektiven Validierung lassen sich Fehlalarme verringern und das System wird resilienter gegen Manipulationen.

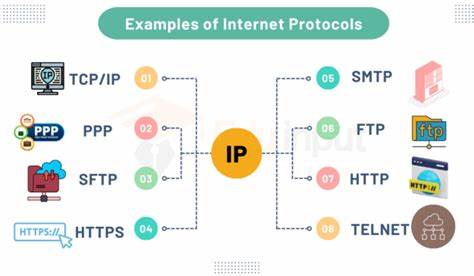

Auf technischer Ebene muss das Protokoll mit bestehenden Webbrowsern und Infrastrukturen kompatibel sein, um möglichst niedrigschwellig nutzbar zu sein. Das heißt, es sollte ohne zusätzliche Software oder komplexe Hardware funktionieren und sich leicht in die aktuellen Standards integrieren lassen. Web-Sockets, sichere Token-Authentifizierungen und verschlüsselte Kommunikationsprotokolle könnten Teil der Umsetzung sein. Auch sollte berücksichtigt werden, dass die digitale Welt zunehmend globalisiert ist und verschiedene Kulturen und Standards zusammenkommen. Daher müsste das neue Protokoll kulturelle und sprachliche Diversität unterstützen, ohne die Verifizierungsgenauigkeit zu beeinträchtigen.

Ebenso sind Anwender mit Behinderungen zu berücksichtigen, damit das System inklusiv bleibt und niemand wegen technischer Barrieren ausgeschlossen wird. Die Einführung eines solchen human-zentrierten Protokolls könnte zahlreiche Vorteile mit sich bringen. Die Qualität der Inhalte würde signifikant steigen, da automatisierte Spam- und Fake-Accounts deutlich eingeschränkt wären. Damit würde das Internet wieder zu einem sichereren Ort für echte Kommunikation, politischen Diskurs und kreativen Austausch werden. Zudem könnten Plattformen, die einen hohen Wert auf menschliche Authentizität legen, einfacher monetarisieren, da Werbekunden zuverlässigere Zielgruppen erreichen.

Nicht zu unterschätzen ist jedoch auch der Aufwand und die Komplexität der Implementierung. Technologische Neuerungen benötigen Zeit, Ressourcen und eine breite Akzeptanz der Nutzer und Anbieter. Zudem wird es ständige Anpassungen geben müssen, um mit immer ausgeklügelteren Bots und KI-Anwendungen Schritt zu halten. Eine offene Zusammenarbeit von Entwicklern, Datenschützern, Rechtsexperten und der Gesellschaft ist daher entscheidend, um eine faire und effektive Lösung zu schaffen. Zusammenfassend lässt sich sagen, dass die Idee eines Human Internet Protocol eine faszinierende Vision darstellt, die das digitale Ökosystem wesentlich verändern könnte.

Durch eine intelligente Kombination aus biometrischer Verifikation, Verhaltensanalyse, sozialer Validierung und striktem Datenschutz könnte eine Internetwelt entstehen, in der nur Menschen interagieren. Diese Entwicklung erfordert jedoch technisches Können, ethisches Bewusstsein und vor allem den Willen zur Zusammenarbeit. Nur so kann eine Internetrevolution gelingen, die den Menschen ins Zentrum stellt und die Qualität der digitalen Kommunikation nachhaltig verbessert.