Am 9. Mai 2025 wurde der X-Account (früher bekannt als Twitter) von Supabase Ziel eines raffinierten Hackerangriffs. Dieser Vorfall wirft ein Schlaglicht auf die wachsende Bedrohung durch gezielte Phishing-Angriffe auf soziale Medien und die Bedeutung robuster Sicherheitsmaßnahmen. Supabase, ein bekanntes Open-Source-Datenbankunternehmen, sah sich mit einer Situation konfrontiert, die nicht nur die eigenen Konten, sondern auch die Community und Partnernetzwerke in Alarmbereitschaft versetzte. Der Angriff begann mit einer täuschend echten Phishing-E-Mail.

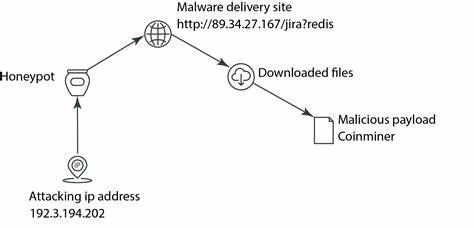

Im Posteingang des Supabase-Teams landete eine Nachricht mit dem Absendernamen "X Notice", die vorgab, von der X-Plattform selbst zu stammen. Der Betreff wies auf eine vermeintliche Content-Flagging-Beschwerde gegen den Supabase-Account hin. Das Design der E-Mail war so professionell und authentisch, dass es zunächst keinen Anlass zu Verdacht gab. Diese E-Mail enthielt einen Aufforderungsbutton, über den angeblich gegen die Sperrung der Inhalte Berufung eingelegt werden sollte. In Wahrheit führte der Link jedoch zu einer gefälschten Login-Seite, die eigens dafür geschaffen wurde, Anmeldedaten abzufangen.

Als ein Teammitglied auf den Link klickte und das Passwort eingab, hatten die Angreifer damit die Kontrolle über den Supabase-Account erlangt. Das eindrucksvolle an diesem Hack ist die folgende Vorgehensweise der Cyberkriminellen. Direkt nach dem Zugriff schalteten sie die Zwei-Faktor-Authentifizierung (2FA) aus, was eine zusätzliche Sicherheitsebene deaktivierte und den Hackerzugang weiter absicherte. Zudem versuchten sie, einen sogenannten Delegierten-Account hinzuzufügen, womit sie zusätzliche Zugriffsrechte hätten erlangen können. Darüber hinaus verbanden die Hacker den Supabase-Account mit mehreren Drittanbieter-Apps, darunter Buffer und Hootsuite.

Diese Anwendungen werden typischerweise genutzt, um Beiträge vorzuplanen oder zu verwalten, doch im falschen Kontext dienten sie dazu, automatisiert unerwünschte Inhalte zu verbreiten. Tatsächlich nutzten die Angreifer diesen Zugang, um eine Flut von Krypto-Spam-Tweets zu versenden, die den Ruf und die Seriosität des Unternehmens gefährdeten. Die Reaktion des Supabase-Teams verlief bemerkenswert schnell. Sobald der Hack entdeckt wurde, konnten sie den Zugriff auf ihr Konto zurückerlangen. In der Folge wurden alle Sicherheitseinstellungen zurückgesetzt und sämtliche Zugänge von Drittanbieterapplikationen widerrufen.

Die Wiederherstellung erforderte eine genaue Überprüfung und eine strenge Sicherheitsüberprüfung des Accounts, um weiteren Schaden zu verhindern. Dieser Vorfall zeigt eindrucksvoll, wie wichtig es ist, bei ungewöhnlichen E-Mails, insbesondere mit angeblichen Sicherheitswarnungen von sozialen Medien, äußerste Vorsicht walten zu lassen. Die verwendete Phishing-Methode war ausgeklügelt und spielte gezielt mit der Angst vor Content-Einschränkungen. Ein besonderes Augenmerk sollte auf die Überprüfung der URL und der Absenderadresse gelegt werden, bevor Login-Daten eingegeben oder Sicherheitsfunktionen deaktiviert werden. Ein kritischer Punkt war, dass die Phishing-Seite im Gegensatz zu einigen gängigen Angriffen nicht explizit nach der Zwei-Faktor-Authentifizierung gefragt hat.

Das macht das Abfangen der Zugangsdaten umso gefährlicher, da der Hacker direkt nach dem Einloggen den 2FA-Schutz komplett abschalten konnte. Dieses Vorgehen zeigt, wie wichtig es ist, nicht nur auf ein starkes Passwort zu setzen, sondern auch auf die Absicherung durch zusätzliche Sicherheitsmechanismen und die hohe Aufmerksamkeit gegenüber ungewöhnlichen Aktivitäten. Buffer und Hootsuite sind im normalen Alltag beliebte Tools für Social Media-Management. Doch in den falschen Händen ermöglichen sie Angreifern eine Massenverbreitung von Spam und Schadsoftware, ohne dass die eigentliche Plattform selbst kompromittiert werden muss. Der Missbrauch solcher Dienste verdeutlicht, dass neben der Absicherung des Accounts auch die Kontrolle über alle verbundenen Drittanbieter-Applikationen unbedingt erforderlich ist.

Supabase hat die Community aktiv informiert und um erhöhte Wachsamkeit gebeten. Nutzer wurden dazu aufgerufen, bei jeglichen verdächtigen Aktivitäten direkt Kontakt mit den verantwortlichen Personen, etwa Copple oder CraigCannon auf X, aufzunehmen. Das schnelle und transparente Handeln ist hierbei ein vorbildliches Beispiel für den Umgang mit Hackerangriffen und liefert wertvolle Erkenntnisse für andere Unternehmen. Ein weiteres Lernfeld liegt in der zunehmenden Bedeutung von Aufklärung und Sensibilisierung zum Thema Phishing. Gerade Social Engineering spielt eine entscheidende Rolle bei solchen Angriffen, da das gezielte Ausnutzen menschlicher Schwächen oft der Einstiegspunkt für umfassende Sicherheitsverletzungen ist.

Regelmäßige Schulungen und Tests innerhalb von Teams helfen, das Bewusstsein zu schärfen und potenzielle Risiken frühzeitig zu erkennen. Neben technischem Know-how müssen Unternehmen auch ihre Reaktionspläne im Falle eines Hacks verfeinern. Supabase demonstrierte mit der prompten Reaktion auf den Angriff, dass eine schnelle Wiederherstellung und ein methodisches Zurücksetzen von Sicherheitszugängen entscheidend sind, um Folgeschäden zu minimieren. Die zentrale Bedeutung der 2FA-Sicherheit ist ein weiteres Element, das immer wieder bestätigt wird und ohne das sich viele Angriffe nur schwer abwehren lassen. Der Vorfall illustriert auch, wie die digitale Kommunikation und Plattformen wie X für Angriffe auf Unternehmensidentität und Kundenvertrauen missbraucht werden können.

Der Schutz der eigenen Marke und die Verteidigung der Kommunikationskanäle sind mittlerweile integrale Bestandteile der Cybersecurity-Strategie. Besonders empfindlich reagieren Nutzer auf Spam oder betrügerische Nachrichten, die von vermeintlich offiziellen Accounts ausgehen. Für die Zukunft sind mehrere Maßnahmen empfehlenswert. Dazu zählen die Verwendung von individuellen, starken Passwörtern in Kombination mit Multi-Faktor-Authentifizierung, regelmäßiges Monitoring aller Account-Zugriffe und -Änderungen sowie eine kritische Überprüfung aller E-Mails mit vermeintlichem Bezug zu Sicherheitswarnungen. Die Sensibilisierung gegen Social Engineering und gezielte Phishing-Angriffe sollte ein kontinuierlicher Bestandteil der Unternehmensstrategie sein.

Durch den Supabase X Account Hack wurde erneut deutlich, dass keine Plattform oder Organisation vor Angriffen gefeit ist. Angesichts der steigenden Professionalität der Hacker ist es entscheidend, nicht nur technische Schutzmaßnahmen einzusetzen, sondern auch eine Sicherheitskultur zu etablieren, die proaktives Handeln und schnelle Reaktionen ermöglicht. Die Lehren aus diesem Vorfall bieten wertvolle Hinweise für Unternehmen aller Größenordnungen, um sich besser gegen die Gefahren im digitalen Raum zu wappnen. Der Fall zeigt, dass selbst bei gut etablierten Unternehmen die größte Gefahr oft von menschlichem Fehlverhalten oder unzureichender Aufmerksamkeit ausgeht. Das Bewusstsein für solche Risiken und die konsequente Umsetzung von Sicherheitsrichtlinien sind der Schlüssel, um ähnliche Vorfälle zukünftig zu verhindern.

Supabase hat mit seiner Offenheit und seinem Handeln wichtige Impulse gesetzt – sie fungiert als Mahnung und Beispiel zugleich für den Umgang mit Cyberbedrohungen im Jahr 2025.