In der Welt der Kryptografie ist die korrekte Handhabung und Speicherung von privaten Schlüsseln von zentraler Bedeutung für die Sicherheit digitaler Systeme. Während öffentliche Schlüssel meist frei verteilt werden können, stellt der private Schlüssel das Herzstück der Verschlüsselung und Signaturverfahren dar. Ein falsches Format kann hier schwerwiegende Konsequenzen haben – angefangen bei Kompatibilitätsproblemen bis hin zu potenziellen Sicherheitslücken. Besonders bei neueren Verfahren wie ML-KEM und ML-DSA treten komplexe Herausforderungen bei der Definition des privaten Schlüsselformats auf, die zeigen, wie schnell vermeintlich kleine Details zu großen Problemen führen können. In diesem Kontext ist es unerlässlich, sich mit den Fallstricken auseinanderzusetzen und Best Practices für eine einheitliche und sichere Formatierung zu entwickeln.

Private Schlüssel dienen als geheimer Zugang zu kryptografischen Systemen und ermöglichen beispielsweise das Entschlüsseln von Nachrichten oder das Erzeugen digitaler Signaturen. In der Theorie erscheint es einfach: Der private Schlüssel ist ein Wert, der vom Benutzer sicher vor unbefugtem Zugriff geschützt wird. Doch in der Praxis ist die Formatierung dieses Schlüssels alles andere als trivial, denn verschiedene Systeme und Standards interpretieren dieselben Rohdaten unterschiedlich – was zu Inkonsistenzen und sogar Nutzungsfehlern führen kann. Besonders im Bereich der Post-Quanten-Kryptografie (PQC) haben sich Verfahren wie ML-KEM (Modul-Lattice Key Encapsulation Mechanism) und ML-DSA (Modul-Lattice Digital Signature Algorithm) etabliert, die aufgrund ihrer mathematischen Komplexität und Performanceeigenschaften neue Anforderungen an die Schlüsselverwaltung stellen. Hierbei sah sich die Standardisierungsbehörde NIST mit einer besonderen Herausforderung konfrontiert, die zeigt, wie eine unklare oder doppeldeutige Spezifikation der privaten Schlüssel zu Irritationen führen kann.

NIST hat für ML-KEM und ML-DSA zwei verschiedene Formate für private Schlüssel zugelassen: das sogenannte Seed-Format und ein semi-expanziertes Format. Das Seed-Format besteht aus einem kompakten zufälligen Ausgangswert (Seed), der in einem nachfolgenden Prozess mittels kryptografischer Hashfunktionen und Erweiterbarer Ausgabefunktionen (XOF) in den vollständigen privaten Schlüssel umgewandelt wird. Diese Methode bietet mehrere Vorteile: Die Schlüssel sind klein, und der Seed als Ursprung der Schlüsselmaterialien verhindert Manipulation durch eine feste, ausschließlich durch den Seed determinierte Schlüsselableitung. Ein einzelnes Bitänderung im Seed führt zu einem völlig anderen Schlüssel und macht das Erzeugen fehlerhafter Schlüssel unmöglich. Das semi-expansierte Format hingegen enthält bereits einen Teil der Schlüsselmaterialien in „entfalteter“ Form.

Dies ähnelt Ansätzen klassischer Kryptosysteme wie RSA, bei denen umfangreiche Zwischenergebnisse gespeichert werden, um die Performance bei der Schlüsselverwendung zu erhöhen. Im Gegensatz zu RSA ist der Aufwand bei ML-KEM/ML-DSA jedoch moderat, sodass der Vorteil des semi-expandierten Formats sich meist nur in Wettbewerbsmessungen, nicht aber im praktischen Einsatz bemerkbar macht. Diese Zweiteilung ist die Wurzel zahlreicher Konsistenzprobleme, denn es existiert in der Praxis keine Möglichkeit, den semi-expansiven Schlüssel zurück in den Seed zu konvertieren. Somit gibt es zwar eine eindeutige Funktion vom Seed zum semi-expansierten Format, nicht aber umgekehrt. Aufgrund dessen nimmt die Standardisierung eine doppelte Form an, welche von verschiedenen Systemen uneinheitlich interpretiert wird.

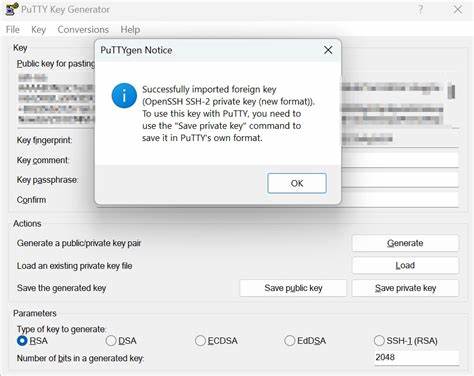

Einige implementieren ausschließlich das Seed-Format, andere setzen auf die semi-expansierte Variante. Bereits im Vorfeld der Standardbildung haben erste Hersteller sogenannte Hardware-Sicherheitsmodule (HSM) implementiert, die nur eine der beiden Varianten unterstützen. Dies führte zu einem Spannungsfeld, das bis heute ungelöst ist und die Interoperabilität erschwert. Ein Vorschlag war es, beide Formate als völlig unterschiedliche private Schlüsseltypen mit eigenen Kennungen (z.B.

OIDs im PKCS#8 Standard) zu spezifizieren. Dadurch könnten Systeme klar unterscheiden, welches Format sie verarbeiten und die öffentliche Schlüsselbeschreibung würde trotzdem gleich bleiben. Trotz der Klarheit dieses Ansatzes gab es interne Widerstände, die aus historischen Problemen mit RSA-Algo-Typen resultieren. RSA-Schlüssel leiden seit Jahrzehnten unter uneinheitlichen, sich überschneidenden OID-Zuweisungen, die zu Verwirrung und Fehlerquellen führten. Dies führte zu einer gewissen Abneigung gegenüber der Einführung doppelter OIDs für dasselbe Verfahren in leicht unterschiedlichen Formaten.

Eine weitere Option ist ein Format mit einer Wahlmöglichkeit (etwa durch eine ASN.1-CHOICE-Konstruktion) zwischen Seed und semi-expandiertem Schlüssel innerhalb eines einzigen Containers. Obwohl das technisch problemlos umsetzbar wäre, klingt dies in der Praxis sehr unelegant und kann Implementierer verwirren. Die Folge wäre, dass nach und nach das Seed-Format dominiert, während alte Hardware aufwändig konvertiert oder umgeschrieben werden müsste. Die kritischste, aber leider weitverbreitete Lösung besteht darin, einen privaten Schlüsselcontainer mit optionalen Feldern sowohl für den Seed als auch den semi-expansierten Schlüssel zu definieren und die Interpretation dem implementierenden System zu überlassen.

Hier entstehen gleich mehrere potenziell gefährliche Szenarien: Zum einen könnte zufällig kein Schlüsselteil gesetzt sein, was zu Fehlern führt. Zum anderen kann es passieren, dass beide Formate gleichzeitig existieren, ohne dass klar definiert ist, welche Version der private Schlüssel ist. Noch problematischer ist, dass in der Praxis eine Konsistenzprüfung zwischen den beiden Schlüsseln optional bleibt, obwohl gerade diese Grundvoraussetzung für eine funktionierende und sichere Interoperabilität wäre. Die Konsequenzen fehlender Konsistenzprüfungen sind gravierend. Stellen Sie sich vor, ein System liest nur den semi-expansierten Schlüssel, während ein anderes den Seed nutzt.

Wenn sich Daten unterscheiden oder fehlerhaft sind, können Schlüsselmaterialien verloren gehen oder – schlimmer noch – Sicherheitslücken entstehen. Ein unabsichtlich als „NULL“ interpretierter Seed würde zum Beispiel das gesamte Kryptosystem kompromittieren und könnte sogar dazu führen, dass ein Schlüssel unwiederbringlich unbrauchbar wird. Die Frage der sogenannten „Wohl-Definition“ von Standards ist hier entscheidend. Ein wohl-definierter Standard ist nicht nur ein formal korrekt dokumentiertes Verfahren, sondern garantiert eine eindeutige und widerspruchsfreie Zuordnung von Eingaben und Ergebnissen. Wenn zwei verschiedene Implementierungen bei identischem Input unterschiedliche Schlüssel materialisieren oder Verhalten zeigen, wird die Standardisierung selbst obsolet.

Das Vertrauen in kryptografische Verfahren erodiert, wenn die Basisformate nicht eindeutig interpretiert werden können. Der Blick auf die RSA-Geschichte dient dabei als Warnung. Dort haben unterschiedliche OIDs und fehlende präzise Definitionen zu jahrzehntelangen Kompatibilitätsproblemen geführt, die bis heute die Implementierung und den Austausch behindern. Im Gegensatz dazu könnte eine klare Trennung der Formate bei ML-KEM/ML-DSA einfachere Systeme und robustere Implementierungen ermöglichen. Zwar bedeutet das anfänglichen Mehraufwand, doch wäre dies langfristig die sicherere und wartungsfreundlichere Lösung.

Zusammenfassend zeigt die Problematik um die Formatierung privater Schlüssel bei ML-KEM und ML-DSA exemplarisch, wie bedeutsam wohl-definierte Standards sind. Jeder technische Kompromiss, der zu mehrdeutigen Formaten oder inkonsistenten Interpretationen führt, untergräbt das Sicherheitsversprechen kryptografischer Systeme. Es gilt für die Gemeinschaft, sich für eindeutige, kompatible und sichere Formate einzusetzen, statt sicherheitsrelevante Kompromisse aus Performance- oder Akzeptanzgründen zu machen. Für Entwickler und Systemintegratoren bedeutet dies, bei der Handhabung privater Schlüssel künftig besonderes Augenmerk auf die verwendeten Formate zu legen. Ein gründliches Verständnis der Implikationen, aktive Konsistenzprüfungen und nach Möglichkeit die bevorzugte Nutzung von Seed-basierten Formaten helfen, Bedrohungen zu minimieren.

Ein klarer Standard mit echter Wohl-Definition ist zudem essenziell, um Interoperabilität und Sicherheit auch in einer zunehmend post-quanten-kryptografischen Welt zu gewährleisten.