Debian gehört zu den ältesten und umfangreichsten Linux-Distributionen weltweit und wird von Millionen Nutzern geschätzt. Gerade die Stabilität, Sicherheit und der offene Entwicklungsprozess machen Debian zu einer bevorzugten Wahl für Serverumgebungen, Desktops und eingebettete Systeme. Doch hinter der Kulisse des offiziellen Debian-Archivs verbergen sich immense Herausforderungen. Das Erzeugen von Binärpaketen, die vertrauenswürdig und reproduzierbar sind, stellt Entwickler und Release-Manager aufgrund der zahlreichen Abhängigkeiten, Architekturspezifika und Build-Variationen vor große Schwierigkeiten. Auch das Vertrauen in die so ausgelieferten Binärdateien ist eng verknüpft mit dem Nachweis, dass diese ausschließlich aus verifizierten und unveränderten Quellcodes stammen.

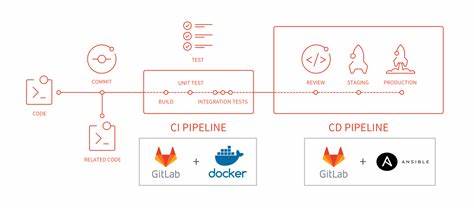

In jüngster Zeit gewinnen Pipelines für Continuous Integration und Continuous Deployment (CI/CD), insbesondere solche, die über Plattformen wie GitLab realisiert werden, immer mehr an Bedeutung. Sie bieten die notwendige Automatisierung, Wiederholbarkeit und Transparenz, die in der traditionellen Debian-Buildlandschaft oft fehlen oder nur schwer umzusetzen sind. Der Einsatz von GitLab-Pipelines für den Debian-Build bedeutet nicht nur eine Vereinfachung der Build-Prozesse, sondern eröffnet auch neue Möglichkeiten zur Verbesserung der Sicherheit in der Softwarelieferkette. Die Motivation, Debian vollständig in einer GitLab-Pipeline zu bauen, rührt vor allem daher, dass viele Debian-Derivate und andere Linux-Distributionen binäre Pakete aus Debian-Quellen verwenden. So ist das Vertrauen in Ubuntu oder Trisquel unmittelbar durch den Debian-Binärbestand begründet, den sie übernehmen.

Wer jedoch binäre Pakete nutzt, muss sich die Frage stellen, wie sicher diese tatsächlich sind. Ohne selbst den Quellcode nachzubauen und die Exaktheit der Binärdateien sicherzustellen, ist Vertrauen eine rein spekulative Angelegenheit. Die einzig wirklich sichere Methode besteht darin, Pakete selbst zu bauen und zu überprüfen, ob sie bitgenau mit den offiziellen Binärpaketen übereinstimmen. Ein bedeutender Aspekt bei reproduzierbaren Builds ist die sogenannte Idempotenz. Das bedeutet, ein Paket oder eine gesamte Archivstruktur soll bei wiederholtem Bauen exakt dieselben Ergebnisse liefern – unabhängig von Zeit, Host oder Build-Umgebung.

Das stellt sicher, dass keine versteckten Einflüsse den Build verändern können, etwa durch unterschiedliche Compiler-Versionen, Umgebungsvariablen oder fehlende Dependencys. Diese bitweise Übereinstimmung ist die Grundlage für vollständige Vertrauenswürdigkeit. Konventionelle Debian-Buildsysteme nutzen verschiedene historische Werkzeuge und Umgebungen, die nur mit großem Aufwand transparent gemacht oder automatisiert werden können. Der Zugang zu den richtigen Build-Inputs, wie älteren Paketversionen oder Archiven, ist oft komplex, vor allem wenn diese aus externen Quellen bezogen werden müssen. Ein Beispiel hierfür ist die Nutzung von snapshot.

debian.org, wo ältere Paketversionen archiviert sind, aber die Rate-Limiting und Verfügbarkeit Herausforderungen darstellen. Um diese Hürden zu überwinden, bedarf es einer modernen Infrastruktur, die nachvollziehbar, reproduzierbar und skalierbar ist. Genau hier setzen jüngste Initiativen wie das Projekt „debdistbuild“ an, das komplett via GitLab-Pipelines arbeitet. Dabei wird ein Satz von CI/CD-Jobs definiert, die den kompletten Build-Prozess steuern, starten und verwalten.

Die Automatisierung reicht von der Vorbereitung der Build-Umgebung über den eigentlichen Paketbau bis hin zum Deployment der gebauten Artefakte in ein Git-Repository. Dies erfolgt unter Verwendung offizieller Debian-Container-Images und einer standardisierten Kommandoabfolge, um eine möglichst konstante und saubere Build-Umgebung sicherzustellen. So werden etwa sämtliche Build-Schritte unter einem eigenen Benutzer mit klar definierten Berechtigungen ausgeführt, um Umgebungsabhängigkeiten und Sicherheitsrisiken zu minimieren. Der Vorteil einer solchen Pipeline liegt in der Wiederholbarkeit und dem transparenten Audit einer Build-Kette. Jede Änderung oder jedes Paket wird versioniert, überprüfbar und bei Bedarf lässt sich exakt nachvollziehen, welche Eingaben und Umgebungsvariablen zum Ergebnis geführt haben.

Die Log- und Fehlerbehandlung wird durch die Pipeline zentralisiert. Für die oft gewaltigen Paketgrößen, die den Standardlimits von GitLab-Jobs überschreiten, setzen moderne Lösungen zudem auf externe Objekt-Speicher wie S3-kompatible Dienste, um Artefakte sicher und performant vorzuhalten. Die Integration von Git-LFS erlaubt dabei eine effiziente Verwaltung großer Binärdateien, sodass sowohl Entwickler als auch automatisierte Systeme inkrementelle Aktualisierungen beziehen können. Neben der reinen Technik ist die Idee der Idempotenz und vollständigen Nachvollziehbarkeit eng mit Sicherheitsaspekten des Software-Lieferprozesses verknüpft. Traditionelle Debian-Build-Systeme sind oft von vertrauenswürdigen Build-Teams und Signaturschlüsseln abhängig, die letztlich in einem komplexen Rechtssystem und einem Prozess unwiderruflich verankert sind, aber nicht immer für Nutzer offen einsehbar.

Durch die GitLab-Pipeline wird eine Art GitDevOps-geprägter Transparenz geschaffen, bei der der Build-Prozess offen, automatisiert und kontrollierbar stattfindet. Nutzer und Entwickler können ihre eigenen Builds anstoßen oder reproduzieren. Das ist ein großer Schritt zu mehr Supply-Chain-Sicherheit und stärkt das Vertrauen in die gelieferten Binärpakete. Eine weitere spannende Herausforderung liegt in der Wahl und Kontrolle des Toolchains. Selbst wenn es gelingt, offizielle Pakete bit-identisch nachzubauen, stellt sich die Frage, wie das Toolchain selbst verifiziert und gebaut wird.

Ältere Beschränkungen und Abhängigkeiten erschweren eine vollständige Vertrauensbildung. In der GitLab-Pipeline-Architektur lässt sich diesem Problem durch schrittweise mehrstufige Builds begegnen, die auf bekannten, vertrauenswürdigen Container-Basisbildern starten und das gesamte Toolchain-Paket aus Quellcode nachbauen. Dies verhindert sogenannte „vertrauenswürdige“ schwarze Kästen in der Build-Kette und gestattet eine moderne, offen auditierbare Toolchain. Der Fokus auf freie und transparente Software wird auch durch die Integration alternativer Paketquellen und -systeme gefördert. So wird der Bauprozess durch Guix-Pakete ergänzt, die kontrollierte Binärpakete als Basis für nachfolgende Build-Stufen einbringen können.

Dies beugt zirkulären Abhängigkeiten im Build-Prozess vor und optimiert das Erreichen von Bit-Identität. Zudem können Distributionen wie Trisquel, die hohen Wert auf Softwarefreiheit legen, von einer solchen Pipeline extrem profitieren, da sich auf der Basis eines flexibel reproduzierbaren Debian-Archivs eigene, transparente Distributionen schaffen lassen. Um den laufenden Betrieb zu optimieren, entwickelt das Projekt Ansätze wie automatisierte Abhängigkeitsanalyse, um genau jene Pakete zunächst zu bauen, die als Fundament für spätere Builds dienen. Dabei soll ein sogenannter Build-Orchestrator die Steuerung komplexer Abbau-Clousure übernehmen und durch gezieltes Starten mehrerer Pipelines ein vollständig aufgebautes Archiv gewährleisten. Dabei sind auch Differenzwerkzeuge present, die Pakete auf bitweise Unterschiede prüfen, um Veränderungen oder Probleme frühzeitig zu erkennen.

Die technischen Erfolge sind bereits sichtbar. Tausende Debian-Pakete konnten auf verschiedenen Architekturen wie amd64, arm64 und riscv64 gebaut werden. Diese Erfolge verdeutlichen die Generalität und Skalierbarkeit des GitLab-Pipeline-basierten Ansatzes. Trotz verbliebener kleiner Probleme, wie beispielsweise spezielle Java-Build-Fehler auf riscv64, stellt die Pipeline einen bedeutenden Fortschritt gegenüber traditionellen, manuellen Prozessen dar. Ein großes Potenzial liegt außerdem in der Verknüpfung der Pipeline mit modernen Signatur- und Integritätsdiensten wie Sigstore oder Sigsum.

Dadurch ließe sich der gesamte Build- und Deployment-Prozess kryptographisch ABSICHERN, verifizieren und mithilfe von Transparenzlogs öffentlich kontrollieren. Das erhöht die Endanwendersicherheit enorm und entspricht aktuellen Trends im Bereich Software Supply Chain Security. Zusätzlich arbeiten Entwickler daran, ein minimalistisches Ersatzwerkzeugset für Paketverwaltung und -installation zu schaffen, das ohne komplexe Abhängigkeiten startet und während der frühen Bootstrapping-Phasen eines Systems eingebunden werden kann. Dieses Werkzeugset soll helfen, eine vollständige Eigenständigkeit vom bisherigen Debian-Ökosystem zu erlangen und eine noch bessere Kontrolle über den Entwicklungszyklus zu ermöglichen. Abschließend betrachtet löst der Aufbau eines GitLab-Pipelinesystems für Debian diverse Herausforderungen, die mit dem klassischen Debian-Buildprozess verbunden sind.

Insbesondere die Transparenz, Automatisierung und Reproduzierbarkeit werden massiv verbessert. Dies verbessert das Vertrauen in die gebauten Binärpakete immens und ermöglicht eine sicherere Softwareversorgung für Nutzer und Unternehmen. Darüber hinaus trägt der Einsatz solcher modernen DevOps-Technologien endlich zur Demokratisierung des Build-Prozesses bei. Wo früher nur wenige ausgewählte und meist nicht öffentlich einsehbare Akteure Einfluss hatten, kann heute jeder nachvollziehen, verändern und beitragen. Das entspricht einem grundlegenden Ideal freier Software.