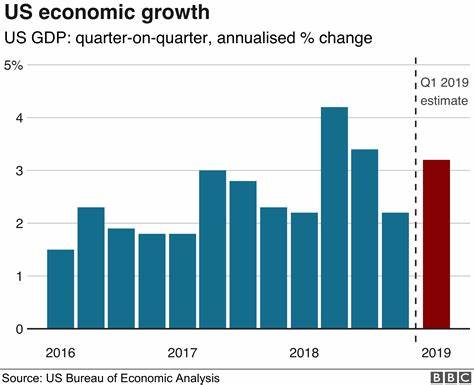

Firebase hat sich in den letzten Jahren als eines der beliebtesten Backend-Systeme für Entwickler etabliert, die schnelle Lösungen für mobile und Webanwendungen suchen. Die einfache Integration, umfangreiche Features und das serverlose Konzept machen Firebase zu einer verlockenden Plattform. Doch trotz aller Vorteile birgt die Nutzung von Firebase Ängste und Risiken – insbesondere, wenn es um Kostenkontrolle und Sicherheit geht. Ein dramatisches Beispiel dafür ist der Fall eines Entwicklers, dessen Firebase-Rechnung nach nur einem einzigen Tag bei über 100.000 US-Dollar lag.

Diese Geschichte zeigt eindrücklich, wie wichtig es ist, den eigenen Cloud-Einsatz kontinuierlich zu überwachen und abzusichern. Der Vorfall ereignete sich, als ein Hacker einen ungepatchten Fehler im Setup des Entwicklers ausnutzte. Trotz der ursprünglichen Absicherung mit Cloudflare als Schutzschicht gegen Angriffe entdeckte der Angreifer ein uncached Objekt, das er gezielt über 100 Millionen Mal anforderte. Diese enorme Last erzeugte bereits eine erste Kostenexplosion, doch die wahre Gefahr zeigte sich erst, als der Angreifer direkt den Ursprungsspeicher, also den eigentlichen Firebase Storage Bucket, anvisierte. Dort griff er ohne weitere Hürden auf den Speicher zu und generierte so enormen Traffic und damit Kosten.

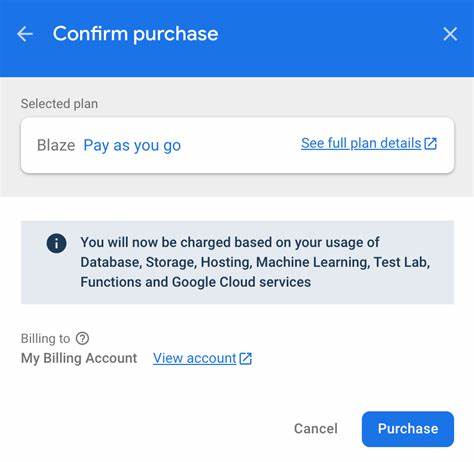

Firebase folgt einem nutzungsbasierten Preismodell, bei dem vor allem Speichertransfer, Datenbanktransaktionen und Speichernutzung abgerechnet werden. Wenn nun massenhaft Anfragen an den Speicher-Bucket gestellt werden, summieren sich schnell hohe Kosten. Da viele Entwickler ihre Projekte „einfach laufen lassen“, ohne umfangreiche Monitoring- oder Sicherheitsmechanismen aktiv zu implementieren, sind solche Angriffe besonders fatal. Im besagten Fall hätte die Nutzung von Cloudflare Workers als zusätzliche Schutzschicht vorgesehen sein können, da diese den Zugriff auf den privaten Bucket kontrollieren und eine Art Firewall vor unautorisierten Zugriffen darstellen können. Allerdings sind Cloudflare Workers ebenfalls kostenpflichtig, da sie pro Instanz und Laufzeit abgerechnet werden.

Dadurch entsteht die Schwierigkeit, ein ausgewogenes Verhältnis zwischen Sicherheit und Kosten zu gewährleisten. Eine weitere Herausforderung war die fehlende oder unzureichende Implementierung von Rate Limiting. Diese Methode hätte es verhindern können, dass ein einzelner Angreifer die Ressourcen des Buckets unverhältnismäßig häufig und in kurzer Zeit anruft. Standardmäßig ist dieses Limitieren von Zugriffen in Firebase und dessen direkter Umgebung nicht immer implementiert oder aktiviert. Es liegt somit in der Verantwortung der Entwickler, entsprechende Schutzmaßnahmen zu etablieren, da ein Versäumnis hier schnell zu finanziellen Schäden führen kann.

Dieser Fall ist gleichzeitig eine ernüchternde Lektion, die viele Cloud-Anwender betrifft. Der Trend in der Softwareentwicklung geht immer mehr hin zu serverlosen Architekturen, da diese Skalierbarkeit, einfache Verwaltung und meist geringere Einstiegskosten bieten. Doch genau das führt Entwickler auch in eine Falle, wenn sie die Nutzung ihrer Ressourcen nicht kontinuierlich überwachen. „Pay-as-you-go“ ist überaus attraktiv, kann aber schnell zur Kostenfalle werden, wenn übermäßiger Datenverkehr oder Angriffe stattfinden. Um vergleichbare Horrorszenarien zu vermeiden, ist es essenziell, die Zugriffsrechte und den Dataflow in Firebase und allen angeschlossenen Diensten sorgfältig zu kontrollieren.

Private Daten müssen bestmöglich getrennt und abgeschirmt werden. Die Verwendung von serverseitigen Authentifizierungsmechanismen ist Pflicht, um sicherzustellen, dass nur berechtigte Nutzer auf sensible Inhalte zugreifen können. Darüber hinaus hilft eine effektive Überwachung mittels Monitoring-Tools, verdächtige Aktivitäten frühzeitig zu erkennen, bevor sie Schaden anrichten. Außerdem sollte in jedem Projekt ein System zur Kostenüberwachung eingerichtet werden. Das bedeutet nicht nur regelmäßige Prüfung der Rechnungen, sondern auch das Einrichten von Warnungen und Limits im Cloud-Dashboard.

Viele Anbieter ermöglichen automatische Benachrichtigungen, sobald ein bestimmtes Ausgabenbudget überschritten wird. Solche Warnfunktionen sind einfach einzurichten und können vor teuren Überraschungen schützen. Ein weiterer wichtiger Punkt ist die Implementierung von Sicherheitsaudits und Penetrationstests, um Schwachstellen im Projekt früh zu erkennen. Gerade bei Plattformen wie Firebase, die viele Dienste nahtlos verbinden, können leicht Fehler passieren. Zum Beispiel kann ein falsch gesetztes öffentliches Leserecht in einem Storage Bucket unbemerkt bleiben und Trafikanfragen von Bots oder Hackern anlocken.

Solche Schwachstellen lassen sich durch regelmäßige Überprüfung der Policy-Regeln und durch automatisierte Testverfahren minimieren. Nicht zuletzt spielt die Wahl der Infrastruktur eine Rolle. Der Entwickler in dem Beispiel entschied sich nach dem Vorfall, Cloud-Dienste im Allgemeinen zu meiden und setzt künftig auf eine selbst gehostete Lösung namens Coolify.io, die er selbst als Open-Source-Projekt entwickelt. Diese Entscheidung verdeutlicht eine wachsende Skepsis gegenüber den großen Cloud-Anbietern und die Suche nach Lösungen, die mehr Kontrolle und Vorhersagbarkeit der Kosten bieten.

Selbst gehostete Alternativen können jedoch zusätzliche Verantwortung bei der Infrastrukturverwaltung mit sich bringen, bergen aber oft geringere Überraschungskosten im Vergleich zu vollständig serverlosen Diensten. Zusammenfassend verdeutlicht dieser Fall, dass die Nutzung von Firebase und ähnlichen Cloud-Diensten mit großen Chancen, aber auch Risiken verbunden ist. Entwickler müssen eine Balance finden zwischen Komfort, Skalierbarkeit, Sicherheit und Kostenkontrolle. Es reicht nicht aus, den Dienst einfach zu starten und zu hoffen, dass alles gut läuft. Ein aktiv gemanagtes Projekt mit Sicherheitsmechanismen, Monitoring und automatischen Alarmierungen ist unerlässlich.

Die Lehren aus dem Vorfall mit der 100.000-Dollar-Firebase-Rechnung sind klar: Eine unbeaufsichtigte Konfiguration kann zu enormen finanziellen Schäden führen. Die Kombination von externem DDoS-Schutz, internen Zugriffsrechten, Rate Limiting und Monitoring ist der Schlüssel, solche Katastrophen zu verhindern. Darüber hinaus sollte man stets kritisch hinterfragen, welche Cloud-Services wirklich notwendig sind und welche Infrastruktur besser unter eigener Kontrolle stehen sollte. Für Entwickler, die Firebase nutzen möchten, gilt: Niemals ein Projekt ohne ausreichenden Schutz ins Netz stellen.

Die Cloud vermeidet nicht automatisch Missbrauch. Vielmehr verlangt sie ein hohes Maß an Verantwortungsbewusstsein und aktiver Verwaltung. Nur so lassen sich nicht nur Cyberangriffe, sondern auch vor allem finanzielle Risiken signifikant minimieren und der Erfolg eines Projekts nachhaltig sichern.