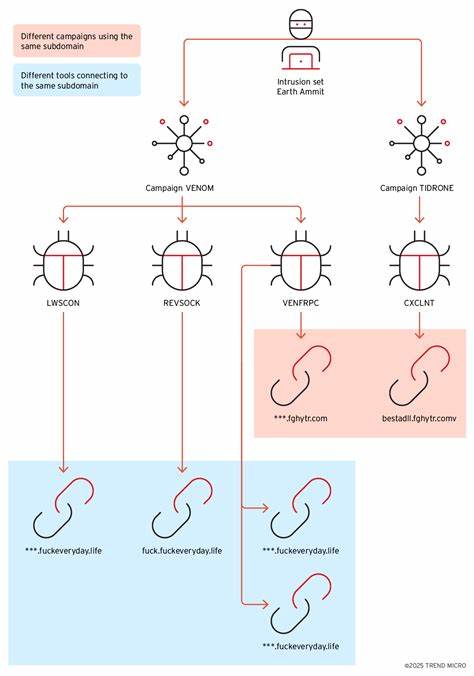

In der sich ständig weiterentwickelnden Landschaft der Cybersicherheit hat eine chinesischsprachige Cyberspionagegruppe namens Earth Ammit in den Jahren 2023 und 2024 mit ihren gezielten Angriffen auf die Drohnenlieferketten in Taiwan und Südkorea für erhebliches Aufsehen gesorgt. Die Gruppe nutzte dabei sogenannte Supply-Chain-Angriffe, die sich auf Enterprise-Resource-Planning-(ERP-)Systeme stützen, um strategisch wertvolle Ziele speziell im militärischen, industriellen und technologischen Bereich zu kompromittieren. Das Ausmaß und die ausgeklügelte Vorgehensweise dieser Kampagnen verdeutlichen die zunehmende Komplexität und Gefährlichkeit moderner Cyberbedrohungen.Die beiden Hauptkampagnen von Earth Ammit, bekannt als VENOM und TIDRONE, zeigen eine klare zeitliche und taktische Entwicklung der Angriffe. VENOM richtete sich hauptsächlich gegen Softwaredienstleister und den oberen Teil der Drohnenlieferkette.

Das Ziel war es, über ERP-Lösungen in diese Systeme einzudringen und so Zugang zu Netzwerken zu erlangen, die als vertrauenswürdig gelten und somit Zugang zu sensiblen Informationen bieten. Die Kampagne zeichnet sich durch die Ausnutzung von Schwachstellen in Webservern aus, über die Web-Shells installiert wurden, um in weiterer Folge Remote-Access-Tools (RAT) zu implementieren. Dabei kam eine Mischung aus Open-Source-Werkzeugen wie REVSOCK und Sliver zum Einsatz, um eine Rückverfolgung zu erschweren. Zudem brachte Earth Ammit mit VENFRPC eine maßgeschneiderte Variante eines Reverse Proxy-Tools zum Einsatz, was die Angriffe weiter professionalisierte.Das übergeordnete Ziel von VENOM war die Erbeutung von Anmeldedaten und Zugangsinformationen aus bereits kompromittierten Umgebungen, die als Sprungbrett für nachfolgende Attacken auf downstream-Kunden dienen sollten.

In diesem Zusammenhang kam es in der Folge zur TIDRONE-Kampagne, die speziell auf den Militärsektor und Hersteller von Drohnen in Taiwan und Südkorea abzielte. Das Vorgehen in TIDRONE war dreistufig: Es begann mit dem Initialzugang durch bestehende kompromittierte Dienstleister, gefolgt vom Einsatz eines DLL-Loaders zum Einschleusen von Backdoors namens CXCLNT und CLNTEND. Zum Abschluss erfolgte die Post-Exploitation, in deren Verlauf Persistenzmechanismen etabliert, Rechte eskaliert und Sicherheitssoftware ausgeschaltet wurden. Besonders auffällig war die Verwendung des Tools TrueSightKiller zur Ausschaltung von Antiviruslösungen sowie die Installation eines Screen-Capturing-Tools namens SCREENCAP, um Informationen aus den Zielumgebungen auszuspähen.Interessant ist, dass CXCLNT auf einem modularen Plugin-System basiert, das beim Start zusätzliche Komponenten vom Command-and-Control-(C2)-Server nachlädt.

Diese Herangehensweise erschwert die statische Analyse und erlaubt dynamisches Anpassen der Malware-Funktionalität nach den Wünschen der Angreifer. CLNTEND, das im Jahr 2024 entdeckt wurde, gilt als Nachfolger von CXCLNT und ist mit erweiterten Fähigkeiten ausgestattet, um der Erkennung durch moderne Sicherheitslösungen besser zu entgehen.Die Verbindung zwischen VENOM und TIDRONE wird durch gemeinsame Opfer und Serviceanbieter sowie überlappende C2-Infrastrukturen belegt, was auf einen einzigen, gut organisierten Angreifer oder eine eng vernetzte Angreifergruppe hindeutet. Experten von Trend Micro sehen Parallelen in den Methoden, Werkzeugen und Techniken zu einer anderen chinesischen Nation-State-Gruppe, die als Dalbit oder m00nlight bekannt ist, was auf eine mögliche gemeinsame Herkunft oder zumindest den Austausch von Werkzeugen hindeutet.Die Strategie von Earth Ammit demonstriert einen systematischen und mehrstufigen Ansatz.

Beginnend mit vergleichsweise einfacheren und risikoarmen Angriffen über weit verbreitete, offene Schwachstellen wird der Zugang zunächst breit gefächert etabliert. In einem weiteren Schritt erfolgt dann die gezielte Ausnutzung spezieller, eigens angepasster Malware, um den Zugriff zu festigen und sensible Informationen gezielt abzuschöpfen. Für Betroffene bedeutet dies eine erhebliche Gefahr, da Lieferketten über ERP-Systeme in hohem Maße miteinander vernetzt sind und ein einziger erfolgreicher Angriff die Sicherheit ganzer Industrien und kritischer Infrastruktur destabilisieren kann.Die Rolle von ERP-Software in diesen Angriffen kann nicht hoch genug eingeschätzt werden. ERP-Systeme sind das Rückgrat für viele geschäftliche und operative Abläufe in Unternehmen.

Ihre Kompromittierung ermöglicht Angreifern nicht nur Zugang zu vielfältigen Datenbanken und Netzwerken, sondern öffnet auch Türen zu sensiblen Produktions- oder Entwicklungsinformationen, insbesondere in der Drohnenindustrie, die wegen der Kombination aus zivilen und militärischen Anwendungen besonders schützenswert ist.Ein weiterer bemerkenswerter Aspekt in der TIDRONE-Kampagne ist die Nutzung von vertrauenswürdigen Kommunikationskanälen wie Remote-Monitoring- und IT-Management-Tools. Die Angreifer nutzten diese legitimen Wege, um Schadsoftware zu verbreiten, was die Erkennung durch herkömmliche Sicherheitssysteme erschwert. Die zunehmende Verwendung solcher Werkzeuge stellt eine wachsende Herausforderung für Sicherheitsabteilungen dar, da legitime Zugriffswege verstärkt missbraucht werden.Die Enthüllungen um Earth Ammit und ihre Kampagnen kommen zu einem Zeitpunkt, an dem die Abhängigkeit von supply-chain-Integrität und digitale Vernetzung stetig zunimmt.

Die Erkenntnisse unterstreichen die Notwendigkeit, Sicherheitsmaßnahmen nicht nur auf Endpunkte und Perimeter zu konzentrieren, sondern die gesamte Lieferkette sowie kritische Softwareplattformen wie ERP-Systeme in den Fokus zu nehmen. Das erfordert ein Zusammenspiel aus regelmäßigen Schwachstellenanalysen, Netzwerkmonitoring, Zugangskontrollen und einem verstärkten Bewusstsein für Angriffsvektoren in der Unternehmensführung.Neben Earth Ammit hat auch die Kampagne Swan Vector, wie kürzlich von Seqrite Labs veröffentlicht, auf Unternehmen und Bildungseinrichtungen in Taiwan und Japan mit ähnlichen fortschrittlichen Techniken und einer Kombination aus Spear-Phishing und modularer Malware abgezielt. Dies zeigt, dass die Region einem erhöhten Risiko durch gut ausgestattete, staatlich geförderte Cyberspionageakteure ausgesetzt ist, die verschiedenste Branchen ins Visier nehmen.Für Unternehmen insbesondere in sensiblen Branchen, wie Luftfahrt, Verteidigung, Technologie und kritische Infrastruktur, ist die Sicherung der Lieferketten und der zugrundeliegenden Systeme unerlässlich.

Die Implementierung von Zero-Trust-Prinzipien, kontinuierliche Überwachung der Plattformen sowie proaktive Bedrohungsanalysen sind entscheidende Komponenten, um Angriffe vergleichbar mit VENOM und TIDRONE zu erschweren oder frühzeitig zu erkennen.In der Gesamtschau zeigt das Vorgehen von Earth Ammit, wie nationale Akteure Cyberangriffe gezielt einsetzen, um durch die Kompromittierung von Zulieferern und Dienstleistern langfristig und auf mehreren Ebenen Einfluss zu gewinnen. Die Kombination aus offener Quellen-Technologie und maßgeschneiderter Malware spiegelt eine durchdachte Taktik wider, die auf Präzision, Flexibilität und hartnäckiges Persistieren im Zielnetzwerk setzt.Das Aufdecken dieser komplexen Kampagnen durch Unternehmen wie Trend Micro und AhnLab liefert der internationalen Sicherheitsgemeinschaft wertvolle Einblicke und Hilfestellungen, um Angriffsmuster zu verstehen und Gegenmaßnahmen zu entwickeln. Gleichzeitig unterstreichen solche Berichte die Bedeutung globaler Zusammenarbeit und Informationsaustausch im Kampf gegen zunehmend raffinierte Cyberbedrohungen.

Die Zukunft der Cybersicherheit verlangt eine hohe Wachsamkeit gegenüber Supply-Chain-Angriffen, die zunehmend ERP-Systeme als Einfallstor nutzen. Organisationen sind gefordert, ihre Sicherheitsstrategien entsprechend anzupassen und eng mit Partnern zusammenzuarbeiten, um die Widerstandsfähigkeit der Lieferketten gegenüber solchen zielgerichteten Bedrohungen zu steigern. Nur so lässt sich die Integrität kritischer Infrastrukturen in einer digitalisierten Welt erhalten und zugleich die Sicherheit staatlicher und kommerzieller Daten gewährleisten.

![3D rendering of the Colosseum captures its architectural genius, symbolic power [video]](/images/F8E9FC5E-24DA-482E-BD7F-116DD718A23C)