In der modernen Softwareentwicklung gewinnt die Programmiersprache Go zunehmend an Bedeutung, insbesondere für performante und skalierbare Backend-Systeme. Doch trotz ihrer vielen Vorzüge birgt Go in Verbindung mit eingebettetem C-Code auch spezifische Herausforderungen, vor allem wenn es um Speicherlecks geht. Ein typisches Szenario entsteht, wenn Go-Anwendungen Bibliotheken einbinden, die in C geschrieben sind, wie beispielsweise die weitverbreitete Kafka-Client-Bibliothek librdkafka. Die komplexe Interaktion zwischen Go und C erfordert daher ein fundiertes Verständnis beider Welten und den Einsatz spezieller Werkzeuge zur Fehlersuche. Die folgende Analyse beleuchtet den Weg, ein hartnäckiges Speicherleck in einer solchen Go-Anwendung zu identifizieren und zu beheben – ein Prozess, der nicht nur technisches Know-how, sondern auch innovative Herangehensweisen erfordert.

Speicherlecks sind in jedem Softwareprojekt ein gefürchtetes Problem. Besonders kritisch wird es, wenn das Leck aus C-Code stammt, der in einer Go-Anwendung integriert ist. Die Symbiose aus Go und C bringt zweifellos Vorteile mit sich, etwa durch die Wiederverwendung bewährter Bibliotheken wie librdkafka, die Kafka-Funktionalitäten bereitstellen. Allerdings stellen Fehler im speicherbezogenen Management dieser nativen Bibliotheken eine Quelle unkontrollierter Speicherzunahme dar, welche die Stabilität und Performance der Anwendung massiv beeinträchtigen können. Zunächst drängt sich die Frage auf, wie genau ein Speicherleck in einem solchen Zusammenspiel erkannt werden kann.

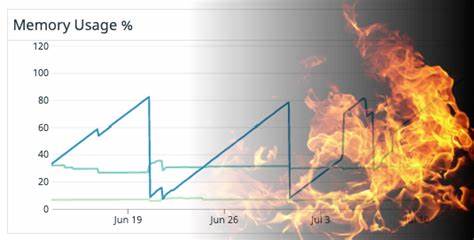

Ein bewährtes Startverfahren ist die Analyse der Speicherallokationen, die von Go selbst wahrgenommen werden. Go stellt über das Paket expvar statistische Daten zur Verfügung, mit denen die Nutzung des Go-interne Speichers durch den Garbage Collector verfolgt werden kann. Zeigt sich dabei, dass der Speicherverbrauch der Anwendung laut Betriebssystem stetig zunimmt, die Go-eigenen Metriken aber konstant bleiben, liegt der Verdacht nahe, dass der Speicherverbrauch außerhalb von Go entsteht – etwa im eingebetteten C-Code. Diese Erkenntnis ist der erste wichtige Schritt, da sie die Vermutung bestätigt, dass das eigentliche Speicherleck außerhalb der normalen Go-Heap-Verwaltung existiert. Um der Sache weiter auf den Grund zu gehen, ist es sinnvoll, den direkten Speicherverbrauch auf Ebene der C-Allokationen zu überwachen.

Hier hat sich der Austausch des klassischen malloc-Implementierung durch jemalloc als hilfreich erwiesen. Jemalloc ist ein alternativer Speicher-Allocator, der detaillierte Metriken zu Speicherzuweisungen liefern kann. Werden diese innerhalb des Programms exportiert und ausgewertet, liefert jemalloc ein klareres Bild darüber, ob die Speichernutzung tatsächlich zunimmt und sich somit von Fragmentierung oder verzögerter Speicherfreigabe unterscheiden lässt. Mit bestätigtem Speicherleck folgt der strategische Einsatz von Werkzeugen, um die Ursache zu identifizieren. Der Klassiker Valgrind kommt hier häufig zum Einsatz.

Es ist ein umfassendes Tool, das beim Testen von C-Programmen eingesetzt wird, um Speicherlecks zu erkennen. Bei der Analyse von Go-Anwendungen mit eingebettetem C-Code kann Valgrind auch eine hilfreiche Rolle spielen. Dennoch gibt es Einschränkungen: Valgrind arbeitet, indem es die Standard-Malloc/Free-Funktionen überschreibt und deren Aufrufe protokolliert. Sollte Speicher auf andere Weise reserviert werden, zum Beispiel über mmap, oder wenn Speicher zwar mehrfach zugewiesen, bis zum Programmende aber wieder freigegeben wird, kann Valgrind diese Fälle nicht vollständig aufdecken. Zudem verursachen sogenannte statische Daten mehrfach absichtlich belegten Speicher, der jedoch nicht als Leck gewertet wird.

Die Praxis zeigt, dass Valgrind in solchen komplexen Umgebungen oft nicht genügend Erkenntnisse liefert, um das eigentliche Problem zu identifizieren. Ein moderner und innovativerer Ansatz für die Speicheranalyse ist die Nutzung von eBPF (extended Berkeley Packet Filter) – einer mächtigen Linux-Technologie zur dynamischen Beobachtung des Systems und seiner Prozesse. In Kombination mit Hochsprachenwerkzeugen wie bpftrace lassen sich eigens geschriebene Programme aufsetzen, die gezielt Speicherzuweisungen und -freigaben innerhalb einer laufenden Anwendung beobachten. Besonders effektiv ist dies in Szenarien, wo es um C-Code geht, der durch Benutzer-Tracepoints beobachtet werden kann. Um die Kontrollierbarkeit zu erhöhen, wurde die C-Bibliothek librdkafka durch das Einfügen systemtap-basierter USDT-Probes (User-Space Dynamic Tracing) erweitert.

Diese Probes sind im produktiven Betrieb komplett kosteneffizient, da sie inaktiv als NOPs (no operation) im Code verbleiben. Sie werden erst aktiv, wenn bpftrace oder andere eBPF-Werkzeuge an sie andocken und detaillierte Daten liefern. Die zusätzlichen Compiler-Optionen sorgen dafür, dass Stacktraces präzise und nachvollziehbar aufgezeichnet werden können. Der große Vorteil dieses Vorgehens liegt darin, dass sowohl Speicherallokationen als auch deren spätere Freigaben in Echtzeit verfolgt werden können. Mittels spezieller bpftrace-Skripte wird bei einer Speicherzuweisung eine Zuordnung der Adresse zur aktuellen Stacktrace vorgenommen, und bei einer Speicherfreigabe wird diese Zuordnung wieder gelöscht.

So entsteht laufend ein aktuelles Bild der belegten Speicherbereiche, die noch nicht freigegeben wurden – also potentielle Lecks. Die Analyse erfolgt dabei äußerst effizient und belastet die Produktionsumgebung kaum, sofern sorgsam vorgegangen wird. Die technische Umsetzung und das Testing in Kubernetes-Umgebungen brachte zusätzliche Hürden mit sich: eBPF-Anwendungen erfordern Zugriff auf Kernelheaders des laufenden Kernels und spezielle Privilegien zum Laden der eBPF-Programme. Der Einsatz von Modulen wie kheaders machte dabei die Kernelquellen im Container verfügbar, und Privilegien zum Laden von eBPF-Programmen mussten entsprechend konfiguriert werden, meist durch privilegierte Container-Modi in der Staging-Umgebung. Nachdem diese Infrastruktur geschaffen war, lieferte der eBPF-Zugriff wertvolle Erkenntnisse: Die Speicherlecks konnten den speziell modifizierten Funktionen rd_malloc und rd_free in librdkafka eindeutig zugeordnet werden.

Die ausgewerteten Stacktraces offenbarten zudem den Ursprung des Problems: Eine bestimmte interne Ereigniswarteschlange in librdkafka, die OffsetCommitResponse-Events aggregiert, wurde nicht vom Anwendungs-Code konsumiert. Das führte zu einem unkontrollierten Wachstum dieser Queue und der darin gespeicherten Daten – ein klassischer Fall eines Speicherlecks, obwohl im eigentlichen Sinne kein Speicher unfreigegeben blieb. Der eigentliche Defekt lag darin, dass die Anwendung die von librdkafka erzeugten Events nicht auslas und somit die In-Memory-Struktur stetig wuchs. Das Aufräumen erfolgte erst beim Herunterfahren des Prozesses, weshalb Valgrind die Situation nicht als Leck feststellte. Die Lösung ergab sich folglich daraus, die Event-Warteschlange vollständig zu konsumieren und ungenutzte Ereignisse einfach zu verwerfen.

Diese Änderung war vergleichsweise klein und simpel, führte aber zu einer drastischen Reduktion des kontinuierlichen Speicherverbrauchs. Die Lehre aus diesem komplexen Fehlerfall ist weitreichend: Insbesondere bei Softwareprojekten, die native Bibliotheken einbinden, sollte das Monitoring nicht nur auf der Sprachebene, sondern auch auf der System- und Bibliotheksebene etabliert sein. Moderne Tools wie eBPF bieten hierfür immense Möglichkeiten zur tiefgehenden und effizienten Diagnose. Auch die Bewusstmachung der Gefahren unkontrollierter und unbeschränkter Datenstrukturen, wie beispielsweise unendlicher Warteschlangen, trägt entscheidend zur Softwarequalität bei. Der gesamte Prozess – von der ersten Beobachtung des Anstiegs der Speicherbelegung über die Einbindung alternativer Malloc-Implementierungen, den Einsatz klassischer Debugging-Tools bis hin zur Nutzung hochmoderner eBPF-Techniken – verdeutlicht, wie vielschichtig Speicherlecks in Go-Programmen mit eingebettetem C-Code sein können.

Der Erfolg in der Problemlösung hängt maßgeblich von interdisziplinärer Expertise, Flexibilität im Einsatz von Technologien und eine systematische Herangehensweise ab. Darüber hinaus zeigte das Beispiel, wie wichtig eine unterstützende Unternehmenskultur ist, die Entwicklern Raum für tiefgreifende Untersuchungen und den Einsatz innovativer Tools bietet. Nur so lassen sich derartige hartnäckige Probleme beheben und wertvolles Wissen erarbeiten, das über den individuellen Fehler hinaus für das gesamte Team und zukünftige Projekte von Nutzen ist. Wie das Team bei Zendesk bewies, zahlt sich diese Investition in das Verständnis der eigenen Abhängigkeiten und Laufzeitumgebungen langfristig aus und verbessert die Stabilität, Wartbarkeit und Performance von Produktionssystemen erheblich. Zusammenfassend bleibt festzuhalten, dass die Kombination aus detaillierter Überwachung, moderner Linux-Analysewerkzeuge und tiefgehendem Wissen um verwendete native Bibliotheken essenziell ist, um Speicherlecks in komplexen Softwarearchitekturen zuverlässig zu erkennen und nachhaltig zu beheben.

Gerade in Umgebungen, in denen Go und C miteinander verknüpft sind, eröffnet der Einsatz von eBPF und bpftrace eine bisher ungeahnte Perspektive zur Laufzeitanalyse. Unternehmen, die diese Technologien meistern, verfügen über starke Instrumente zur Leistungsoptimierung und Fehlersuche – Fähigkeiten, die für die Entwicklung robuster Softwarelösungen im digitalen Zeitalter unverzichtbar sind.