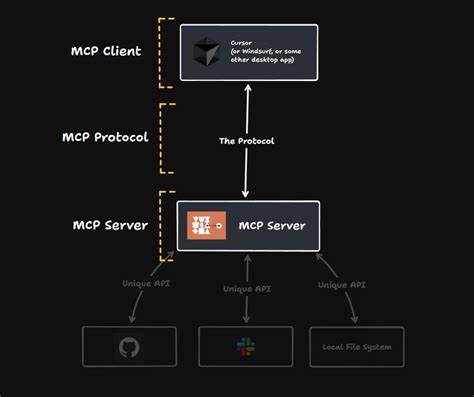

In der modernen Welt der künstlichen Intelligenz gewinnt das Model Context Protocol (MCP) zunehmend an Bedeutung. MCP ermöglicht die nahtlose Integration und Kommunikation zwischen Modellen und externen Werkzeugen. Doch mit der steigenden Verbreitung dieser Technologie wächst auch die Sorge um die Sicherheit der eingesetzten Systeme. Insbesondere die Gefahr von Schadcode und bösartigen Manipulationen in MCP-Servern stellt Entwickler und Unternehmen vor große Herausforderungen. Gerade weil MCP-Server häufig offengelegte Repositories verwenden, besteht ein erhöhtes Risiko, dass schadhafte Codebestandteile unentdeckt integriert werden.

Um diesem Risiko entgegenzuwirken, ist es entscheidend, Sicherheitslücken frühzeitig zu erkennen und genau zu wissen, wie eine effektive Prüfung von MCP-Servern auf Malware erfolgt. Ein essenzieller Schritt zur Gewährleistung der Sicherheit besteht darin, die Repositories, auf denen MCP-Server basieren, sorgfältig zu überprüfen. Die Plattform GitHub bietet eine Vielzahl von öffentlichen Repositories, die wiederum in MCP-Implementierungen einfließen. Ohne eine systematische Analyse könnte unsicherer oder sogar schädlicher Code unbemerkt ausgeführt werden. Hier setzt der MCP Security Scanner an, ein Tool, das dazu entwickelt wurde, GitHub-Repositories auf potenziell bösartigen Code und schädliche Prompts zu durchsuchen.

Dieses Werkzeug ist dringend notwendig, da die bisherige Prüfung häufig manuell und zeitaufwendig ist und somit keine Garantie für die Sicherheit darstellen kann. Das Prinzip des MCP Security Scanners basiert auf automatisierten Algorithmen, die Quellcode und Prompt-Definitionen auf verdächtige Muster untersuchen. Dabei werden nicht nur offensichtliche Schadcodes erkannt, sondern auch subtile Angriffsvektoren wie Tool Poisoning. Tool Poisoning ist eine Angriffsart, bei der Angreifer schädlichen Code so in den Prompt oder die Werkzeugkonfiguration eines MCP integrieren, dass die Intelligenzmodelle dazu gebracht werden, unerwünschte oder gefährliche Aktionen durchzuführen. Diese Art von Angriffen erfordert ein tiefgehendes Verständnis der Funktionsweise von MCP und eine ständige Wachsamkeit, um den Schutz aufrechtzuerhalten.

Darüber hinaus ist das Verständnis der offiziellen MCP-Dokumentation von zentraler Bedeutung. Die Richtlinien und Empfehlungen, die von Anthropic veröffentlicht wurden, bieten einen soliden Rahmen für sichere Implementierungen. Sie erklären, wie Kommunikation und Zugriff auf externe Werkzeuge gestaltet werden sollten und wie Kontrolle und Überwachung von Interaktionen im MCP-Kontext erfolgen können. Nur mit diesem Fundament können Entwickler und Unternehmen sicherstellen, dass ihre Anwendungen nicht nur effizient, sondern auch widerstandsfähig gegen Angriffe sind. Microsoft hat sich ebenfalls eingehend mit den Sicherheitsrisiken des MCP auseinandergesetzt.

In einem ausführlichen Blogbeitrag werden die vielfältigen Gefahren beleuchtet, die speziell in MCP-Implementierungen lauern. Dazu gehören nicht nur direkte Angriffe auf den Code, sondern auch das Ausnutzen von Schwachstellen in der Kommunikation zwischen Modellen und externen Werkzeugen. Die vorgestellten Maßnahmen reichen von der Kontrolle der Eingaben bis hin zur kontinuierlichen Überwachung der Serveraktivitäten. Solche Praktiken sind essenziell, um eine sichere Umgebung für die Nutzer und ihre Daten zu schaffen. Invariant Labs haben sich auf das Problem der Tool Poisoning-Attacken spezialisiert und bieten wertvolle Einblicke in deren Funktionsweise.

Diese Angriffe sind besonders gefährlich, weil sie die Intelligenzmodelle manipulieren können, ohne dass der Nutzer direkten Zugriff auf den Schadcode hat. Die Experten empfehlen eine Kombination aus technischen Schutzmaßnahmen und Awareness-Strategien, um das Risiko zu minimieren. Dazu gehört auch die regelmäßige Aktualisierung der Scanner-Tools sowie die Implementierung von robusten Authentifizierungsmechanismen auf Serverebene. Die Bedeutung von Community-gestützten Sicherheitsprojekten wie dem MCP Security Scanner darf nicht unterschätzt werden. Durch die offene Entwicklung und den Austausch von Erkenntnissen wird es möglich, Angriffe frühzeitig zu erkennen und Gegenmaßnahmen schnell zu implementieren.

Gerade in einer sich schnell entwickelnden Technologiebranche ist solche Zusammenarbeit der Schlüssel zu langfristigem Erfolg und Sicherheit. Entwickler sind daher gut beraten, nicht nur auf eigene Prüfungen zu setzen, sondern auch auf bewährte Werkzeuge und Best Practices aus der Community. Das Thema Sicherheit bei MCP ist komplex und erfordert ein ganzheitliches Vorgehen. Es reicht nicht aus, nur den Code zu überprüfen, die Umgebung des Servers, die Rechtevergabe und die Protokolle müssen gleichermaßen im Fokus stehen. Die Integration des MCP Security Scanners in den Entwicklungsprozess bietet hier eine effektive Maßnahme.

Durch kontinuierliches Scannen und Monitoring können potenzielle Bedrohungen frühzeitig erkannt und eliminiert werden, bevor sie Schaden anrichten. Dies schützt nicht nur die Infrastruktur, sondern auch die sensiblen Daten der Nutzer. Zusammenfassend lässt sich festhalten, dass die Nutzung von MCP-Servern zwar viele Vorteile mit sich bringt, aber ohne angemessene Sicherheitsvorkehrungen erhebliche Risiken birgt. Der Einsatz von spezialisierten Tools wie dem MCP Security Scanner, das Verständnis der offiziellen Dokumentation sowie das konsequente Umsetzen von Sicherheitsrichtlinien sind unerlässlich. Entwickler und Unternehmen, die diese Aspekte berücksichtigen, können die Chancen dieser Technologie effektiv nutzen und zugleich ihre Systeme sowie die Daten ihrer Nutzer vor schädlichen Angriffen schützen.

Die Zukunft der künstlichen Intelligenz ist eng verbunden mit verantwortungsvollem und sicherheitsbewusstem Umgang – dem Schutz von MCP-Servern kommt dabei eine Schlüsselrolle zu.