Im Zeitalter der Digitalisierung sind Internetverbindungen allgegenwärtig, doch oft bleibt unklar, wie genau die Datenwege im Hintergrund organisiert sind. Besonders Begriffe wie Forward Proxy und Reverse Proxy werfen viele Fragen auf. Obwohl diese Technologien zentral für den Schutz und die Optimierung von Netzwerken sind, sind sie für Laien oftmals undurchsichtig. Dieser Beitrag vermittelt die Grundlagen der Proxy-Technologien auf verständliche Weise und erklärt, warum Forward und Reverse Proxies in Firmen und modernen IT-Infrastrukturen so wichtig sind. Proxy-Server fungieren grundsätzlich als Vermittler zwischen einem Nutzer und einem Zielserver im Internet.

Sie übernehmen die Weiterleitung von Anfragen und Antworten und beeinflussen so maßgeblich den Datenfluss. Dabei unterscheidet man vor allem zwei Arten von Proxies: den Forward Proxy und den Reverse Proxy. Beide erfüllen zwar eine vermittelnde Aufgabe, unterscheiden sich jedoch grundlegend in der Ausrichtung und Nutzung. Ein Forward Proxy greift vor allem dann ins Geschehen ein, wenn Nutzer in einem privaten oder firmeninternen Netzwerk nicht direkt auf das öffentliche Internet zugreifen dürfen oder sollen. Dies ist häufig aus Sicherheitsgründen oder zur Einhaltung von Unternehmensrichtlinien der Fall.

Stattdessen werden Webanfragen an den Forward Proxy geschickt. Er arbeitet als Stellvertreter für die Nutzer und stellt die Kommunikation zum Internet her. Die Nutzer müssen ihren Browser oder andere HTTP-Clients so konfigurieren, dass sie über diesen Proxy arbeiten. Im Grunde sieht der Proxy den Nutzer und ermöglicht es ihm, Internetressourcen zu erreichen, indem er deren Anfrage stellvertretend absetzt. Unternehmen setzen Forward Proxies gerne ein, um die Kontrolle über den Internetzugang der Mitarbeitenden zu gewährleisten.

So können unerwünschte Webseiten blockiert oder beschränkt werden, was den Schutz vor schädlichen Inhalten oder das Einhalten von Datenschutzregeln unterstützt. Darüber hinaus lassen sich durch Zwischenspeicherung – sogenanntes Caching – häufig kritische Ressourcen speichern, was den Datentransfer beschleunigt und das Unternehmensnetzwerk entlastet. Durch den gesteuerten Zugriff auf das Internet erschwert ein Forward Proxy zudem potenziellen Angreifern den Zugang zu internen Systemen, da diese nicht direkt erreichbar sind. Allerdings hat eine Nutzung des Forward Proxies auch Grenzen. Nicht HTTP-basierte Anwendungen, wie etwa E-Mail-Programme, die IMAP oder POP3 verwenden, können häufig nicht über den Proxy kommunizieren.

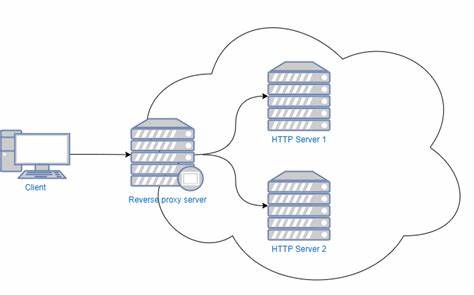

Darüber hinaus müssen alle Anwendungen, die auf das Internet zugreifen sollen, entsprechend konfiguriert sein, um den Proxy zu verwenden. Insbesondere im Homeoffice oder in kleineren Netzwerken ist dies eine Hürde, die oft übersehen wird. Im Gegensatz dazu steht der Reverse Proxy, der aus der Sicht des externen Nutzers sichtbar ist und Anfragen aus dem Internet entgegennimmt. Ein Reverse Proxy wird meist von Unternehmen genutzt, um mehrere interne Server nach außen hin unter einer gemeinsamen Adresse zu präsentieren. Intern entscheidet der Reverse Proxy dann, welcher Server die jeweilige Anfrage bearbeitet und die Antwort zurückliefert.

Der Reverse Proxy ermöglicht eine Vielzahl an Einsätzen. Viele Unternehmen haben zum Beispiel mehrere Webserver, die nicht direkt aus dem Internet zugänglich sind. Durch den Reverse Proxy können sie zentral angesprochen werden, wobei der Proxy anhand bestimmter Kriterien wie Hostname, Port oder URL-Pfad entscheidet, welcher Server angefragt wird. Dies erhöht die Sicherheit, da die internen Server nicht direkt exponiert sind. Ein weiterer wichtiger Anwendungsbereich liegt in der Lastverteilung.

Durch das sogenannte Load Balancing verteilt der Reverse Proxy die Anfragen auf mehrere Backend-Server, was die Auslastung optimiert und die Verfügbarkeit erhöht. Auch die sogenannte SSL-Termination ist eine häufige Aufgabe eines Reverse Proxies. Dabei übernimmt der Proxy die Verschlüsselung und Entschlüsselung der Daten, so dass die dahinter liegenden Server mit unverschlüsseltem HTTP arbeiten können. Dies entlastet die eigentlichen Server und erleichtert das Zertifikatsmanagement. Reverse Proxies werden außerdem als Schutzwall gegen Angriffe genutzt.

Sie können schädliche Anfragen filtern, DDoS-Attacken abwehren oder Zugriffe aus unsicheren Quellen blockieren. Auch das Zwischenspeichern von Webinhalten erledigen Reverse Proxies häufig, um die Antwortzeiten zu verbessern und die Backendsysteme zu schonen. Content Delivery Networks (CDNs) wie Cloudflare oder Akamai sind umfangreiche, geografisch verteilte Reverse Proxy Systeme, die weltweit Nutzern schnelle und sichere Zugriffe ermöglichen. Technisch gesehen kann ein Nutzer bei der Kommunikation mit einem entfernten Server sogar durch eine ganze Kette von Proxies geleitet werden. Beispielsweise kann ein Angestellter im Firmennetzwerk den Forward Proxy seiner Firma passieren, anschließend die Sicherheitsschicht eines CDN-Dienstleisters, den Reverse Proxy eines Webservers sowie weitere Zwischenstationen, bis die eigentliche Anwendung erreicht wird.

Jeder dieser Schritte dient einem speziellen Zweck und spielt eine Rolle bei Sicherheit, Performance und Verwaltung. Ein bekanntes Problem bei der Proxy-Nutzung ist die korrekte Identifikation des ursprünglichen Nutzers. Da jede Station Anfragen weiterleitet, kann die originale IP-Adresse verwischt oder verloren gehen, wenn die Proxies nicht richtig konfiguriert sind. Um dies zu verhindern, verwendet man häufig den HTTP-Header „X-Forwarded-For“, der die IP-Adresse des ursprünglichen Clients enthält. Administratoren müssen sicherstellen, dass dieser Header über die gesamte Kette der Proxies hinweg korrekt weitergereicht wird, um beispielsweise Logfiles oder Zugriffsbeschränkungen zuverlässig zu gestalten.

Zusammenfassend lässt sich festhalten, dass Forward und Reverse Proxies unterschiedliche Rollen erfüllen, aber beide unerlässlich für moderne Netzwerkarchitekturen sind. Forward Proxies schützen interne Nutzer vor direkten Internetzugriffen und ermöglichen Kontrolle sowie Effizienz. Reverse Proxies präsentieren interne Server sicher nach außen, optimieren die Lastverteilung und steigern die Sicherheit und Performance von Webanwendungen. Für Unternehmen und IT-Profis ist das Verständnis dieser Konzepte grundlegend, um sichere und leistungsfähige Infrastrukturen zu entwerfen. Für Anwender lohnt es sich, die Funktionsweise von Proxies zu kennen, um Netzwerkprobleme besser zu verstehen und den richtigen Umgang mit Proxy-Einstellungen zu erlernen.

Open-Source-Lösungen wie Squid für Forward Proxy und Nginx oder HAProxy für Reverse Proxy sind dabei beliebte Werkzeuge, die in vielen Projekten und Produktivnetzwerken weltweit zum Einsatz kommen. Die richtige Implementierung und Konfiguration dieser Systeme ist essenziell, damit sie ihre Vorteile voll entfalten können. Ob als Schutzmechanismus, Lastverteiler oder Cache-Speicher: Die Bedeutung von Proxy-Servern in der heutigen vernetzten Welt ist enorm. Ein solides Basiswissen befähigt jeden, technologische Zusammenhänge besser zu verstehen und zu unterscheiden, wann und warum ein Forward oder Reverse Proxy eingesetzt wird.