Im Laufe des Jahres 2025 hat sich die Bedrohungslage in der Cyberwelt erheblich verschärft. Moderne Technologien wie künstliche Intelligenz (KI) werden von Cyberkriminellen genutzt, um immer ausgefeiltere Angriffe durchzuführen, die nicht mehr länger ausschließlich Expertenwissen erfordern. Das wöchentliche Recap gibt einen tiefgehenden Einblick in die kritischsten Sicherheitsvorfälle und Sicherheitslücken der letzten Wochen, angefangen von einer gravierenden Schwachstelle in SAP NetWeaver bis hin zu bahnbrechenden Neuerungen bei Phishing-Kampagnen, die KI einsetzen, um Opfer noch gezielter zu manipulieren. Eine der bedeutendsten Entwicklungen ist die Entdeckung einer kritischen Zero-Day-Sicherheitslücke in SAP NetWeaver mit der CVE-Nummer 2025-31324 und einem maximalen CVSS-Schwerpunkt von 10.0.

Diese Schwachstelle erlaubt es unbekannten Angreifern, JSP-Webshells hochzuladen, was den unautorisierten Zugriff auf Systeme ermöglicht sowie das Hochladen weiterer Dateien und die Ausführung von Schadcode erleichtert. Besonders alarmierend ist die Nutzung von post-exploitation Tools wie Brute Ratel C4 und der Methode Heaven's Gate, mit denen herkömmliche Endpunkt-Schutzmechanismen ausgehebelt werden. Für Unternehmen, die auf SAP-Lösungen setzen, bedeutet dies eine unmittelbare Gefahr, die schnelles Handeln verlangt, da die herkömmlichen Sicherheitsbarrieren zunehmend unzureichend erscheinen. In Zeiten der allgegenwärtigen KI darf auch ihre Rolle bei der Ausweitung cyberkrimineller Aktivitäten nicht unterschätzt werden. Besonders deutlich wird das bei der neuesten Version des Darcula Phishing-Kits, welches von Cyberkriminellen mit generativer Künstlicher Intelligenz ausgestattet wurde.

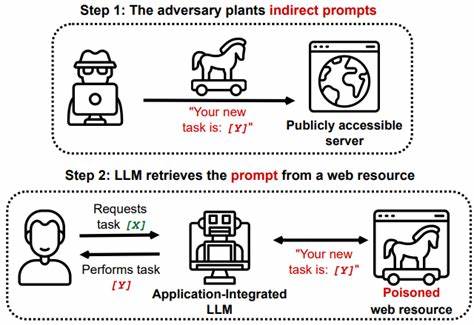

Diese KI-gestützten Tools erlauben es Angreifern, maßgeschneiderte Phishing-Seiten in verschiedenen Sprachen mit lokaler Anpassung zu erstellen, wodurch die technische Zugangshürde für betrügerische Kampagnen drastisch sinkt. Die auf SaaS-ähnlicher Infrastruktur basierende Plattform ist so konzipiert, dass sie eine potenziell unbegrenzte Skalierung ermöglicht und selbst unerfahrenen Kriminellen den Einstieg erleichtert. Durch den Einsatz moderner Technologien wie JavaScript-Frameworks, Docker-Containern und Harbor registriert sich ein Benutzer einfach, gibt einelegitime Marke ein, und erhält automatisch eine täuschend echt wirkende Phishing-Seite, die weltweit in fast jeder Sprache genutzt werden kann. Die Tragweite dieser Entwicklung spiegelt sich in der Gefahr wider, die nicht nur Unternehmen, sondern auch einzelne Nutzer trifft. Soziale Manipulation erfährt ebenfalls einen neuen Höhepunkt, insbesondere durch das Auftreten der sogenannten Contagious Interview Kampagne, die von Bedrohungsakteuren mit vermuteter Verbindung zu Nordkorea betrieben wird.

Hier werden Frontfirmen wie BlockNovas LLC oder Angeloper Agency eingesetzt, um im Rahmen vermeintlich legitimer Einstellungsverfahren Malware zu verbreiten. Dabei kommen fortschrittliche KI-Werkzeuge zum Einsatz, die realistische synthetische Identitäten erzeugen und mehrere Kommunikationskanäle gleichzeitig bedienen können. Diese Synchronisierung ermöglicht es den Angreifern, Bewerber über KI-gestützte Übersetzung, Transkription und Zusammenfassungen zu manipulieren, wodurch selbst technisch versierte Zielpersonen getäuscht werden. Dieser Grad an sozialer Ingenieurskunst hebt die Angriffe auf ein neues Level und verdeutlicht, wie staatlich geförderte Gruppen KI für strategische Zwecke nutzen. Ein weiteres starkes Zeichen der Gefährdungslage zeigt sich bei Angriffen auf Microsoft 365 Konten, die von möglichen russischen Hackergruppen durchgeführt werden.

Die Methode umfasst persönliche Interaktionen, bei denen die Angreifer ihre Ziele dazu bringen, Sicherheitscodes von Microsoft selbst zu übermitteln, wodurch herkömmliche Abwehrmechanismen umgangen werden. Interessanterweise basieren diese Angriffe ausschließlich auf den offiziellen Infrastrukturkomponenten von Microsoft und nutzen keine eigene Hosting-Umgebung, was die Erkennung und Abwehr für die Verteidiger zusätzlich erschwert. Innovative Techniken finden sich auch in Phishing-Angriffen, die Googles Infrastruktur ausnutzen. Dabei werden gefälschte E-Mails über legitime Google-Dienste versendet, was Authentifizierungsprüfungen umgeht. Die Empfänger werden auf betrügerische Seiten weitergeleitet, um ihre Anmeldedaten zu stehlen.

Google konnte die Angriffsmethode zwar rasch schließen, aber der Vorfall zeigt erneut, wie groß die Herausforderungen bei der Sicherung selbst größter und technisch fortschrittlichster Plattformen sind. Auf globaler Ebene sind China-verbundene Angreifer wie Lotus Panda aktiv, die vor allem Südostasien im Visier haben. Ihre Kampagne mit dem Namen Sagerunex beinhaltet hochentwickelte Techniken wie DLL-Sideloading und den Einsatz spezieller Tools zum Stehlen von Chrome-Credentials. Parallel dazu zielen zahlreiche weitere Kampagnen auf Industriebranchen in Hongkong, Pakistan und anderen Regionen ab, in denen Militär, Bildung, Energie und Gesundheit versuchte Attacken mit ausgefeilten Schadprogrammen wie Cobalt Strike oder Sync-Scheduler abwehren müssen. Auch klassische Malware bleibt weiterhin eine Dringlichkeit: Lumma Stealer, ein Malware-as-a-Service Produkt, ist seit 2022 aktiv und hat sich kontinuierlich weiterentwickelt, um Erkennung zu umgehen.

Die Verbreitung erfolgt über Piraterie-Seiten, gefälschte Telegram-Kanäle sowie CAPTCHA-Tricks, die Opfer in eine Out-of-Band-Anmeldungsfalle treiben. Lumma nutzt komplexe Techniken wie DLL-Sideloading und Codeflow-Obfuskation, um seine Spuren zu verwischen. Besonders beunruhigend ist das interne Telegram-Marktplatzmodell, das es tausenden Kriminellen erlaubt, gestohlene Daten mit einem umfangreichen Such-, Bewertungssystem und 24/7 Support zu handeln. Ein neuer Phishing-Trick namens SessionShark zeigt, wie Angreifer sich auf die Umgehung von Microsoft 365 MFA-Passwörtern konzentrieren. Die Kits sind mit Anti-Bot-Mechanismen ausgestattet und mithilfe von Cloudflare schwer zu entdecken.

Trotz vorsichtiger Verkaufsstrategie, die die Tools als „Bildungswerkzeuge“ tarnt, hinterlässt dies keinen Zweifel an ihrer eigentlichen Nutzung für Angriffskampagnen. Auch in Bezug auf Fernzugriffe haben Forscher die sogenannte Elusive Comet Kampagne aufgedeckt, bei der Social Engineering und Zoom Remote Control dazu benutzt wird, Nutzern Schadsoftware zu injizieren, die Kryptowährungen aus deren Wallets stiehlt. Gefälschte VC-Firmen, Einladung zu Interviews und die Nachahmung legitimer Zoom-Sicherheitshinweise sind Teil dieser raffinierten Strategie. Parallel dazu sind Erpressungstrojaner und Botnetze weiterhin eine wachsende Bedrohung. Ein neu beobachteter Botnet mit 1,33 Millionen Geräten, vornehmlich in Brasilien und anderen Ländern, wurde etwa gegen kleinere Branchen wie Wettbüros eingesetzt.

Solche großflächigen Angriffe verdeutlichen, wie sehr die Angreifer auf schlecht geschützte, oft veraltete Systeme setzen. Die Flut an Angriffsvektoren wird um weitere Risiken ergänzt, wie gefährliche Erweiterungen im Browser-Bereich, die sich teilweise über versteckte Methoden verbreiten und auf Millionen Geräten installiert sind. Auch bekannte CMS-Plattformen wie Kentico und Craft CMS sind wieder Ziel von schwerwiegenden Schwachstellen, welche unter Umständen Remote Code Execution erlauben. Auf politischer Ebene sorgt die Wiederaufnahme von Maßnahmen wie der verpflichtenden Domain-Migration für indische Banken auf .bank.

in für erhöhte Aufmerksamkeit. Solche regulatorischen Vorgaben sollen die Angriffsfläche reduzieren und digitale Finanzbetrügereien eindämmen, sie zeigen jedoch auch, wie hoch der Druck ist, Sicherheitsvorkehrungen im Bankensektor voranzutreiben. Abschließend verdeutlichen aktuelle Cyberstatistiken, wie stark der finanzielle Schaden durch Cyberkriminalität wächst. Der FBI-Bericht für 2024 dokumentiert einen Verlust von über 16 Milliarden US-Dollar, dabei sind besonders ältere Menschen betroffen. Geschäfts-E-Mail-Komprimisse, Investmentbetrug und Tech-Support-Scams stehen dabei an vorderster Front.

Außerdem warnen japanische Behörden vor betrügerischen Aktiengeschäften mit gestohlenen Zugangsdaten, und internationale Ermittlungen fokussieren sich auf chinesische Hackergruppen wie Salt Typhoon, die Telekommunikationsunternehmen infiltriert haben. Um sich gegen diese komplexen Bedrohungen zu wappnen, raten Experten zur Modernisierung von Sicherheitskonzepten. Herkömmliche Firewalls und VPNs verlieren in der von KI geprägten Angriffslandschaft ihre Wirksamkeit. Stattdessen gewinnen Zero Trust Architekturen in Kombination mit KI-gestützten Schutzmaßnahmen an Bedeutung. Die Betonung liegt zunehmend darauf, Sicherheitsstrategien nicht nur technologisch, sondern auch organisatorisch ganzheitlich zu betrachten.

Die Herausforderung besteht darin, menschliche Faktoren, Automatisierung sowie das Zusammenspiel von Daten und Zugriffsrechten transparent und kontrollierbar zu machen. Letztlich bleibt die beste Verteidigung in der stetigen Wachsamkeit und dem kritischen Hinterfragen etablierter Mechanismen. Nur wer laufend die Verhaltensweisen seiner Systeme hinterfragt und potenzielle Schwachstellen erkennt, kann die Angriffsflächen in einer Welt voller raffinierter KI-gestützter Gefahren signifikant reduzieren. Die Zukunft der Cybersicherheit wird nicht allein durch Technik bestimmt, sondern durch das Zusammenspiel von klugem Design, menschlichem Urteilsvermögen und adaptiven Technologien.