Das DanaBot-Botnet zählt seit seiner Entstehung im Jahr 2018 zu den gefährlichsten und vielseitigsten Malware-Kampagnen, die weltweit für starke Sicherheitsbedrohungen sorgten. Ursprünglich als Bankentrojaner konzipiert, der speziell auf Nutzer in der Ukraine, Polen, Österreich, Italien, Deutschland und Australien abzielte, entwickelte sich DanaBot rasch weiter und erlangte globale Relevanz. Die Schadsoftware breitete sich in Nordamerika aus und wandelte sich von einem einfachen Datenkaper hin zu einer komplexen Malware-Plattform, die weitere Schädlinge wie Ransomware verbreitet und inzwischen sogar für kiber-spionage genutzt wird. Ein entscheidender Wendepunkt in der Geschichte von DanaBot war die Entdeckung der sogenannten DanaBleed-Sicherheitslücke. Diese schwerwiegende Schwachstelle, identifiziert in einer im Juni 2022 veröffentlichten Version des Schadcodes, ermöglichte es Sicherheitsforschern, über drei Jahre hinweg sensible Informationen aus dem Botnet zu extrahieren.

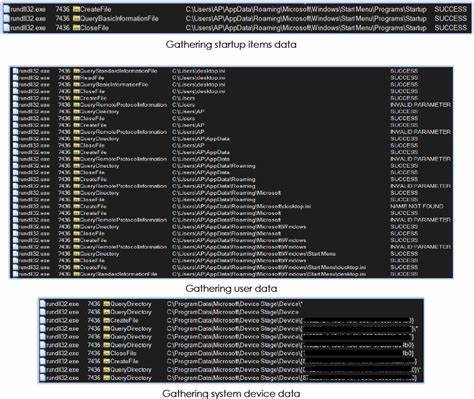

Die Auswirkungen dieser Lücke auf die Cybersicherheit und Strafverfolgung waren immens. Experten der Sicherheitsfirma Zscaler stießen auf ein Problem im C&C-Protokoll (Command-and-Control), das zur Steuerung der Botnet-Infrastruktur verwendet wird. Konkret lag ein Fehler in der Speicherverwaltung vor, der sogenannte Padding Bytes, die eigentlich Zufallswerte sein sollten, aus unverifizierter, nicht initialisierter Speicherregion enthielt. Durch diese fehlerhafte Speicherhandhabung wurden Datenfragmente aus dem Serverspeicher ungewollt an die Botnet-Clienten übertragen. Diese Sicherheitspanne erinnerte stark an eine ähnliche, berüchtigte Schwachstelle namens HeartBleed aus dem Jahr 2014, weshalb sie als DanaBleed bezeichnet wurde.

Die Ausbeute an Informationen war beeindruckend: Forscher konnten Benutzerkonten, IP-Adressen der Betreiber sowie Infrastrukturdetails wie Domains und Serveradressen identifizieren. Noch wichtiger war die Erfassung von Opfersdaten, darunter Zugangsdaten und gestohlene Informationen. Zudem machten analysierte Logdateien und private kryptografische Schlüssel die interne Struktur und Funktionsweise des Botnets greifbar. Für Ermittlungsbehörden wurde DanaBleed somit zu einem entscheidenden Werkzeug bei der Bekämpfung von DanaBot. Die gewonnenen Daten führten zu einer internationalen Strafverfolgungsaktion namens „Operation Endspiel“.

Dabei wurden 16 russische Staatsangehörige, die mutmaßlich hinter DanaBot stecken, schriftlich beschuldigt. Zwar kam es nicht zu physischen Festnahmen, doch die Beschlagnahme von über 2.600 Domains, Servern und nahezu vier Millionen US-Dollar in Kryptowährungen stellen einen erheblichen Schlag für die Schadsoftware-Organisation dar. DanaBot selbst hatte sich in den Jahren seit seiner Entstehung stark weiterentwickelt. Während er anfänglich primär auf finanzielle Datendiebstähle spezialisiert war und im Rahmen des Malware-as-a-Service-Modells Angebote an Cyberkriminelle bereitstellte, erfolgte später eine Erweiterung zur Plattform für vielfältige sekundäre Angriffe wie Datenspionage.

Insbesondere die zweite Generation des Botnets ist für die gezielte Cyberüberwachung von militärischen, diplomatischen und staatlichen Einrichtungen in den Vereinigten Staaten und Europa bekannt. Die Entdeckung von DanaBleed zeigt einmal mehr, wie wichtig tiefgründige Malware-Analysen für den Erfolg der Cyberabwehr sind. Über einen Zeitraum von mehr als drei Jahren hatten die Verantwortlichen für DanaBot offensichtlich keine Kenntnis von der Sicherheitslücke in ihrem eigenen Schadcode, was Forschern einen fortlaufenden Einblick in interne Abläufe ermöglichte. Während die Strafverfolgung auf internationaler Ebene eine Wirkung erzielte, bleibt die Bedrohung durch derartige Cyberschadprogramme nicht gebannt. Die geschätzte Wahrscheinlichkeit einer Wiederauferstehung von DanaBot besteht weiterhin, da die Infrastruktur zwar teilweise zerschlagen wurde, die Betreiber jedoch vermutlich versuchen werden, das Botnet erneut zu etablieren.

Die Dokumentation und Veröffentlichung der DanaBleed-Schwachstelle stellt einen bedeutenden Beitrag zur Sicherheitsgemeinschaft dar und erinnert die Branche an die Tücken, die in der Entwicklung und Pflege komplexer Malware stecken. Die Integrität und Sicherheit von Command-and-Control-Protokollen sind hierbei ein kritischer Faktor für die Verhinderung von Ausnutzung durch Angreifer und für die erfolgreiche Verteidigung gegen Botnetze. Aus Sicht der IT-Sicherheitspraktiker ergibt sich aus dem DanaBot-Fall, dass kontinuierliche Überwachung von Schadcodes notwendig ist, ebenso wie die Entwicklung besserer Methoden zur Identifikation und Analyse unbekannter Schwachstellen. Nur so können Cyberkriminelle mit immer ausgefeilteren Mitteln in Schach gehalten werden. Zudem zeigt DanaBleed exemplarisch, wie eine einzelne Programmierfehler enorme Auswirkungen auf globale Ermittlungen und Sicherheitsmaßnahmen haben kann.

Abschließend unterstreicht die Geschichte von DanaBot und der DanaBleed-Sicherheitslücke die Bitternis und Chancen der Cyberkriminalitätsbekämpfung. Die Fortschritte moderner Threat-Intelligence und Malware-Analyse ermöglichen es, lange bestehende Bedrohungen aufzudecken und zu neutralisieren. Gleichzeitig mahnt das Beispiel zur Wachsamkeit und ständiger Weiterentwicklung in der IT-Sicherheitslage, um zukünftigen Angriffen effektiv begegnen zu können. Nur durch internationale Zusammenarbeit, technologische Innovationen und die Erweiterung der Cyberabwehr-Kompetenzen wird eine nachhaltige Sicherheitslage erreichbar sein.