In der heutigen digitalen Welt sind Datenbanken das Rückgrat vieler Anwendungen und Dienste. Eine der am häufigsten verwendeten In-Memory-Datenbanken ist Redis. Obwohl Redis schnelle Datenbanklösungen bietet, gibt es auch erhebliche Sicherheitsrisiken, insbesondere wenn Instanzen nicht ordnungsgemäß konfiguriert oder exponiert sind. Laut einem Bericht von Trend Micro sind zahlreiche Redis-Instanzen anfällig für Angriffe, die Cyberkriminelle ausnutzen, um Remote-Code-Ausführung zu ermöglichen und Kryptowährungen zu minen. In diesem Artikel werden die Risiken, die Mechanismen der Angriffe und die empfohlenen Sicherheitsmaßnahmen erläutert.

Was ist Redis? Redis (Représentational State Transfer) ist eine Open-Source-Datenbank, die als Schlüssel-Wert-Speicher fungiert. Sie wird häufig für Echtzeitanwendungen verwendet, da sie extrem schnelle Lese- und Schreibzugriffe bietet. Redis speichert Daten im Arbeitsspeicher und kann Daten zwischen verschiedenen Datentypen manipulieren, was es sehr flexibel und effizient macht. Dennoch, wenn Redis-Instanzen nicht korrekt konfiguriert oder im Internet exponiert sind, können sie ein leichtes Ziel für Angriffe darstellen. Die Bedrohung durch exponierte Redis-Instanzen Eine exponierte Redis-Instanz ist eine Installationsversion, die ohne angemessene Authentifizierung und Sicherheitsmaßnahmen im Internet zugänglich ist.

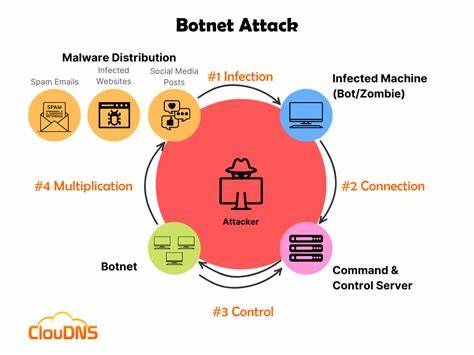

Cyberkriminelle können diese Schwachstellen ausnutzen, um verschiedene Arten von Angriffen durchzuführen. Trend Micro hat mehrere Vorfälle dokumentiert, bei denen solche Instanzen ausgenutzt wurden. Die häufigsten Attacken beinhalten: 1. Remote-Code-Ausführung (RCE): Angreifer nutzen Sicherheitslücken in der Konfiguration von Redis aus, um böshaften Code auf dem Server auszuführen. Dies gibt ihnen die Möglichkeit, vollständigen Zugriff auf das System zu erlangen und die Kontrolle über die Serverumgebung zu übernehmen.

2. Kryptowährungs-Mining: In vielen Fällen verwenden Angreifer kompromittierte Server, um Kryptowährungen zu minen. Durch das Auskosten der Ressourcen einer exponierten Redis-Instanz können sie profitabel Cryptomining-Betrieb durchführen, ohne in teure Hardware investieren zu müssen. 3. Datenmanipulation und -diebstahl: Angreifer können auf sensible Daten zugreifen, die in der Redis-Datenbank gespeichert sind.

Dies kann zu Datendiebstahl oder -manipulation führen, was schwerwiegende Folgen für Unternehmen und deren Kunden haben kann. Wie funktionieren diese Angriffe? Die häufigste Methode, um auf exponierte Redis-Instanzen zuzugreifen, besteht darin, einfache Exploits oder Standard-Ports wie 6379 zu scannen und zu verwenden. Angreifer suchen gezielt nach ungeschützten Redis-Instanzen und verwenden dann bekannte Schwachstellen, um Zugang zu erlangen. Einmal eingedrungen, können sie Code ausführen, die Serverressourcen nutzen oder Daten stehlen. Ein Beispiel für einen Angriff könnte folgendermaßen aussehen: Der Angreifer identifiziert eine Redis-Instanz, die im Internet zugänglich ist, ohne dass eine Authentifizierung erforderlich ist.

Durch den Einsatz eines einfachen Skripts könnte er einen Befehl an die Datenbank senden, um Code auszuführen oder Malware zu installieren, was zu einem vollständigen Systemkompromiss führen kann. Schutzmaßnahmen gegen solche Angriffe Es gibt mehrere bewährte Sicherheitspraktiken, die Unternehmen und Entwickler in Betracht ziehen sollten, um ihre Redis-Instanzen zu schützen: 1. Sichere Konfiguration: Standardsetup sollte vermieden werden. Ändern Sie den Standardport und aktivieren Sie die Authentifizierung für alle Instanzen. 2.

Firewall-Regeln: Verwenden Sie Firewalls, um den Zugriff auf Redis-Instanzen auf vertrauenswürdige IP-Adressen zu beschränken. Es ist wichtig zu verhindern, dass nicht autorisierte Benutzer auf diese Ressourcen zugreifen können. 3. Regelmäßige Sicherheitsüberprüfungen: Führen Sie regelmäßig Sicherheitsüberprüfungen Ihrer Server durch, um sicherzustellen, dass keine ungeschützten Instanzen existieren und alle Sicherheitsrichtlinien befolgt werden. 4.

Monitoring und Protokollierung: Aktivieren Sie das Monitoring für Ihre Redis-Instanzen, um verdächtige Aktivitäten sofort zu erkennen. Eine umfassende Protokollierung kann helfen, Vorfälle nachzuvollziehen und Schäden zu minimieren. 5. Regular Software Updates: Halten Sie Ihre Redis-Installationen auf dem neuesten Stand, um von den neuesten Sicherheitsupdates zu profitieren. Patches werden regelmäßig veröffentlicht, um bekannte Sicherheitslücken zu schließen.

Fazit Die Missbrauchsanfälligkeit von exponierten Redis-Instanzen ist ein ernstes Problem, das nicht ignoriert werden sollte. Unternehmen müssen sich aktiv um die Sicherheit ihrer Datenbanken kümmern, um das Risiko von Remote-Code-Ausführung und Krypto-Mining zu minimieren. Durch die Implementierung geeigneter Sicherheitsmaßnahmen können die Risiken erheblich reduziert werden. Das Bewusstsein für diese Bedrohungen sollte gefördert und in den Sicherheitsrichtlinien verankert werden, um Daten und Ressourcen optimal zu schützen.