In den letzten Jahren haben Cloud-Dienste eine immer bedeutendere Rolle in Bildungseinrichtungen eingenommen. Vor allem durch die Pandemie wurde die Migration in die Cloud massiv beschleunigt, da flexibles, ortsunabhängiges Lernen und Arbeiten wichtiger wurden als je zuvor. Doch mit dem steigenden Einsatz von Cloud-Technologien wachsen auch die Angriffsflächen für Cyberkriminelle. Ein besonders besorgniserregender Vorfall sind die Angriffe der Gruppe, die Microsoft als Storm-1977 identifiziert hat. Diese Bedrohungsakteure haben gezielte Angriffe auf Cloud-Umgebungen im Bildungsbereich durchgeführt, bei denen sie auf raffinierte Art und Weise Ressourcen für illegale Krypto-Mining-Aktivitäten missbraucht haben.

Microsoft enthüllte, dass Storm-1977 insbesondere eine Methode namens Passwortspray-Attacke anwendet, um Zugang zu Cloud-Tenants in Bildungseinrichtungen zu erhalten. Im Gegensatz zu klassischen Brute-Force-Angriffen versucht das Passwortspraying eine Reihe von häufig verwendeten, oft schwachen Kennwörtern auf viele Konten gleichzeitig anzuwenden. Diese Methode ist besonders gefährlich, weil sie nicht so auffällig ist und somit durch viele gängige Schutzmechanismen schlüpfen kann. Die Angreifer nutzten dabei unter anderem ein Tool namens AzureChecker.exe, ein Kommandozeilen-Programm, das vielfach von diversen Bedrohungsakteuren eingesetzt wird.

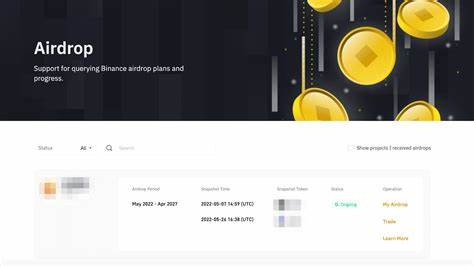

Dieses Tool verbindet sich mit einem externen Server, welcher verschlüsselte Zielinformationen enthält – darunter Listen von Nutzerkonten, die durch die Passwortspray-Attacken geprüft werden sollen. Gleichzeitig ermöglichen die Angreifer die Übergabe von Dateien mit Benutzername- und Passwort-Kombinationen, womit gezielt geprüft wird, welche Anmeldedaten erfolgreich sind. Damit ist Storm-1977 in der Lage, schutzbedürftige Cloud-Konten zu identifizieren und zu kompromittieren. Besonders brisant ist die Tatsache, dass in mindestens einem Fall ein Gastaccount innerhalb eines gefährdeten Abonnements ausgenutzt wurde, um eine neue Ressourcengruppe zu erstellen. Innerhalb dieser Ressourcengruppe wurden über 200 Container eingerichtet – mit dem Ziel, Rechenleistung für das Schürfen von Kryptowährungen zu verwenden.

Die Kompromittierung von Cloud-Konten und die missbräuchliche Nutzung von Containertechnologien wirft eine Reihe von Sicherheitsfragen auf. Containerisierte Assets wie Kubernetes-Cluster, Container-Registries und Container-Images sind für diverse Angriffsszenarien anfällig. So können kompromittierte Zugangsdaten leicht zur Übernahme kompletter Cluster führen. Schwachstellen in Container-Images oder Fehlkonfigurationen können ebenfalls als Einfallstor für Angriffe dienen. Auch falsch konfigurierte Verwaltungsoberflächen bieten Kriminellen Zugang zur Kubernetes-API, was das Ausrollen von bösartiger Software oder die komplette Übernahme von Clustern ermöglicht.

Nicht zuletzt können Nodes, die veraltete oder unsichere Software verwenden, von Angreifern leicht ausgenutzt werden. Besonders für Bildungseinrichtungen, die oft mit eingeschränkten Sicherheitsressourcen arbeiten, stellen solche Angriffe eine massive Bedrohung dar. Werden die Cloud-Ressourcen für Krypto-Mining missbraucht, führt das nicht nur zu erhöhten Betriebskosten durch den deutlich gesteigerten Ressourcenverbrauch, sondern auch zu Compliance-Problemen und potenziellen Datenverlusten. Die Reputation der betroffenen Bildungseinrichtungen steht auf dem Spiel, da sensible personenbezogene Daten von Studierenden und Mitarbeiterinnen und Mitarbeitern ebenfalls kompromittiert sein könnten. Die wachsende Zahl an Angriffen unterstreicht die Notwendigkeit, Cloud-Sicherheit konsequent zu verbessern und speziell auf containerisierte Umgebungen auszurichten.

Eine sichere Container-Deployment-Pipeline, das Monitoring ungewöhnlicher API-Zugriffe und der Einsatz von Policy-Controls, die Container-Images nur aus vertrauenswürdigen Registries zulassen, sind entscheidende Schritte. Ebenso wichtig ist es, die containerisierten Images stets auf Schwachstellen zu überprüfen und laufend zu patchen, um potenzielle Angriffsflächen zu minimieren. Darüber hinaus sollten Bildungseinrichtungen ihre Passwortpolitiken stärken und Multi-Faktor-Authentifizierung für alle Cloud-Konten verpflichtend machen. Passwortspray-Attacken lassen sich durch starke, individuelle Passwörter und eine lückenlose Überwachung von Anmeldeversuchen erheblich erschweren. Die Lektion aus dem Angriff durch Storm-1977 zeigt, wie geschickt Angreifer moderne Cloud-Technologien ausnutzen, um finanzielle Gewinne zu erzielen und gleichzeitig Schwachstellen im Sicherheitskonzept von Bildungseinrichtungen zu offenbaren.

Indem entsprechende Sicherheitsmaßnahmen frühzeitig und umfassend umgesetzt werden, lassen sich diese Angriffe nicht nur abwehren, sondern auch zukünftige Risiken minimieren. Ein kontinuierlicher Austausch über Cyberbedrohungen und enge Zusammenarbeit mit Sicherheitsexperten sind für Bildungseinrichtungen essentiell, um ihre Cloud-Infrastruktur nachhaltig zu schützen. Neben technischen Maßnahmen haben auch Schulungen des Personals und Sensibilisierungskampagnen für Cyberangriffe eine große Bedeutung. Nur wenn alle Beteiligten die Gefahren verstehen und Sicherheitsrichtlinien aktiv umsetzen, kann der Schutz der digitalen Lern- und Arbeitsumgebung gewährleistet werden. Zusammengefasst lässt sich sagen, dass die Attacken von Storm-1977 ein Weckruf für das Bildungswesen sind, bestehende Sicherheitskonzepte zu überdenken und an die Herausforderungen moderner Cloud-Umgebungen anzupassen.

Der richtige Umgang mit Zugangsdaten, die Sicherung containerisierter Infrastrukturen und die kontinuierliche Überwachung bedrohlicher Aktivitäten sind zentrale Bausteine, um in einer zunehmend vernetzten Welt digital souverän und sicher zu agieren. Bildungseinrichtungen sollten die Sicherheit ihrer Cloud-Umgebungen daher zu einer strategischen Priorität machen, um sowohl ihren Betrieb zu schützen als auch das Vertrauen von Studierenden und Mitarbeitenden in die digitale Zukunft zu stärken.