In der heutigen digital vernetzten Welt gewinnt die Absicherung von IT-Infrastrukturen stetig an Bedeutung. Unternehmen und Privatpersonen suchen nach Lösungen, die nicht nur den Zugriff auf sensible Daten und Systeme schützen, sondern auch flexibel, skalierbar und einfach zu bedienen sind. Genau hier setzt Octelium an – eine freie und quelloffene Zero Trust Plattform, die nach jahrelanger Entwicklung eine moderne Alternative zu herkömmlichen VPNs und anderen Zugangstechnologien darstellt. Octelium definiert den Begriff des sicheren Zugriffs völlig neu. Anstatt sich auf klassische Netzwerksegmentierung und umfangreiche manuelle Konfigurationsarbeiten zu verlassen, nutzt diese Plattform eine identitätsbasierte, anwendungsorientierte Architektur.

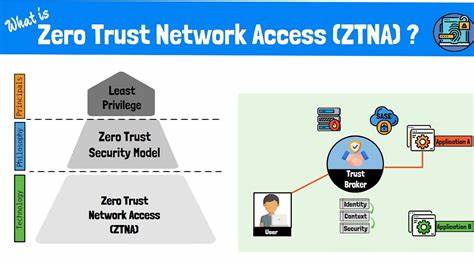

Dabei wird der Zugriff auf Anwendungsebene kontrolliert und ist somit wesentlich feingranularer als bei traditionellen Lösungen. Dies ermöglicht es, dynamisch und kontextsensitiv Sicherheitspolitiken umzusetzen, die genau auf die jeweilige Situation abgestimmt sind. Die Flexibilität von Octelium ist beeindruckend: Es vereint im Kern Funktionen, die sonst getrennt durch verschiedene Produkte abgedeckt werden müssen. So kann es als Zero Trust Network Access (ZTNA) Plattform genutzt werden, stellt aber ebenso eine sichere Self-Hosting Infrastruktur für Tunnelverbindungen und Container-basierte Dienste zur Verfügung. Das bedeutet, dass Nutzer nicht nur über VPN-ähnliche Tunnel sicher auf Ressourcen zugreifen können, sondern auch public und private Anwendungen in einer pluralistischen und skalierbaren Umgebung betreiben und absichern können.

Ein besonderes Merkmal von Octelium ist die Eliminierung von Geheimnissen wie API-Schlüsseln, Zugriffstoken oder konventionellen Passwörtern, die herkömmlich für den Zugang zu Diensten genutzt werden und häufig ein Sicherheitsrisiko darstellen. Stattdessen setzt die Plattform auf modernes, policy-gesteuertes Zugriffsmanagement, das flexibel konfigurierbar ist und kontinuierliche Authentifizierung sicherstellt. Dabei werden sowohl Menschen als auch Maschinen als Nutzer berücksichtigt, was eine durchgängige und automatisierte Sicherheitsstrategie ermöglicht. Die Architektur von Octelium basiert auf Kubernetes als Orchestrierungsplattform, was die horizontale Skalierbarkeit und hohe Verfügbarkeit sicherstellt. Auch die Möglichkeit, eine Plattform auf einer einfachen Single-Node-Installation zu betreiben, macht den Einstieg unkompliziert und ressourcenschonend.

Somit ist Octelium sowohl für den professionellen Unternehmenseinsatz als auch für den privaten Gebrauch und experimentelle Homelab-Szenarien attraktiv. Neben der Zugriffskontrolle bietet Octelium umfangreiche Funktionen wie eine kontextbewusste dynamische Routing-Engine, die es erlaubt, Anfragen je nach Identität des Nutzers, Zeitpunkt, Geräte-Typ oder anderen Attributen unterschiedlich zu behandeln. Diese Policy-as-Code Basis fördert Automatisierung und reduziert menschliche Fehler, was die Sicherheit zusätzlich erhöht. Präsenzzeiten, Multi-Faktor-Authentifizierung über moderne Methoden wie Passkeys sowie die Integration gängiger Identitätsanbieter (z.B.

Okta, Auth0, AWS Cognito oder GitHub OAuth2) machen Authentifizierungsprozesse benutzerfreundlich und robust. Ein weiterer Pluspunkt ist die Unterstützung zahlreicher Protokolle, darunter HTTP APIs, SSH, Datenbanken wie PostgreSQL und MySQL sowie Kubernetes itself. Besonders hervorzuheben ist die Unterstützung von WireGuard und experimentell QUIC als Netzwerkprotokollen, die schnelle, sichere Tunnel ermöglichen und gleichzeitig einfach einzurichten sind. Zudem werden Mesh-Umgebungen unterstützt, die auf dezentralisierte Topologien und flexible Device-Integration abzielen. In puncto Sichtbarkeit ist Octelium mit OpenTelemetry kompatibel und ermöglicht detailliertes, anwendungsbezogenes Monitoring und Auditing.

Jede Zugriffsanforderung wird protokolliert und kann in Echtzeit an verschiedene Monitoringlösungen angebunden werden, was Compliance-Anforderungen bei sensiblen Daten oder in regulierten Branchen Rechnung trägt. Die Open Source Natur von Octelium bedeutet, dass keine versteckten Backdoors oder proprietäre Klippen existieren und Nutzer volle Kontrolle über ihre Infrastruktur behalten. Gleichzeitig vermeidet Octelium Vendor Lock-in und erlaubt eine individuelle Anpassung durch ein aktives API- und CLI-basiertes Management. Selbst das Konfigurationsmanagement orientiert sich an bewährten DevOps-Methoden, so dass Ressourcen deklarativ beschreibbar und versionierbar sind. Entwickelt von George Badawi und seinem Team bei Octelium Labs LLC, ist Octelium seit 2025 als öffentliche Beta verfügbar und wird kontinuierlich weiterentwickelt.

Trotz der beträchtlichen Komplexität bietet die Plattform eine Dokumentation und Tools, die Neulingen und Profis gleichermaßen den Einstieg erleichtern. Bereits mit wenig Ressourcen lassen sich erste Cluster aufsetzen und Schritt für Schritt an individuelle Anforderungen anpassen. Diese Plattform eignet sich besonders für Unternehmen, die über verteilte und heterogene IT-Umgebungen verfügen und gleichzeitig zeitgemäße Zero Trust Prinzipien implementieren wollen – etwa als Ersatz für klassische VPNs, als sichere Entwicklungsumgebungen oder als API-Gateway Layer mit fein granularer Zugriffskontrolle. Ebenso profitieren Privatnutzer und Heimnetzadministratoren, die eine sichere und moderne Infrastruktur für ihr Homelab suchen, von Octeliums umfassenden Funktionen. Zusammenfassend liefert Octelium eine hochmoderne und zugleich pragmatische Antwort auf die Herausforderungen moderner IT-Sicherheit.

![Show HN: Text to 3D simulation on a map [does history pretty well]](/images/A7BC0F69-3F71-4B41-9AB8-BDEBE254E883)