In der zunehmend digitalisierten Welt gewinnen Browsererweiterungen und smarte Protokolle wie das Model Context Protocol (MCP) immer mehr an Bedeutung. Sie erleichtern nicht nur den Zugang zu zahlreichen Funktionen, sondern ermöglichen auch eine tiefere Integration von Anwendungen direkt auf dem Nutzergerät. Doch genau in dieser Verbindung lauert eine gefährliche Sicherheitslücke, die viele Unternehmen und Einzelanwender gleichermaßen bedroht. Die Kombination aus Chromium-basierten Erweiterungen und lokal laufenden MCP-Servern kann die vermeintlichen Schutzmechanismen der Sandbox-Architektur aushebeln und dadurch potenziell volle Kontrolle über das System ermöglichen. Chrome-Erweiterungen sind im Alltag vieler Menschen unverzichtbar.

Sie ermöglichen es, funktionale Erweiterungen für Browser bereitzustellen, die das Surferlebnis komfortabler gestalten. Allerdings besitzen sie auch besondere Privilegien, die weit über die einer herkömmlichen Webseite hinausgehen. Trotz aller Sandboxing-Mechanismen erlaubt die Architektur von Chrome, dass Add-ons in gewissem Umfang mit dem lokalen System interagieren, insbesondere wenn dies vom Nutzer explizit genehmigt wird. Doch hier beginnt das eigentliche Problem: Es existieren Wege, wie Erweiterungen ohne explizite Berechtigungen durch Ausnutzung von Schwachstellen in anderen lokalen Diensten über sogenannte MCP-Server ungehindert auf kritische Systemressourcen zugreifen können. MCP, das Model Context Protocol, ist eine innovative Schnittstelle, die entwickelt wurde, um KI-Agenten und Anwendungen den Zugang zu Systemwerkzeugen und Ressourcen auf dem Endgerät zu ermöglichen.

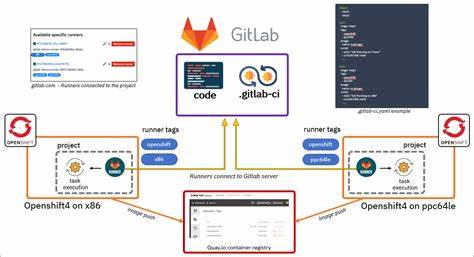

Typischerweise kommunizieren MCP-Server mit Clients über lokale Schnittstellen ohne ausgeprägte Sicherheitsvorkehrungen wie Authentifizierung. Dieses Protokoll wurde vor allem mit dem Ziel entworfen, Interoperabilität und einfache Integration zu gewährleisten. Die Transportmethoden reichen von Server-Sent Events (SSE), die über HTTP POST Requests laufen, bis hin zu Standard Input/Output Streams. Dabei ist die lokale Bindung eines MCP-Servers an eine Portadresse des Loopback-Netzwerks (localhost) eine gängige Praxis. Doch gerade diese Offenheit erweist sich als fatale Schwachstelle.

Ein Team von Sicherheitsexperten entdeckte vor Kurzem einen hochriskanten Angriffspfad: Eine scheinbar harmlose Chrome-Erweiterung kommunizierte unbemerkt mit einem MCP-Server auf der gleichen Maschine via localhost. Durch diesen Kanal konnten nicht nur Informationen abgefragt, sondern auch systemkritische Funktionen aufgerufen werden. Überraschenderweise verlangt der MCP-Server für diese Aktionen keine Authentifizierung, wodurch die Kontrolle nahezu uneingeschränkt blieb. Die sandboxbasierte Isolierung des Browsers war in diesem Fall nutzlos, da die Erweiterung direkt mit einem lokalen Dienst interagierte. Die Konsequenzen dieser Lücke reichen vom einfachen Auslesen von Nutzerdaten über das unautorisierte Lesen und Schreiben von Dateien bis hin zu vollständiger Systemübernahme.

Besonders brisant wird es, wenn MCP-Server mit Zugriffen auf populäre Dienste wie Slack oder WhatsApp verbunden sind. Hier kann ein Angreifer durch die Ausnutzung solcher lokalen Server im schlimmsten Fall nicht nur das Gerät kompromittieren, sondern auch interne Kommunikationskanäle der Organisation infiltrieren. Die Problematik ist somit nicht nur auf den lokalen Endpunkt begrenzt, sondern hat auch direkte Auswirkungen auf die Unternehmenssicherheit. Die Szenarien im praktischen Einsatz verdeutlichen, wie gefährlich das ungeregelte Zusammenspiel sein kann. Ein einfacher Test mit einem speziell konfigurierten MCP-Server zur Dateioperation und einer eigens entwickelten Chrome-Erweiterung reichte aus, um vollständigen Zugriff ohne jede Sicherheitsbarriere zu demonstrieren.

Dabei konnte die Erweiterung die vom MCP bereitgestellten Werkzeuge ausführen und etwa Verzeichnisse auslesen oder Dateien manipulieren, ohne dass der Nutzer davon wusste. Die technische Architektur von MCP reizt geradewegs zu dieser Art Angriffen: Die Entwickler von MCP-Servern setzen meist keine Verbindungs- oder Nutzer-Authentifizierung voraus und verlassen sich stattdessen auf lokale Isolierung durch Betriebssystem und Netzwerkeinstellungen. Jedoch hat sich gezeigt, dass diese Annahme nicht mehr zeitgemäß ist. Chrome-Erweiterungen profitieren von ihren erweiterten Rechten und dem Zugang zum localhost-Netzwerk und umgehen so die traditionellen Schutzmechanismen spielend leicht. Im Jahr 2023 wurden von Google umfangreiche Sicherheitsverbesserungen in Chrome eingeführt, welche Zugriffe von Webseiten auf private Netzwerke wie das lokale Loopback-Netz stark einschränkten.

Prinzipiell ein großer Schritt in Richtung mehr Sicherheit. Doch leider blieben Chrome-Erweiterungen in diesem Kontext ausgenommen und operieren weiterhin mit einem erweiterten Privilegienmodus. Diese Ausnahme stellt eine gefährliche Lücke dar, die Exploits wie die MCP-basierte Sandbox-Umgehung ermöglichen. Die Problematik erstreckt sich nicht nur auf einzelne Anwendungen, sondern wirft ein generell kritisches Licht auf die Verwendung von lokalen Servern wie MCP ohne authentifizierte Zugriffe. Viele Entwickler installieren solche Server ohne zusätzliche Sicherheitsmechanismen, was die Angriffsfläche enorm vergrößert.

Auch lautet der Appell an die Sicherheitsverantwortlichen in Unternehmen, überwachen Sie genau, welche lokalen Dienste aktiv sind und wie diese konfiguriert wurden. Eine rasche Überprüfung und Restriktion solcher Server könnten schwerwiegende Angriffe verhindern. Darüber hinaus müssen Hersteller von Browsern und Softwareprotokollen den Spagat zwischen Funktionsvielfalt und Sicherheitsvorgaben meistern. Die Implementierung von verbindlicher Authentifizierung für MCP-Server sollte zwingend vorgeschrieben und standardisiert werden. Nur so kann sichergestellt werden, dass lokale Dienste nicht missbraucht und beliebigen Erweiterungen offen zugänglich gemacht werden.

Insbesondere auch die Hersteller von Chrome-Erweiterungen sind gefragt: Erweiterungen sollten restriktivere Zugriffsrechte erhalten und regelmäßige Sicherheitsupdates implementieren. Für Endanwender bedeutet diese Sicherheitslücke eine ernstzunehmende Warnung. Es empfiehlt sich, nur Erweiterungen aus vertrauenswürdigen Quellen zu installieren und unnötige lokale Dienste zu deaktivieren. Sicherheitsrichtlinien, die restriktiven Netzwerkzugang und strikte Zugriffssteuerung gewährleisten, sind wichtiger denn je. IT-Teams sollten zudem Monitoring-Tools einsetzen, um den Datenverkehr zu localhost zu kontrollieren und ungewöhnliche Aktivitäten frühzeitig zu erkennen.