Im Jahr 2025 ist die Bedrohung durch Malware in Open-Source-Ökosystemen speziell im Bereich Blockchain und Kryptowährungen stark angestiegen. Cyberkriminelle und staatlich gestützte Akteure nutzen zunehmend bösartige Pakete in beliebten Registries wie npm und PyPI, um Entwicklerumgebungen gezielt zu kompromittieren und dadurch digitale Vermögenswerte zu stehlen oder Systeme auszunutzen. Diese Entwicklungen zeigen deutlich, dass die Software-Lieferkette im Bereich Web3 zu einem kritischen Angriffsziel geworden ist, das es sowohl für Einzelentwickler als auch Unternehmen verstärkt abzusichern gilt. Die Risiken entstehen vor allem durch den weitverbreiteten Einsatz von Open-Source-Abhängigkeiten, oft in Umgebungen mit schwacher Kontrolle über Paketquellen und unsicheren CI/CD-Pipelines. Die Vielzahl der Angriffsmethoden reicht von Zugangsdaten-Diebstahl über unmittelbare Wallet-Angriffe bis hin zu verstecktem Mining von Kryptowährungen und dem heimlichen Manipulieren der Zwischenablage.

Sämtliche Methoden zielen darauf ab, Sofortgewinn zu erzielen, Spuren zu verwischen oder langfristigen Zugriff auf wertvolle digitale Assets zu erlangen. Ein zentraler Befund ist, dass 75 Prozent der nachgewiesenen bösartigen Blockchain-bezogenen Pakete in npm gehostet wurden, während weitere 20 Prozent über PyPI verbreitet sind. Auch andere Plattformen wie RubyGems oder Go Modules sind betroffen, wenn auch in geringerem Umfang. Besonders im Fokus stehen dabei Blockchain-Plattformen Ethereum und Solana. Doch neuere Angriffskampagnen zielen bereits auf Alternativen wie TRON und TON, was die Breite und Komplexität der Bedrohung unterstreicht.

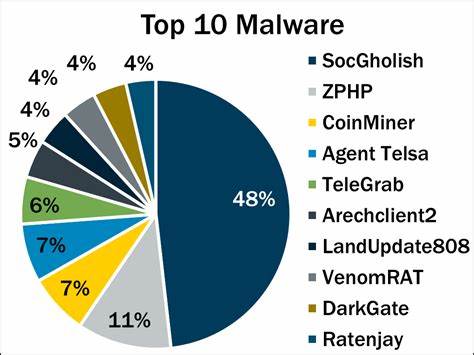

Die wichtigsten Malware-Klassen, die gehäuft in der Analyse auftauchen, lassen sich in Credential Stealer, Crypto Drainer, Cryptojacker und Clipboard Hijacker kategorisieren. Credential Stealer sind darauf ausgelegt, private Schlüssel, Seed-Phrasen und Authentifizierungsdaten aus lokalen Entwicklerumgebungen und CI-Systemen zu extrahieren. Sie greifen gezielt Wallet-Dateien oder Browserdaten ab, oftmals auch durch Manipulation von Laufzeitfunktionen und Paketinstallationsskripten. Ein bemerkenswertes Vorgehen ist das Abfangen von Schlüsselgenerierungen zur Übermittlung der sensiblen Daten über unauffällige Kanäle wie Telegram-Bots, Discord-Webhooks oder in Blockchain-Transaktionen. Crypto Drainer hingegen ziehen Mittel unmittelbar aus kompromittierten Wallets ab, indem sie automatisierte On-Chain-Transaktionen auslösen.

Diese Transfers laufen oft über mehrere Zwischenstationen, was die Entdeckung erschwert. Die Täter wählen häufig nur Teilbeträge aus, um Alarm zu vermeiden und die Veruntreuung über lange Zeiträume zu verschleiern. Cryptojacker verstecken auf Entwicklerrechnern oder in CI/CD-Infrastrukturen unbemerkt Mining-Software. So nutzen sie unautorisierte Kapazitäten für das Minen von Kryptowährungen, meist Monero, und verursachen damit verdeckt erhöhte Ressourcenkosten. Diese Angriffe können dank ausgefeilter Geofencing-Techniken und obfuszierter Ausführung lange unentdeckt bleiben und sind eine gängige Methode, um still und kontinuierlich Profit zu generieren.

Clipboard Hijacker (Clippers) sind eine besonders hinterhältige Malware-Variante, die im Hintergrund die Zwischenablage des Nutzers beobachtet und Wallet-Adressen in Echtzeit durch Adressen der Angreifer ersetzt. Da bei Blockchain-Transaktionen Adressgenauigkeit essenziell ist und Fehler nicht rückgängig gemacht werden können, führt dieses Vorgehen häufig zu unmittelbarem finanziellem Verlust. Clips sind in ihrer technischen Umsetzung vergleichsweise schlicht, benötigen niedrige Berechtigungen, und operieren plattformübergreifend, wodurch sie sich als effektives Werkzeug in der Malware-Suite etabliert haben. Ein besonders besorgniserregendes Beispiel für den Einsatz moderner Supply-Chain-Angriffe stammt von staatlich geförderten Gruppen, wie eine Kampagne aus Nordkorea zeigt. Unter dem Codenamen "Contagious Interview" infiltrieren diese Akteure Web3-Entwicklungsumgebungen mittels manipulierter npm-Pakete, die als vermeintliche Bewerbungs- oder Evaluierungstools getarnt sind.

Nach der Installation installieren sie Schadsoftware namens BeaverTail und InvisibleFerret, welche unter anderem private Schlüssel von Solana-Wallets und Browserprofilen auslesen, und verschicken diese Daten unerkannt an private Command-and-Control-Server. Die daraus resultierenden Diebstähle können in kürzester Zeit Millionenbeträge an Kryptowährungen umfassen. Die Infektionskette beginnt hierbei mit gezielter Social Engineering-Aktivität, um das Vertrauen der Entwickler zu gewinnen, und nutzt Reichweite und Vertrauen von Open-Source-Plattformen für eingeschleuste Malware. Die immensen Folgen dieser Vorfälle haben in der Community die Diskussion um Supply-Chain-Hygiene und die Absicherung von Entwickler-Tooling neu entfacht. Spezifische Gegenmaßnahmen umfassen die Überprüfung und Pinning von Paketabhängigkeiten, Vermeidung von Abhängigkeiten mit geringer Reputation sowie das Monitoring und Einschränken von Installations- und Laufzeit-Skripten wie postinstall oder setup.

py im CI/CD-Umfeld. Auch die fortlaufende Analyse von Paketverhalten mithilfe von statischen und dynamischen Sicherheitsscannern gewinnt an Bedeutung. Um sofortige Gelderverluste durch Crypto Drainers einzudämmen, empfiehlt sich die eingehende Prüfung von Paketen, die privaten Schlüssel verarbeiten oder Wallet-Funktionen nutzen. Das Erkennen von obfuszierter oder probabilistisch gesteuerter Transferlogik kann helfen, Wallet-Siphonierungen zu verhindern. Die Bevorzugung etablierter, transparent geführter Bibliotheken ist ein weiterer Eckpfeiler der Verteidigung, ebenso wie Echtzeit-Alarme bei Auffälligkeiten im Transaktionsverhalten.

Das Verhindern von Cryptojacking setzt auf das Abschalten unnötiger Lifecycle-Skripte, strenge Kontrolle der Abhängigkeiten und Überwachung der Systemressourcennutzung. Ein auffälliger Anstieg von CPU- oder GPU-Auslastung besonders in Build-Umgebungen weist auf verstecktes Mining hin. Parallel sind Netzwerkanalysen auf typische Verbindungen zu Mining-Pools oder unerwarteten Downloadservern wichtig, um den Schaden einzudämmen. Clipboard Hijacker lassen sich durch das Blockieren oder Einschränken von Clipboard-APIs in produktiven Umgebungen und eine proaktive statische Überprüfung von Paketen mit Clipboard-Zugriff erkennen. Teams sollten insbesondere nach RegEx-Mustern suchen, die Wallet-Adressen identifizieren, und deren Verwendung mit Clipboard-Bibliotheken hinterfragen.

Für Entwickler ist es zudem essentiell, die Zwischenablage-Überwachung als Warnsignal zu behandeln und beim geringsten Verdacht Pakete zu quarantine oder zu entfernen. Die wachsenden Angriffe zeigen, wie wichtig es ist, das Sicherheitsbewusstsein und Mechanismen innerhalb der Blockchain-Entwicklergemeinschaft zu stärken. Die Integration von Security-Tools, die auf diese spezifischen Bedrohungen zugeschnitten sind, sollte Standard in modernen Entwicklungs-Workflows werden. Dabei helfen Lösungen wie der Socket GitHub App, die vor der Aufnahme fragwürdiger Pakete im Pull-Request-Prozess warnt, sowie der Socket CLI, der riskantes Verhalten bei Installation erkennt. Ebenso bieten Browser-Erweiterungen wie die Socket Extension Echtzeitmeldungen an, wodurch Entwickler proaktiv geschützt und sensibilisiert werden.

Die Zukunft von Web3-Softwareentwicklung hängt entscheidend davon ab, wie gut es gelingt, Supply-Chain-Angriffe zu erkennen und zu verhindern. Mit zunehmender Verbreitung und Einbindung dezentraler Anwendungen in kritische Infrastruktur steigt die Attraktivität für Angreifer weiter. Daher sind durchgängige Sicherheitsstrategien, die Paketquellen, Abhängigkeiten, Build-Pipelines und Entwicklerarbeitsplätze umfassen, unverzichtbar. Umfassende Transparenz, Kooperation zwischen Herstellern und der Gemeinschaft sowie automatisierte Erkennungssysteme sind Schlüsselfaktoren, um die Vorteile von Open Source ohne größere Risiken nutzen zu können. Blockchain- und Kryptowährungsentwickler sollten die bestehenden Empfehlungen ernst nehmen, da eine einfache Nachlässigkeit in einer Abhängigkeit bereits zu massiven Schäden führen kann.

Das Bewusstsein für die spezifischen Gefährdungen durch Credential Stealer, Crypto Drainer, Cryptojacker und Clipboard Hijacker muss weiter wachsen, ebenso wie die Bereitschaft, Verteidigungsmechanismen kontinuierlich zu verbessern. Nur so kann eine sichere, vertrauenswürdige Basis geschaffen werden, auf der innovative Web3-Anwendungen gedeihen und die dezentrale digitale Zukunft sicher gestaltet werden kann.