In der heutigen digitalen Landschaft sind mobile Anwendungen unverzichtbar für Unternehmen jeder Größenordnung. Sie ermöglichen direkten Kontakt zu Kunden und bieten nahtlose Nutzererfahrungen. Doch diese Vorteile bringen auch Sicherheitsrisiken mit sich. Insbesondere eine häufig verwendete Schnittstelle, die Branch API, ist in letzter Zeit ins Visier von Sicherheitsexperten geraten. Die entdeckte Sicherheitslücke kann schwerwiegende Folgen für Apps und deren Nutzer haben.

Deshalb ist es wichtiger denn je, sich mit der Branch API-Schwachstelle auseinanderzusetzen und die richtigen Maßnahmen zum Schutz zu treffen. Branch ist eine weit verbreitete mobile Wachstumstechnologie, die vor allem für Deep Linking und Attributions-Tracking genutzt wird. Entwickler schätzen die Plattform, weil sie das Erfassen von Nutzeraktionen und die Optimierung von Marketingkampagnen erleichtert. Leider offenbaren aktuelle Untersuchungen, dass die Branch API nicht frei von Schwachstellen ist. Durch diese Lücke können Angreifer unter Umständen auf sensible Nutzerdaten zugreifen oder sogar Benutzersitzungen kapern.

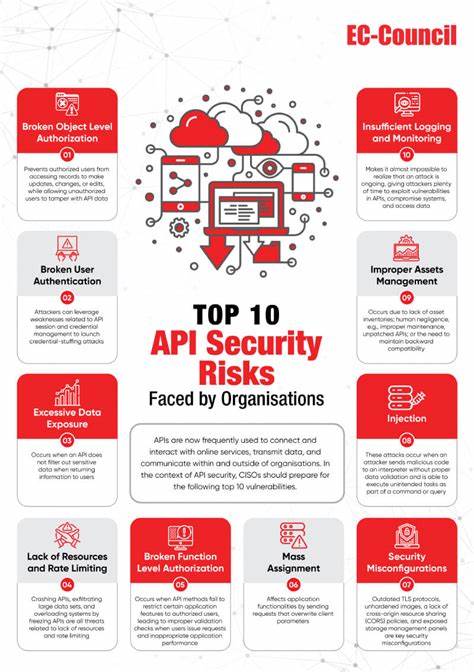

Die Sicherheitslücke beruht im Kern darauf, dass die Authentifizierungs- und Autorisierungsmechanismen der API nicht ausreichend gegen bestimmte Angriffsarten geschützt sind. Beispielsweise ist es möglich, manipulierte Anfragen an die API zu senden, die Sicherheitskontrollen umgehen. Die Folge kann sein, dass unbefugte Dritte auf vertrauliche Informationen wie Nutzer-IDs, Tracking-Daten oder Kampagnenmetriken zugreifen. In manchen Fällen lassen sich sogar Manipulationen an diesen Daten vornehmen, was die Vertrauenswürdigkeit und Integrität der Daten in Frage stellt. Der potenzielle Schaden durch diese Lücke ist vielfältig.

Zum einen können Angreifer Nutzerprofile ausspähen, was Datenschutzverletzungen und Reputationsschäden für Unternehmen bedeutet. Zum anderen ist es möglich, betrügerische Aktionen durchzuführen, wie etwa das Manipulieren von Tracking-Daten zur Verschleierung von Marketingausgaben oder sogar das Einleiten von Phishing-Angriffen über manipulierte Links. Die Sicherheitslücke betrifft somit nicht nur die Entwickler, sondern auch Endnutzer und die Geschäftsprozesse dahinter. Für App-Entwickler besteht die erste Verteidigungslinie darin, sich über die genaue Funktionsweise der Branch API und ihre Schwachstellen zu informieren. Veraltete oder unzureichend konfigurierte API-Schlüssel sind eine häufige Ursache für Sicherheitsprobleme.

Umso wichtiger ist es, dass bestehende Zugriffsmechanismen regelmäßig überprüft, aktualisiert und streng kontrolliert werden. Auch das Implementieren von Least-Privilege-Prinzipien bei der Vergabe von Rechten trägt dazu bei, die Angriffsfläche zu minimieren. Darüber hinaus sollten Entwickler auf eine verschlüsselte Kommunikation zwischen Client, Server und der Branch API achten. HTTPS ist hier eine Grundvoraussetzung, um Man-in-the-Middle-Angriffe zu verhindern. Außerdem ist es sinnvoll, zusätzliche Authentifizierungsstufen wie OAuth oder tokenbasierte Verfahren zu integrieren, um unberechtigte Zugriffe weiter zu erschweren.

Eine weitere wichtige Maßnahme besteht darin, die API-Nutzung aktiv zu überwachen und verdächtige Aktivitäten unverzüglich zu erkennen. Durch Logging und Anomalieerkennung können ungewöhnliche Anfragen oder Muster aufgedeckt werden, die auf Missbrauch hindeuten. So behalten Entwickler die Kontrolle und können bei Gefahrensituationen schnell reagieren. Auch seitens Branch wurden mittlerweile Updates und Sicherheitspatches bereitgestellt, um erkannte Schwachstellen zu schließen. Es empfiehlt sich daher, die verwendete API-Version stets auf dem neuesten Stand zu halten.

Neuere Versionen beinhalten verbesserte Sicherheitsmechanismen und oft zusätzliche Konfigurationsmöglichkeiten, um den Schutz individuell anzupassen. Unternehmen sollten zudem interne Richtlinien und Schulungen zur API-Sicherheit etablieren, um Entwickler und Produktteams für potenzielle Risiken zu sensibilisieren. Sicherheitsbewusstsein ist ein wesentlicher Faktor, um Fehleinschätzungen oder Nachlässigkeiten zu verhindern. Nur durch eine Kombination aus technischem Schutz und organisatorischer Wachsamkeit lässt sich das Risiko einer Kompromittierung wirkungsvoll reduzieren. Neben den technischen Maßnahmen lohnt es sich, auch alternative Anbieter und unterschiedliche Lösungen für Deep Linking und Tracking in Betracht zu ziehen.

Ein umfassender Vergleich hinsichtlich Funktionalität, Sicherheit und Support kann helfen, die beste Wahl für die jeweilige Anwendung zu treffen. Manchmal bieten weniger bekannte Anbieter eine höhere Sicherheit oder flexiblere Updatezyklen. Für App-Nutzer bedeutet die Branch API-Schwachstelle, dass sie wachsam bleiben sollten. Vorsicht bei verdächtigen Links, die über eine App oder Marketingkampagnen weitergeleitet werden, ist ratsam. Nutzer sollten zudem bei unerwarteten Anfragen nach Berechtigungen oder sensiblen Daten Misstrauen zeigen und die Apps aus vertrauenswürdigen Quellen beziehen.

Zusammenfassend lässt sich sagen, dass die Branch API-Sicherheitslücke ein ernstzunehmendes Problem darstellt, das alle Beteiligten in der App-Entwicklungs- und Nutzungskette betrifft. Entwickler sind gefordert, ihre Anwendungen und Systeme proaktiv zu schützen und kontinuierlich zu verbessern. Nutzer sollten sich der Risiken bewusst sein und verantwortungsvoll mit App-Rechten umgehen. Langfristig sind auch branchenspezifische Standards und Best Practices für API-Sicherheit notwendig, um derartige Schwachstellen künftig zu verhindern. Nur durch gemeinsame Anstrengungen von Entwicklern, Anbietern und Anwendern lässt sich die digitale Welt sicherer gestalten.

Ob Sie nun Entwickler, Unternehmer oder Nutzer sind – informieren Sie sich umfassend und handeln Sie gezielt, um die Sicherheit Ihrer mobilen Anwendungen zu gewährleisten. So schützen Sie nicht nur Ihre Daten, sondern auch die Ihrer Kunden und tragen zu einem sicheren und vertrauenswürdigen digitalen Ökosystem bei.