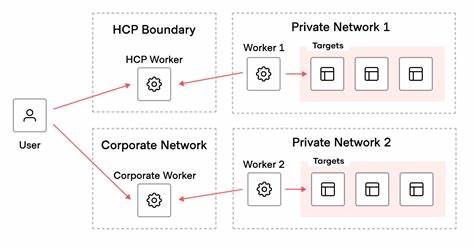

In der heutigen digitalen Welt sind sichere und zuverlässige Zugriffe auf Netzwerkressourcen von höchster Bedeutung. Viele Unternehmen stehen vor der Herausforderung, ihre remote arbeitenden Mitarbeiter so zu verbinden, dass Sicherheit, Nutzerfreundlichkeit und Performance im Einklang stehen. Klassische VPN-Lösungen wie OpenVPN haben zwar lange ihren Dienst getan, erweisen sich aber in der Praxis oft als träge, störanfällig und im Handling uneffizient. Eine vielversprechende Alternative ist HashiCorp Boundary, das durch eine neue Herangehensweise den sicheren Zugriff und das Management von Ressourcen revolutioniert. Dieses Konzept kombiniert moderne Zugriffskontrolle, nahtlose Authentifizierung und flexible Proxy-Technologien, um den Arbeitsalltag erheblich zu vereinfachen und gleichzeitig Sicherheitsstandards zu erhöhen.

Der Wandel von klassischen VPNs hin zu zukunftsfähigen Lösungen wird durch die ständig wachsenden Anforderungen an Benutzerfreundlichkeit, Sicherheit und Integration in zentrale Identitätssysteme vorangetrieben. Während klassische VPNs oftmals an der Nutzererfahrung scheitern, beispielsweise durch langwierige Anmeldeprozesse oder instabile Verbindungen, setzt HashiCorp Boundary auf ein sogenanntes „Just-in-time“ Zugriffsmodell. Dadurch entfällt die dauerhafte Tunnelverbindung, stattdessen erhält der Nutzer nur gezielt Zugriff auf genau die Ressourcen, die er benötigt. Dies minimiert Angriffsflächen und vereinfacht gleichzeitig die Administration. Ein typisches Problem beim Zugriff auf interne Anwendungen über Boundary entsteht durch die Art und Weise, wie Verbindungen zu Ressourcen hergestellt werden.

Boundary arbeitet mit sogenannten „Listenern“, die lokal auf dem Nutzergerät gestartet werden und eingehenden Datenverkehr an den Zielserver weiterleiten. Dies geschieht durch lokale Weiterleitungen auf zufälligen, temporär geöffneten Ports. Für den Nutzer sichtbar bedeutet dies oft, dass er z.B. Webanwendungen über https://localhost:port aufrufen muss.

Allerdings führt dieses Vorgehen in der Praxis zu erheblichen Problemen, insbesondere bei streng konfigurierten SSL-Zertifikaten, Cookies und weiteren sicherheitsrelevanten Mechanismen. Anwendungen, die mit festen Domainnamen arbeiten oder nicht-relative URLs verwenden, reagieren häufig mit Fehlern, da diese nicht über lokale Hosts aufgerufen werden können. Die Problematik wird noch gravierender, wenn es um die Authentifizierung mit Identity Providern (IDP) mittels OIDC (OpenID Connect) geht. Diese Verfahren setzen auf definierte Redirect-URIs, die beim lokalen Zugriff über localhost nicht kompatibel sind. Somit scheitern klassische Boundary-Methoden oft daran, dass der Authentifizierungsprozess nicht sauber durchlaufen werden kann, was für Firmen mit starken SSO-Anforderungen untragbar ist.

Viele Nutzer stehen daher vor der Herausforderung, Boundary zwar zwar als modernes Werkzeug nutzen zu wollen, aber wegen dieser Einschränkungen auf traditionelle VPN-Lösungen zurückgreifen müssen, welche weder flexibel noch wartungsarm sind. Eine elegante Lösung für diese Herausforderung liegt in der Implementierung eines lokalen Proxyservers, der zwischen Browser und Boundary-Listener positioniert wird. Dieser Proxy agiert als Vermittler für alle HTTP(S)-Anfragen, nimmt im Browser als konfigurierter Proxy-Endpunkt fungiert und leitet Anfragen für interne Ressourcen transparent an den Boundary-Listener weiter. Dabei bleibt die eigentliche Ziel-URL erhalten, sodass SSL-Zertifikate, Cookies sowie Redirects weiterhin korrekt funktionieren. Aus Sicht der Webanwendung wird der Zugriff somit nicht mehr als lokal über „localhost“ sondern als regulärer Zugriff über die ursprüngliche Domain wahrgenommen.

Die technische Realisierung basiert auf der Verwendung eines HTTP-Proxys, der kontrolliert bestimmte Hostnamen erkennt und deren Traffic an lokale Boundary-Listener weiterleitet. Anders als ein Reverse-Proxy, der gezielt Traffic umleitet, agiert dieser Proxy im Forward-Modus und beschäftigt sich mit der klassischen Proxy-Konfiguration im Browser. Hierbei entfällt die Notwendigkeit komplexer PAC-Dateien oder zusätzlicher Routing-Regeln, da der Proxy sämtlichen Traffic verarbeitet und nur passgenau Anfragen für Boundary-Ziele umleitet. Die Integration in den Boundary-Workflow erfolgt durch eine enge Verzahnung zwischen dem Boundary-CLI und dem Proxy. Sobald ein Nutzer im Boundary-Desktop einen Zielserver auswählt und ein Listener auf einem lokalen Port gestartet wird, registriert die Software die Zuordnung zwischen Zielhost und Listener-Port beim Proxy.

Dies geschieht über ein einfaches API mit POST- und DELETE-Methoden, die dynamisch Targets hinzufügen oder entfernen. So weiß der Proxy jederzeit, welche Anfragen er umleiten muss und welche nicht. Wenn der Nutzer die Verbindung trennt, wird die Weiterleitung beim Proxy ebenfalls wieder entfernt, sodass der Proxy hinnimmt, wenn kein Boundary-Ziel aktiv ist. Für die Proxy-Implementierung hat sich das goproxy-Paket als äußerst praktisch erwiesen. Dieses Go-basierte Werkzeug ermöglicht eine minimale aber leistungsstarke HTTP-Proxy-Umsetzung mit einfachen Hooks an kritischen Punkten des Verbindungszyklus.

Insbesondere kann so das CONNECT-Handling für SSL-Tunnel manipuliert werden, um sicherzustellen, dass alle SSL-Handshakes direkt und unverändert zwischen Client und finalem Server stattfinden. Dies bewahrt die Sicherheiten des TLS-Protokolls und verhindert Man-in-the-Middle-Szenarien. Durch diese Kombination wird das sogenannte „Proxying eines Proxys“ möglich. Die Vorteile liegen auf der Hand: Anwendungen können weiterhin wie gewohnt über ihre Original-Domain aufgerufen werden, Sicherheit und Authentifizierung bleiben intakt und zentrale IDP-Prozesse funktionieren fehlerfrei. Gleichzeitig erhält der Nutzer eine nahtlose Nutzererfahrung ohne mehrfaches Re-Authentifizieren oder Verbindungsunterbrechungen.

Vor allem im Vergleich zu klassischen VPNs, welche für ähnliche Sicherheit mit hohem Aufwand oder Performanceeinbußen sorgen, stellt dieses Verfahren eine technische Revolution dar. Ein weiterer wichtiger Aspekt ist die Flexibilität bei der Installation und dem Betrieb. Da der lokale Proxy vom Desktop unabhängig läuft, kann er auch in Verbindung mit der Boundary Desktop-Anwendung oder eigenständig betrieben werden. Für MacOS-Umgebungen besteht die Möglichkeit, den modifizierten Boundary-CLI einfach im App-Bundle der Desktop-Anwendung auszutauschen, wodurch die erweiterte Funktionalität nahtlos integriert wird. Hierbei unterstützen moderne Toolchains mit Cross-Compilation die einfache Bereitstellung für diverse Betriebssysteme.

Abschließend ist festzuhalten, dass dieses modulare Vorgehen mit Proxy als Vermittler die Einsatzmöglichkeiten von HashiCorp Boundary erheblich erweitert. Die Lösung wirkt wie ein kleines, aber leistungsstarkes Puzzlestück, das aus einem hoch-spezialisierten Werkzeug ein vollwertiges, produktiv taugliches System macht. Das gelingt mit verhältnismäßig geringem Aufwand, ist sicher in der Umsetzung und schont die Arbeitskraft der Nutzer durch einen komfortableren Workflow. Die Zukunft von Zugriffssicherheit liegt somit klar in solchen modernen, flexiblen und durchdachten Architekturen. HashiCorp Boundary stellt mit seinem transparenten Proxy-Ansatz eine wichtige Innovation dar, welche den sicheren, performanten und nutzerfreundlichen Zugriff auf kritische Ressourcen deutlich erleichtert.