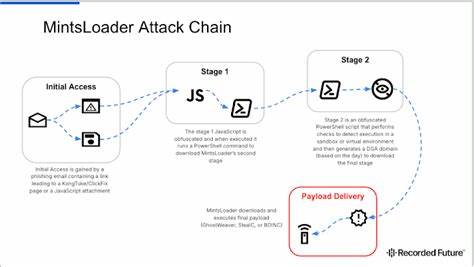

In der heutigen digitalen Landschaft sind Cyberbedrohungen komplexer und ausgefeilter als je zuvor. Ein aktuelles Beispiel für diese Entwicklung sind die Aktivitäten von MintsLoader, einem leistungsstarken Malware-Loader, der speziell entwickelt wurde, um den Zugriff auf Systeme zu ermöglichen und weitere schädliche Komponenten nachzuladen. Diese Malware hat sich insbesondere im Zusammenspiel mit einem sogenannten Remote Access Trojaner (RAT) namens GhostWeaver einen Namen gemacht, der über Phishing-Kampagnen und die neuartige ClickFix-Methode verbreitet wird. Dabei bedient sich die Kombination aus MintsLoader und GhostWeaver fortschrittlicher Techniken wie der Domain-Generation-Algorithmen (DGA) und der Nutzung von TLS-Verschlüsselung, um ihre Angriffe möglichst verborgen und effektiv zu gestalten. MintsLoader wird mittels mehrstufiger Infektionsketten verteilt, die unter anderem obfuskierte JavaScript- und PowerShell-Skripte einsetzen, um Sicherheitsmaßnahmen zu umgehen und Untersuchungen zu erschweren.

Diese mehrstufige Struktur erlaubt es der Malware, sich zunächst unauffällig im System zu positionieren, bevor sie weitere schädliche Programme herunterlädt und ausführt. Dabei setzen die Angreifer auf hochentwickelte Sandbox- und Virtualisierungs-Evations-Techniken, die dazu dienen, automatisierte Analyseumgebungen wie Sicherheitslabore zu erkennen und zu umgehen. Dies erschwert es Sicherheitsexperten, das Verhalten der Malware genau zu analysieren und Gegenmaßnahmen zu entwickeln. Eine besondere Herausforderung in der aktuellen Bedrohungssituation stellt der Einsatz von Domain-Generation-Algorithmen dar. Diese Algorithmen erzeugen täglich neue Domänennamen, die als Kommunikationskanäle für die Command-and-Control (C2)-Server fungieren.

Die tägliche, meist zeitabhängige Generierung erschwert die Abschaltung oder Blockierung der C2-Infrastruktur erheblich, da die Angreifer laufend neue Domains nutzen. So bleibt die Verbindung zwischen Opferrechner und Angreifer trotz Gegenmaßnahmen nahezu dauerhaft aufrechterhalten. Recherchen von Sicherheitsexperten wie Recorded Future und TRAC Labs zeigen, dass MintsLoader hauptsächlich dazu dient, GhostWeaver bereitzustellen, der als Remote Access Trojaner eine tiefe Kontrolle über das kompromittierte System ermöglicht. GhostWeaver nutzt ebenfalls DGA, allerdings generiert dieser seine Domains basierend auf einem festen Algorithmus, der sich an der Kalenderwoche und dem Jahr orientiert. Diese Methode stellt sicher, dass die Malware persistent mit ihrem C2-Server kommunizieren kann, um Befehle zu empfangen oder zusätzliche Plugins herunterzuladen.

Diese Erweiterungen ermöglichen es GhostWeaver beispielsweise, sensiblen Browserdaten zu stehlen oder HTML-Inhalte zu manipulieren – eine besonders raffinierte Methode, um gestohlene Informationen zu gewinnen oder die Kommunikation des Opfers zu beeinflussen. Um die Sicherheit der Kommunikation mit dem C2-Server zu gewährleisten und eine Entdeckung durch Netzwerkanalysen zu verhindern, baut GhostWeaver seine Verbindungen über TLS-gesicherte Kanäle auf. Zudem nutzt die Malware obfuskierte, selbstsignierte X.509-Zertifikate, die direkt in PowerShell-Skripten eingebettet sind. Dieses Vorgehen verbessert die Authentifizierung am Client und erschwert das Erkennen von verdächtigen Aktivitäten durch herkömmliche Sicherheitslösungen, die oftmals auf das Erkennen bekannter oder gültiger Zertifikate angewiesen sind.

Die Verbreitung von MintsLoader und GhostWeaver erfolgt häufig über ausgefeilte Phishing-Kampagnen. Dabei werden Zielpersonen, häufig aus kritischen Branchen wie Industrie, Energie und dem juristischen Umfeld, mit täuschend echten E-Mails oder gefälschten Browser-Update-Benachrichtigungen konfrontiert. Diese Nachrichten enthalten Links, die zu sogenannten ClickFix-Seiten führen. ClickFix ist eine Social-Engineering-Taktik, bei der Besucher dazu verleitet werden, schädlichen JavaScript- oder PowerShell-Code manuell zu kopieren und auszuführen, um eine vermeintliche Funktion zu „reparieren“ oder zu aktualisieren. Dieser manuelle Ausführungsschritt erhöht die Erfolgschancen, da Antivirenprogramme oder automatisierte Schutzmechanismen hier oft nicht anschlagen.

Die Gefahr solcher Angriffe wird durch eine Kampagne namens CLEARFAKE unterstrichen, die sich ebenfalls der ClickFix-Methode bedient. Dabei wird das Infektionsverfahren so gestaltet, dass Opfer via spezieller MSHTA-Kommandos Lumma Stealer-Malware herunterladen und ausführen. Dieses Beispiel zeigt eindrücklich, dass ClickFix längst von mehreren Akteuren übernommen wurde und eine robuste Methode zur initialen Kompromittierung darstellt. Darüber hinaus lieferte Orange Cyberdefense Berichte, dass MintsLoader als Loader bereits seit Anfang 2023 aktiv ist und auch andere Schadprogramme wie StealC sowie modifizierte Varianten von legitimen Programmen wie dem Berkeley Open Infrastructure for Network Computing (BOINC) Client verbreitet. Solche Nutzungen zeigen die Vielseitigkeit dieser Malware, die gezielt eingesetzt wird, um verschiedene Ziele zu erreichen, von Datendiebstahl bis hin zu Ressourcenerschleichung.

Aufgrund der komplexen und schwer erkennbaren Natur dieser Schadsoftware ist es für Unternehmen und Organisationen besonders wichtig, ihre Sicherheitsstrategien entsprechend anzupassen. Eine effektive Erkennung und Abwehr erfordert das Zusammenspiel mehrerer Schutzebenen, darunter fortschrittliche Endpoint Detection and Response (EDR)-Lösungen, die Verhalten und Muster von Skripts überwachen, sowie strenge E-Mail-Filtermechanismen, die Phishing-Mails frühzeitig unterbinden. Zudem müssen Security Awareness Trainings verstärkt eingesetzt werden, um Mitarbeiter für die Risiken von Social-Engineering-Angriffen wie ClickFix zu sensibilisieren und eine sichere Behandlung verdächtiger Nachrichten zu vermitteln. Zusätzlich sollte im Bereich der Netzwerküberwachung die Analyse von DNS-Anfragen und TLS-Verbindungen verstärkt werden, um auffällige Muster, die auf DGA-basierte Kommunikation oder ungewöhnliche Zertifikatsnutzung hinweisen, zu erkennen. Das zielgerichtete Blockieren von bekannten oder vermuteten DGA-Domains kann ebenso helfen, die Angriffsfläche zu reduzieren.

Die Nutzung von Threat Intelligence Feeds und regelmäßigen Sicherheitsupdates trägt dazu bei, aktuelle Bedrohungen schneller zu identifizieren und mit geeigneten Gegenmaßnahmen zu reagieren. Die Entwicklung und Verbreitung von MintsLoader und GhostWeaver sind Teil einer breiteren Entwicklung im Bereich der Cyberkriminalität, die von immer intelligenteren, schwerer zu erkennenden Malware-Formen geprägt ist. Insbesondere die Integration von Verschleierungstechniken, verschlüsselter Kommunikation sowie dynamisch generierten C2-Infrastrukturen stellt eine ernsthafte Herausforderung für das Sicherheitsmanagement dar. Sicherheitsverantwortliche müssen daher kontinuierlich ihr Wissen und ihre Technologien anpassen, um auf dem neuesten Stand zu bleiben und den Schutz der IT-Umgebungen zu gewährleisten. Abschließend lässt sich sagen, dass die Bedrohung durch Loader-Malware wie MintsLoader in Kombination mit leistungsfähigen RATs wie GhostWeaver ein klares Signal für die wachsende Komplexität von Cyberangriffen ist.

Das genaue Verständnis der Angriffsmechanismen und die Implementierung mehrschichtiger Sicherheitskonzepte sind unerlässlich, um potenzielle Schäden zu minimieren und die Resilienz gegenüber dieser Klasse von Schadsoftware nachhaltig zu erhöhen.