Policy-Based Access Control, kurz PBAC genannt, wird oft als die ultimative Lösung für flexible und feingranulare Zugangskontrollen innerhalb moderner Anwendungen und IT-Umgebungen dargestellt. Auf den ersten Blick verheißt PBAC eine völlige Freiheit beim Definieren von Zugriffsregeln – beliebige Kombinationen von Bedingungen, Beziehungen und Attributen lassen sich in individuell codierten Richtlinien abbilden. Doch die Realität hinter PBAC ist weit komplizierter, als viele Entwickler und Entscheider anfangs vermuten. Trotz des großen Versprechens zeigt sich in der Praxis immer wieder, dass PBAC nicht nur hohe technische Herausforderungen mit sich bringt, sondern auch die Nutzerfreundlichkeit und Wartbarkeit stark beeinträchtigt. Wer sich unbedacht für PBAC entscheidet, riskiert Verwirrung, Performanceprobleme und letztlich Sicherheitslücken, die das komplette System gefährden können.

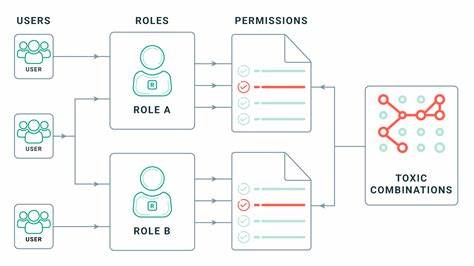

Im Kern beruht PBAC darauf, dass sie den Zugriff nicht über fest definierte Rollen oder einfache Attributvergleiche steuert, sondern über Policies – also Regeln, die als Code implementiert sind. Damit hebt sich PBAC von bewährten Modellen wie Role-Based Access Control (RBAC) oder Attribute-Based Access Control (ABAC) ab, die jeweils klar strukturiert und leichter verständlich sind. Während RBAC den Zugriff über vorab definierte Rollen steuert und ABAC Attribute wie Nutzer- oder Umgebungsinformationen evaluiert, stellt PBAC das Policywriting in den Vordergrund. Die Regeln lassen sich theoretisch beliebig komplex gestalten, was zwar als Stärke, aber zugleich auch als Schwäche gilt. Ein entscheidender Stolperstein bei PBAC ist die Sprache, in der diese Policies formuliert werden.

Allgemeine Programmiersprachen wie Python oder Go scheiden in der Praxis meist aus, da sie nicht speziell für Zugriffskontrolle optimiert sind. Entwickler stehen vor der Wahl, sich mit speziellen, oftmals komplexen Policy-Sprachen auseinanderzusetzen, die nicht nur technisches Verständnis erfordern, sondern häufig auch schwer verständlich für andere Beteiligte sind. Beispiele hierfür sind Rego, das von Open Policy Agent (OPA) genutzt wird, oder Cedar von Amazon, die zwar viel Flexibilität bieten, jedoch für Nicht-Techniker kaum zugänglich sind. In der Folge entsteht eine Kommunikationsbarriere zwischen den Abteilungen: Produktmanager, Sicherheits- oder Compliance-Teams oder gar der Kundensupport haben kaum eine Chance, die Logik hinter den Richtlinien zu verstehen oder eigenständig nachzuvollziehen. Das sorgt nicht nur für einen hohen Abstimmungsaufwand, sondern gefährdet auch die Transparenz und Nachvollziehbarkeit von kritischen Zugriffsbeschränkungen.

Wenn nur die Entwickler wirklich verstehen, wann und warum der Zugriff gewährt oder verweigert wird, kann das im Ernstfall zu langen Diagnosezeiten und Fehlern führen. Besonders bei Sicherheitsvorfällen oder Compliance-Audits ist es essenziell, Zugriffsentscheidungen klar dokumentieren und nachvollziehen zu können. Fehlen dafür geeignete, leicht verständliche Tools oder Oberflächen, geraten Unternehmen schnell in Abhängigkeiten von einzelnen Fachexperten, deren Zeit und Kapazitäten knapp sind. Ein weiterer, oft unterschätzter Aspekt sind die Anforderungen an die Modellierung und Datenstruktur hinter PBAC. Anders als RBAC oder ABAC gibt PBAC standardmäßig keine konkrete Schema-Vorlage vor.

Stattdessen liegt es an den Entwicklern, sämtliche Beziehungen, Attribute und Abhängigkeiten minutiös zu modellieren und die passenden Datenpipelines zu schaffen, die zum Evaluationszeitpunkt die korrekten Context-Informationen liefern. Dies erfordert eine hohe Disziplin und einen durchdachten Architekturansatz, sonst droht das Modell schnell auseinanderzufallen. Werden Zwischenschritte oder Daten fehlerhaft oder unvollständig umgesetzt, kann die Zugriffslogik inkonsistent oder sogar unbrauchbar werden. Die Leistungsfähigkeit stellt bei PBAC eine weitere große Herausforderung dar. Der Umfang und die Komplexität der Policies können dazu führen, dass die Evaluation der Zugriffsregeln zu einem Flaschenhals wird.

Insbesondere wenn sogenannte Relationship-Based Access Control-Elemente (ReBAC) mit komplexen Transitivitätsprüfungen eingebaut werden, steigt die Komplexität exponentiell. Manche Policy Engines unterstützen keine unlimitierte Rekursion oder die Verarbeitung verschachtelter Beziehungen ist schlichtweg ineffizient implementiert. Im schlimmsten Fall kann das komplette Authentifizierungs- und Autorisierungssystem dadurch so stark ausgebremst werden, dass Nutzer gar keinen Zugriff mehr erhalten. Die Konsequenzen reichen von einer frustrierenden Nutzererfahrung bis hin zu einem faktischen Service-Down. Für sensible Geschäftsanwendungen, die durchgängige Verfügbarkeit voraussetzen, ist das ein erhebliches Risiko.

Ein weiterer oft vernachlässigter Punkt ist das Thema Auditing sowie Incident Response. PBAC-Systeme speichern zwar oftmals umfangreiche Entscheidung-Protokolle, doch ohne intuitive Analysewerkzeuge bleiben diese Daten für viele Beteiligte unerschlossen. Wenn im Falle eines unerwarteten Zugriffsverstoßes sofort Klarheit herrschen soll, stehen viele Teams ohne geeignete Mittel da. Komplexe, codierte Richtlinien sind schwer zurückzuverfolgen und es fehlt der Überblick, wer tatsächlich welchen Zweck einer Regel erfüllen wollte. Die Folge ist meist, dass nur die Entwickler in der Lage sind, den Vorfall zu analysieren, was wiederum zu Engpässen und verzögerten Reaktionen führt.

Darüber hinaus besteht mit einem unkritischen Umgang bei der Nutzung von PBAC die Gefahr, dass sich Systeme in Richtung eines undurchsichtigen Monolithen verwandeln. Viele Unternehmen verwechseln PBAC gerne mit ABAC und glauben, sie könnten reine Attribut-bedingte Steuerungen simpel erweitern. Tatsächlich führt das Vermischen oft zu einem komplexen Wirrwarr von Bedingungen, das weder strukturiert noch nachvollziehbar bleibt. Die klare Trennung und Einfachheit von ABAC geht im Dschungel der PolicyExpressions verloren. Kommunikation und Governance leiden erheblich darunter.

Gerade wenn keine geeigneten Tools oder UIs vorhanden sind, verstehen nur noch die Entwicklerteams die Gesamtlogik – und verlieren gleichzeitig damit die gemeinsame Kontrollinstanz. Daher sollte PBAC keinesfalls die erste Wahl sein. Es ist empfehlenswert, mit klaren, vorstrukturierten Modellen wie RBAC, ABAC oder ReBAC zu arbeiten, die bewährte Muster bieten und gleichzeitig gut verständlich bleiben. Nur in Ausnahmefällen, in denen die Komplexität der Zugriffsregeln über die Möglichkeiten dieser Modelle hinausgeht, macht PBAC als ergänzende Lösung Sinn. Dabei kann Policy-as-Code weiterhin sehr nützlich sein, wenn es als technische Grundlage für strukturierte Modelle genutzt wird.

Sinnvoll eingesetzt kombiniert PBAC Flexibilität mit bewährten Architekturen und verhindert so ein unnötiges Chaos. Außerdem profitieren Teams dann von den Vorteilen von Infrastructure as Code, Versionierung und automatisierten Tests, ohne dabei die Übersicht zu verlieren. Letztlich fordert der Einsatz von PBAC eine ausgewogene Balance zwischen Freiheit, Komplexität und Transparenz. Wer die vielfältigen Risiken und Anforderungen berücksichtigt, kann mit PBAC in bestimmten Szenarien hervorragende Ergebnisse erzielen. Wer allerdings blind auf die Versprechungen des Modells vertraut, riskiert schnell enttäuscht zu werden – im schlimmsten Fall mit Folgen für die Sicherheit und Zuverlässigkeit seiner Systeme.

Die Zukunft der Zugriffskontrolle wird wohl in hybriden Ansätzen liegen, welche die Stärken verschiedener Modelle intelligent kombinieren. Gleichzeitig werden Werkzeuge benötigt, die Entwicklern und Fachbereichen gleichermaßen Transparenz, Wartbarkeit und Kontrolle bieten. Nur so kann der Spagat zwischen Flexibilität und Sicherheit gelingen, der für moderne Anwendungen unerlässlich ist.

![The evolution of Lua, continued [pdf]](/images/90629857-089A-48F7-B437-D75C79F94544)