Unbounded Channels sind ein essenzielles Werkzeug in der nebenläufigen Programmierung mit Rust, die Entwicklern ermöglichen, Nachrichten asynchron und ohne Obergrenze der Kapazität zu verschicken. Trotz der starken Speicher- und Sicherheitsgarantien von Rust können jedoch komplexe nebenläufige Strukturen wie Channels hin und wieder schwer nachvollziehbare Fehler enthalten. Ein besonders bemerkenswerter Fall ist ein seltener Double-Free Concurrency Bug, der in den unbounded Channels von Crossbeam und der Rust-Standardbibliothek entdeckt wurde und zu undefiniertem Verhalten führen konnte. Dieser Fehler illustriert die Herausforderungen beim Entwickeln von korrekt synchronisiertem und sicherem Parallelcode und zeigt, wie selbst etablierte Bibliotheken nicht völlig frei von kritischen Bugs sind. Die Geschichte dieses Bugs begann, als das Continuous Integration (CI) System eines großen Softwareprojekts im Februar 2025 unerklärliche Fehlermeldungen mit Anzeichen von Speicherkorruption zeigte.

Diese traten vor allem unter hoher Nebenläufigkeit und in nicht-deterministischen Planungsbedingungen auf und äußerten sich in Segmentation Faults oder Panics. Trotz wiederholter Versuche war der Fehler nur selten reproduzierbar und schien auf zufällige Interleavings zurückzuführen zu sein. Mit der Unterstützung von AddressSanitizer, einem mächtigen Tool zur Detektion von Speicherfehlern, konnte ein Entwickler schließlich das Problem im März nachverfolgen. Dabei zeigte sich klar, dass ein Objekt doppelt freigegeben wurde – ein klassischer Double-Free Fehler. Die Spur führte direkt zu Crossbeam, einer weit verbreiteten Rust-Bibliothek, die nebenläufige Datenstrukturen bereitstellt.

Konkret war ein Versionswechsel von Crossbeam-Channel 0.5.8 auf 0.5.14 der Zeitpunkt, an dem die Fehlerhäufigkeit deutlich anstieg.

Nach Zurücksetzen auf die ältere Version verringerte sich die Auftretensrate merklich, was aber nicht alle Probleme beseitigte. Diese Beobachtung ließ darauf schließen, dass der Fehler einer seltenen Rennbedingung in Crossbeams unbounded Channel Implementierung geschuldet war. Auf technischer Ebene basiert der unbounded Channel von Crossbeam auf einer verknüpften Liste von sogenannten Blocks. Jeder Block beherbergt ein Array von Slots, die jeweils eine Nachricht enthalten. Sender und Empfänger halten separate Referenzzählungen für ihre jeweiligen Handles und verwenden zeigerbasierte Head- und Tail-Positionen, um Nachrichten einzufügen oder zu lesen.

Die Serielle Abfolge dieser Operationen ist bei hoher Parallelität komplex und das Schlüsselproblem war die sogenannte halbinitialisierte Kanalzustand. Zur Initialisierung des Channels wird der erste Block erst bei der ersten Sendung einer Nachricht angelegt. Vor diesem Punkt zeigen Head und Tail auf Null, was den halbinitialisierten Zustand ausmacht. Wenn ein Sender den Channel zum ersten Mal benutzt, wird der Block alloziert und der Tail-Zeiger gesetzt, bevor der Head-Zeiger aktualisiert wird. Wird dieser Prozess jedoch unterbrochen, kann es passieren, dass parallele Aktionen andere Codepfade auslösen, die auf einen Null-Head-Zeiger Zugriff nehmen.

Im Detail führte eine Rennbedingung dazu, dass während der Destruktion des letzten Empfängers eine Funktion namens discard_all_messages die verknüpfte Liste von Blocks zu säubern versuchte. Dabei wurde unter Umständen auf den Head-Zeiger ohne entsprechenden atomaren Austausch mit Null zuzugreifen, wodurch das Hauptinvariante verletzt wurde. Diese Invariante besagte, dass der Head-Zeiger, sofern gesetzt, immer auf gültigen Speicher zeigen müsse. In der Fehlerfallkette wurde zuerst der Speicherbereich durch discard_all_messages freigegeben. Danach führte das Freigeben des letzten Senders mittels der Drop-Implementierung der Channel-Instanz zu einer weiteren Freigabe des bereits gelöschten Speichers.

Die Folge ist eine Double-Free Fehlersituation, die zu undefiniertem Verhalten und potenziell schweren Sicherheitslücken führt. Diese Entdeckung beleuchtete auch die Frage nach der Betroffenheit anderer Rust-Versionen. Analysen ergaben, dass ähnliche Fehler auch in der Rust Standardbibliothek in Versionen zwischen 1.78.0 und 1.

86.0 vorhanden waren, da deren Channel-Implementierungen stark an Crossbeam angelehnt sind. Somit war das Risiko für viele Rust-Anwendungen existenziell und die Notwendigkeit einer schnellen Lösung groß. Die Lösung erfolgte durch eine enge Zusammenarbeit zwischen dem Materialize-Team, den Crossbeam-Maintainern und den Rust-Entwicklern. Die Fixes zielten darauf ab, die atomaren Operationen konsistent zu gestalten, insbesondere musste an allen relevanten Stellen der Head-Zeiger mittels atomarem Austausch auf Null gesetzt werden, um ein sicheres Ownership-Management zu gewährleisten.

Die Fehlerbehebungen wurden als Pull Requests in beide Projekte eingereicht, rasch geprüft, gemerged und schließlich in Crossbeam-Version 0.5.15 sowie Rust 1.87.0 veröffentlicht.

Parallel dazu nahm auch die Tor-Community die Änderungen auf und bewertete sie als sicherheitsrelevant. Die Auswirkungen dieser Diagnose sind vielschichtig. Zum einen zeigt sie, wie komplex und subtil möglicher Speicherfehler in nebenläufigen Rust-Programmen sein können, auch wenn Rust primär für seine Speicher- und Thread-Sicherheit bekannt ist. Die Nutzung von unsafe Code und atomaren Operationen trotz Rusts moderner Features bringt Herausforderungen mit sich, die sorgfältigste Überprüfungen erfordern. Zum anderen unterstreicht der Fall die Bedeutung von Tools wie AddressSanitizer und striktem Continuous Integration, um solche seltenen Fehler überhaupt zu erkennen.

Diese Erfahrung hat wichtige Lehren für Entwickler von nebenläufigem Rust-Code. Es ist essentiell, die internen Invarianten von Datenstrukturen wie Channels zu verstehen und deren Einhaltung systematisch zu prüfen. Darüber hinaus hebt der Fall hervor, dass Bugs trotz intensiver Community-Prüfungen und Nutzung sicherer Sprachen entstehen können, wenn komplexe Synchronisation und atomare Operationen ins Spiel kommen. Die Dokumentation und das Testen von Randbedingungen und Initialisierungszuständen sind unverzichtbar. Die Entwicklung zeigt auch, wie wichtig eine offene Zusammenarbeit in der Open-Source-Welt ist.

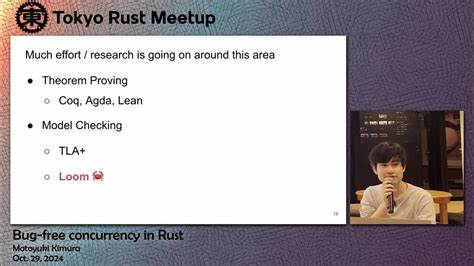

Schnelle Reaktionszeiten, transparente Kommunikation und die Einbettung von Sicherheitsüberprüfungen können kritische Schwachstellen eindämmen und langfristig Vertrauen in etablierte Bibliotheken stärken. Initiativen zur formalen Verifikation von Rust-Code, wie sie etwa von AWS vorangetrieben werden, versprechen zukünftig ein noch höheres Maß an Zuverlässigkeit. Abschließend lässt sich sagen, dass der Double-Free Concurrency Bug in Rusts unbounded Channels ein Weckruf für die gesamte Rust-Community war. Er verdeutlicht, dass auch scheinbar ausgereifte Systeme kontinuierlich geprüft und weiterentwickelt werden müssen, um Stabilität und Sicherheit in komplexen, nebenläufigen Anwendungen gewährleisten zu können. Für Entwickler ist es unerlässlich, neben dem Schreiben von sicherem Code auch die zugrundeliegenden Konzepte und Mechanismen der verwendeten Libraries tiefgehend zu verstehen.

Mit den weiterentwickelten Tools und dem umfassenden Wissen aus diesem Fall sind zukünftige Rust-Anwendungen besser gewappnet gegen ähnliche Probleme.