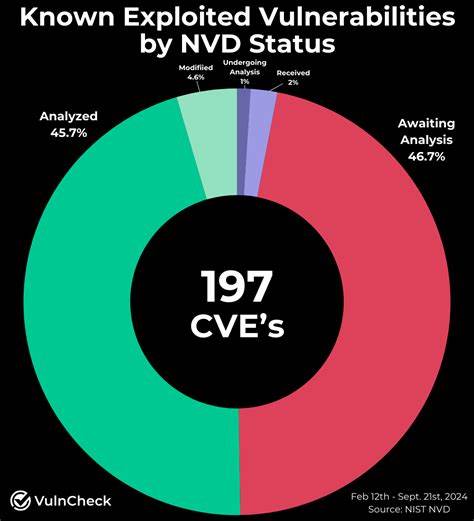

Das National Institute of Standards and Technology (NIST), das für die Verwaltung des National Vulnerability Database (NVD) verantwortlich ist, sieht sich derzeit einer intensiven Prüfung durch das Office of Inspector General (OIG) des US-Handelsministeriums gegenüber. Grund dafür sind wachsende Bedenken hinsichtlich eines starken Rückstaus bei der Verarbeitung und Bereitstellung von Schwachstelleninformationen, die für die Cybersicherheitsbranche und staatliche Behörden von elementarer Bedeutung sind. Dieses Prüfverfahren fällt in eine Zeit, in der die Bedeutung von aktuellen und umfassend angereicherten Vulnerability-Daten als Grundlage für Sicherheitsmaßnahmen und Bedrohungserkennung nie größer war.Der Ursprung des Problems liegt in einer Kombination aus finanziellen Engpässen und logistischen Herausforderungen, die seit Ende 2023 die Fähigkeit des NVD beeinträchtigen, eine große Zahl an eingehenden Common Vulnerabilities and Exposures (CVE) effizient zu verarbeiten und mit wichtigen Metadaten zu versehen. Diese Metadaten umfassen zum Beispiel CVSS-Bewertungen (Common Vulnerability Scoring System) sowie Common Platform Enumeration (CPE)-Tags, welche essenziell sind, um Schwachstellen korrekt priorisieren und in verschiedenste Sicherheitslösungen integrieren zu können.

Das Versäumnis, diese Daten zeitnah oder vollständig bereitzustellen, führt zu gravierenden Auswirkungen auf die gesamte Sicherheitslandschaft — von Softwareherstellern bis hin zu staatlichen Organisationen.Die Entscheidung des OIG, eine gründliche Prüfung einzuleiten, dokumentiert sich in einem Memorandum vom 20. Mai 2025, das an die NIST-Führung adressiert ist. Ziel ist es, die Nachhaltigkeit und Effektivität der bestehenden Prozesse zur Bewältigung der hohen Einreichungsvolumina im NVD zu evaluieren. Insbesondere soll untersucht werden, wie erfolgreich bisherige Strategien zur Reduzierung des Aufstaus umgesetzt wurden und welche Maßnahmen künftig ergriffen werden können, um Verzögerungen zu minimieren und eine konstante Datenqualität sicherzustellen.

Dieser Schritt ist umso bedeutender, als dass die Verzögerungen nicht nur NIST selbst betreffen, sondern auch einen dominanten Einfluss auf weitere Bundesbehörden haben, die auf präzise und aktuelle Schwachstellendaten angewiesen sind. Die Cybersecurity and Infrastructure Security Agency (CISA), eine der Hauptnutzerinnen des NVD, steht neben NIST ebenfalls vor großen Herausforderungen. Aufgrund der mangelhaften Datenanreicherung hat CISA begonnen, eigenständig Schwachstelleninformationen zu publizieren und zu vertiefen. Diese Situation verdeutlicht, dass CISA nicht mehr ausschließlich auf NVD als verlässliche Quelle vertrauen kann, was im Klartext bedeutet, dass eine vertrauenswürdige, zentralisierte Datenbasis gefährdet ist.Interne Mitteilungen und Berichte, die von der Washington Post aufgedeckt wurden, offenbaren darüber hinaus eine erhöhte Fluktuation auf hoher Führungsebene innerhalb der CISA.

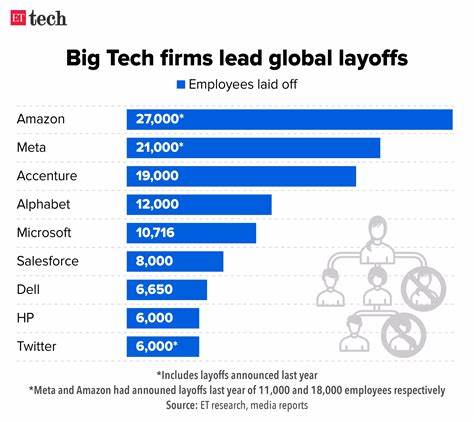

Gleich mehrere Leiter wesentlicher Abteilungen sowie Führungskräfte aus den Bereichen Finanzen, Strategie und Infrastruktur treten bis Ende Mai zurück. Zeitgleich sind vonseiten des Kongresses Kürzungen im Budget der Agentur in Höhe von 17 Prozent vorgesehen. Bereits in der Vergangenheit sind beratende Gremien wie das Cyber Safety Review Board aufgelöst worden, was das organisatorische Gerüst zusätzlich schwächt. Cybersecurity-Experten warnen angesichts dieser Entwicklungen vor einer zunehmenden Verwundbarkeit der US-amerikanischen Infrastrukturen gegenüber komplexen und gut organisierten Angriffen, zumal lokale Einrichtungen wie Krankenhäuser und Schulen zunehmend Ziel von Cyberattacken werden, denen jedoch bedingt durch Ressourcenmangel oft nur wenig effektiver Schutz entgegenstehen kann.Das Zusammenspiel dieser Faktoren führt zu erheblichen Veränderungen innerhalb des gesamten CVE-Ökosystems.

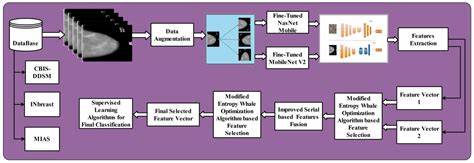

Während bislang NISTs National Vulnerabilities Database als zentraler Anlaufpunkt für Schwachstellendaten galt, versuchen neue Initiativen und alternative Plattformen diese Lücke zu schließen. Besonders hervorzuheben ist der Ansatz der CVE Foundation, die mit ihrem jüngst veröffentlichten Whitepaper eine umfassende Modernisierung des CVE-Ökosystems vorschlägt. Ihre Vision umfasst den Ausbau robuster APIs, die Nutzung von Large Language Models (LLM) zur automatisierten Abgleichung von CNA-Daten, die föderierte Pflege von CPE-Informationen sowie die Integration weiterer Werkzeuge zur Verbesserung der Vulnerability-Enrichment-Prozesse.Eines der zentralen Anliegen der CVE Foundation ist dabei die Kompatibilität mit bisherigen NVD-Standards, um einen reibungslosen Übergang und eine rückwirkende Einbindung historischer Daten zu ermöglichen. Dennoch gibt es innerhalb der Community auch kritische Stimmen.

So äußerte der Sicherheitsexperte Andrey Lukashenkov Bedenken hinsichtlich der Klarheit der Rolle der Foundation und forderte, dass solche strategischen Schritte stärker vom CVE-Board selbst kommuniziert und legitimiert werden sollten.Dieses Ringen um die Zukunft der Schwachstelleninfrastruktur erfolgt parallel zu regulatorischen Neuerungen wie dem European Cyber Resilience Act, der höhere Anforderungen an die Sicherheit von Software und IT-Systemen stellt. Die USA befinden sich somit an einem Wendepunkt, an dem Entscheidungen über die Ausrichtung der nationalen Cybersicherheitsarchitektur die Art und Weise prägen werden, wie Schwachstelleninformationen künftig verarbeitet, geteilt und genutzt werden.Der Erfolg der derzeitigen Audit-Maßnahmen wird maßgeblich darüber entscheiden, ob NIST seine führende Rolle im Bereich der verwalteten Schwachstellendaten behalten kann oder ob die Verantwortung zunehmend auf private oder alternative öffentliche Einrichtungen übergeht. Langfristig steht viel auf dem Spiel: die Verlässlichkeit von Sicherheitswarnungen, die Effizienz von Patch-Management-Systemen sowie die Fähigkeit der Behörden und Unternehmen, in Echtzeit auf Bedrohungen zu reagieren.