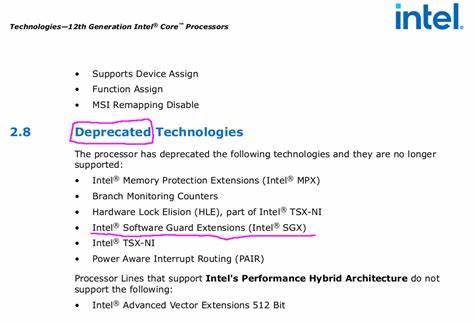

Intel SGX, die Software Guard Extensions, galten seit ihrer Einführung mit der 6. Prozessorgeneration Skylake im Jahr 2015 als innovativer Sicherheitsansatz, um das Vertrauen im Cloud-Ökosystem zwischen Cloud Service Providern und deren Kunden zu stärken. Die Technologie verspricht geschützte Enklaven, in denen sensible Daten und Code abgesichert sind und selbst das Betriebssystem keinen Zugriff darauf hat. Doch trotz zahlreicher Bemühungen und innovativer Ansätze hat Intel mit der 12. Prozessorgeneration offiziell verkündet, dass SGX für Workstation-, Desktop-, Laptop- und Embedded-Plattformen eingestellt wird.

Nur noch hochskalierte Xeon-Serverprozessoren unterstützen diese Technologie. Was steckt hinter dieser Entscheidung, und welche Lehren lassen sich daraus ziehen? Der folgende Text widmet sich der umfassenden Betrachtung der Gründe, technischen Problematiken und Zukunftsaussichten von Intel SGX. Ein zentraler Ansatzpunkt für Intels Rückzug ist die immense Komplexität von SGX. Die Umsetzung der Enklavenlösung verlangt umfangreiche Hardware-Erweiterungen wie die Memory Encryption Engine (MEE), spezielle Mikrocode-Anweisungen und tiefgreifende Firmware-Integration über den Intel Converged Security and Management Engine (CSME). Diese Vielzahl an Komponenten wirkt auf den ersten Blick innovativ, erzeugt aber gleichzeitig eine sehr schwer zu kontrollierende und wartende Plattform.

Die technische Architektur von SGX überträgt zum Beispiel die Verwaltung der Paging-Operationen (EPC – Enclave Page Cache) an das unzuverlässige Betriebssystem. Dieses Konzept kann zu einem Kontrollverlust bei der Enklave führen, da der Host-OS prinzipiell Seiten auslagern und entladen kann. Ein weiteres komplexes und in der Praxis kontrovers diskutiertes Element ist das Attestationsverfahren der SGX-Enklaven, das auf Intels Enhanced Privacy ID (EPID) basierte. Dieses kryptographische Verfahren dient zur Identitätsbestätigung und gewährleistet, dass Enklaven vertrauenswürdig sind. Allerdings ist die technische Umsetzung anspruchsvoll und bringt Schwachstellen mit sich.

Das EPID-System zieht aufwendige Management- und Schlüsselprovisionierungsverfahren mit sich, die über verschiedene Module und nicht immer transparente Firmware-Schichten wie die CSME abgewickelt werden. Dabei sind etwa Provisioning-Schlüssel, Seal Secrets und Attestation Keys in teils schwer durchschaubaren Prozessen in verschlüsselten Speicherbereichen und eFuses gespeichert. Ein kniffliger Punkt sind Sicherheitsvorfälle, bei denen Signaturstrukturen (SIGSTRUCTs) oder Debugging-Funktionen missbraucht wurden, um unter Umständen gravierende Sicherheitslücken auszunutzen. Diese Angriffe mit erlangtem Kernel-Privileg erlauben es Angreifern, den Schutzmechanismus zu umgehen. Die Grundproblematik von SGX liegt jedoch tiefer als nur in einzelnen technischen Details.

Die ursprüngliche Bedrohungsmodellierung von Intel zielte hauptsächlich auf Cloud-Umgebungen ab, in denen vertrauenswürdige Enklaven vor den Service-Anbietern selbst schützen sollten. Dieser Ansatz war auf den ersten Blick schlüssig, stellt aber einen Paradigmenwechsel dar, denn normalerweise wird das Betriebssystem als vertrauenswürdig betrachtet. Intel bezog es als „untrusted“ in die Sicherheitsarchitektur mit ein, doch die Realität zeigt, dass das Betriebssystem der zentrale Zugangspunkt im System bleibt. Angreifer, die Kernelrechten erlangen, können das gesamte SGX-System kompromittieren, was das Sicherheitsversprechen unterminiert. Kritik aus der Linux- und Sicherheits-Community zeigt, dass das Vertrauen in ein kompromittiertes System wie den Kernel ein grundlegender Fehler in der Bedrohungsanalyse ist.

Neben der fehlerhaften Modellierung führten auch andere Faktoren zu den Problemen von SGX. Der Quellcode ist in weiten Teilen geschlossen, vor allem hinsichtlich Firmware und Mikrocode. Diese mangelnde Transparenz erschwert Audits, vertrauenswürdige Überprüfungen und die gemeinschaftliche Weiterentwicklung des Konzepts. Die starke Abhängigkeit von der CSME komplementiert die Bedenken, da diese Komponente systemkritische „Gott-Modus“-Berechtigungen besitzt und potenziell weitere Angriffsflächen bietet. Der Markt erlebte zudem eine Phase der Überhype, in der SGX als potenzieller Allheilmittel bei Sicherheitsthemen propagiert wurde – insbesondere in China war die Erwartungshaltung an die Technologie überzogen.

Technologisch konnten Intel und die Community darüber hinaus nicht alle Herausforderungen meistern. Die Linux-Kernel-Integration von SGX dauerte Jahre, begann 2016 mit einem ersten Vorschlag und wurde erst 2021 in der Kernel-Version 5.11 offiziell aufgenommen. Dabei blieben viele grundlegende Fragen ungelöst, zum Beispiel, wie ein kompromittierter Kernel geschützt werden kann, wenn gleichzeitig Enklaven ausgeführt werden. Weiterhin eröffnen sich Angriffsvektoren durch Seitenkanalattacken, die bei erlangtem Kernel-Zugriff es ermöglichen, geheime Informationen aus dem geschützten Speicher auszulesen.

Die Weiterentwicklung von Low-Cost-Seitenkanalangriffstechniken stellte ein gravierendes Risiko dar. Auch die Marktatmosphäre trug dazu bei, dass SGX seine ursprünglichen Ziele nicht vollständig erreichen konnte. Die Einführung von lokalen Attestationsdiensten für kleine und mittlere Unternehmen (SMEs) erfolgte erst Ende 2018, was aus ökologischer und wirtschaftlicher Sicht relativ spät war. Dies führte zu einem schleppenden Aufbau eines vielfältigen Ökosystems. Sicherheitsforscher und Nutzer bemängeln, dass die starke Bindung an eine geschlossene Infrastruktur und proprietäre Schlüsselprovisionierung den entfesselten Einsatz erschwert.

Einige Unternehmen begannen zudem, SGX zu missbrauchen, um Malware vor Erkennung zu schützen, was ein weiteres ungelöstes Dilemma zwischen Sicherheit und Missbrauch darstellt. Die Frage drängt sich auf: Ist SGX damit obsolet? Die Antwort ist differenziert. Intel hat seine Erwartungen an SGX klar heruntergeschraubt und sieht den Anwendungsfokus nun auf Hochleistungsserver beschränkt. Unter diesen Rahmenbedingungen bleibt SGX eine effektive Sicherheitsfunktion, um mit einer sogenannten „Cyber Bunker“-Strategie digitale Schätze abzusichern und eine zusätzliche Verteidigungsschicht aufzubauen. Die Technologie eignet sich insbesondere dort, wo vollständige Kontrolle über das System herrscht und das Bedrohungsmodell genau auf die realen Risiken abgestimmt werden kann.

Der Rückzug von SGX aus breiten Verbraucher- und Geschäftsanwendungen steht allerdings beispielhaft für die Schwierigkeit, perfekt abgestimmte Hardwaresicherheitsmodule im zunehmend komplexen Sicherheitsumfeld von heutigen Cloud- und Plattform-Szenarien zu etablieren. Anbieter müssen die Balance zwischen Komplexität, Transparenz, Anwendungsfreundlichkeit und Stärke der Sicherheitsgarantien wahren. Zukunftsträchtige Sicherheitslösungen könnten daher stärker auf offene Architekturen, transparente Firmware und flexiblere Schlüsselmanagement-Prozesse setzen. Intel setzt mit der Fortführung von SGX vor allem im Server-Segment auf bestehende Stärken, plant aber auch Alternativen und Nachfolgetechnologien, die auf weniger komplexen und besser auditierbaren Sicherheitsmechanismen basieren. Parallel dazu wächst die Aufmerksamkeit für PUF-basierte Hardware-Authentifizierungen (Physically Unclonable Functions) und weniger zentrale Schlüsselprovisionierungen, die Angriffsflächen weiter minimieren könnten.