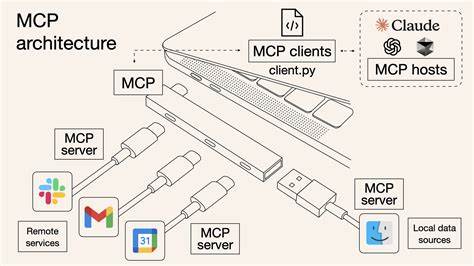

In einer zunehmend digitalisierten Welt sind Browser-Erweiterungen aus dem Alltag nicht mehr wegzudenken. Gerade Google Chrome, als einer der meistgenutzten Browser weltweit, bietet Nutzern durch Erweiterungen vielfältige Möglichkeiten zur Anpassung und Optimierung der Nutzererfahrung. Doch mit dieser Flexibilität gehen auch erhebliche Sicherheitsrisiken einher, die in jüngster Zeit verstärkt in den Fokus gerückt sind. Ein besonders kritischer Bereich betrifft die Interaktion von Chrome-Erweiterungen mit lokalen Servern, die das Model Context Protocol (MCP) nutzen. Diese Verbindung kann auf Schwachstellen hindeuten, die weitreichende Konsequenzen für die Integrität und Sicherheit des Systems haben.

MCP selbst ist ein Protokoll, das darauf ausgelegt ist, KI-Agenten Zugang zu systemnahen Funktionen und Ressourcen auf Endgeräten zu ermöglichen. Es bietet Entwicklern die Möglichkeit, Dienste und Werkzeuge einheitlich und plattformübergreifend anzubieten. Diese Offenheit und Flexibilität sind jedoch nicht ohne Schattenseiten. Da die zugrundeliegenden Transportmechanismen, etwa Server-Sent Events (SSE) oder Standard Input/Output Streams, keine standardisierte Authentifizierung benötigen, sind MCP-Server in vielen Installationen ohne jeglichen Schutz zugänglich. Der Fokus lag bisher auf leichter Nutzung und schnellem Zugriff, nicht auf strenger Absicherung.

Insbesondere bei lokal betriebenen MCP-Servern ist es üblich, dass diese an localhost gebunden sind, was bedeutet, dass sie aus Sicht des Netzwerks nur auf Anfragen vom selben Gerät hören. Auf den ersten Blick erscheint das sicher, weil externe Angreifer keinen direkten Zugriff haben. Doch genau hier setzt die Gefahr an: Prozesse innerhalb desselben Systems, gegebenenfalls auch vergleichsweise harmlose Anwendungen, können unter Umständen auf diese Schnittstellen zugreifen und die erweiterten Funktionen der MCP-Server nutzen. Der zentrale Unsicherheitsfaktor ist, dass Chrome-Erweiterungen in vielen Fällen weiterhin in der Lage sind, sich mit lokalen MCP-Servern zu verbinden, ohne dass sie dafür explizit Zertifikate, Passwörter oder andere Authentifizierungsmechanismen vorweisen müssen. Dies untergräbt das Sandbox-Konzept von Chrome, das normalerweise darauf ausgelegt ist, Erweiterungen in einem kontrollierten Umfeld laufen zu lassen, das den Zugriff auf sensible Systembereiche einschränkt.

Ist eine MCP-Schnittstelle öffentlich verfügbar und unerlaubt zugänglich, riskieren Nutzer vollständig ungehinderte Steuerungssysteme eines Angreifers auf ihrem Gerät. In der Praxis wurde schon gezeigt, dass eine einfache, harmlos wirkende Chrome-Erweiterung auf eine lokale MCP-Instanz zugreifen konnte, die beispielsweise file-system-bezogene Werkzeuge exponierte. Die Erweiterung konnte so Aktionen ausführen, die normalerweise das Betriebssystem schützen sollte – etwa Dateien lesen oder verändern. Noch gravierender wird die Situation, wenn diese MCP-Server Funktionen von Drittanbietern abbilden, etwa Kommunikations-Tools wie Slack oder WhatsApp, die ebenfalls über MCP angebunden sind. Das bedeutet, dass ein Angreifer mittels einer manipulierten Erweiterung nicht nur die lokale Maschine kompromittieren, sondern auch unter Umständen interne Unternehmenskommunikation anzapfen könnte.

Neben den technischen Schwachstellen stellt sich auch eine organisatorische Herausforderung: MCP-Server werden zunehmend im Entwickler- und Produktionsumfeld verwendet, oft ohne sorgfältige Sicherheitsbewertungen oder kontrollierte Zugriffsrichtlinien. Ihre Verteilung und Nutzung erfolgen teilweise im Hintergrund oder ohne explizite Kenntnis der IT-Sicherheitsverantwortlichen. Dies schafft ein erhebliches Risiko, da solche Dienste als offene Hintertüren in Unternehmensnetzwerke fungieren können. Google hat zwar in den letzten Jahren umfassende Maßnahmen eingeführt, um den Zugriff von öffentlichen Webseiten auf lokale Netzwerke stark einzuschränken. Ein Beispiel hierfür ist die striktere Blockade privater Netzwerkzugriffe durch Websites, die 2023 aktiv in Chrome implementiert wurde.

Diese Änderung verhindert, dass bösartige Webseiten über normale Browser-Tabs direkt mit lokalen Ressourcen kommunizieren können. Allerdings greifen diese Beschränkungen nicht für Chrome-Erweiterungen. Diese verfügen weiterhin über relativ freie Kommunikationswege innerhalb des Systems, was sie als Angriffsvektor attraktiv macht. Die Problematik zeigt sich als ein komplettes Umgehen der Sandbox-Architektur, die eigentlich die Erweiterungen vom Betriebssystem isolieren sollte. Die Sicherheitserwartung ist, dass die lokalen Ressourcen nur dann erreichbar sind, wenn explizite Rechte vergeben wurden und die Anwendung vertrauenswürdig ist.

MCP-Server können hingegen eine Art Backdoor darstellen, wenn sie keine eigenen Zugriffsbeschränkungen implementieren. Für Unternehmen und Sicherheitsverantwortliche ist die Botschaft klar: Es darf keine unkontrollierte Verbreitung von MCP-Servern und deren ungeschützten Schnittstellen mehr geben. Der Umgang mit Chrome-Erweiterungen muss deutlich kritischer und kontrollierter erfolgen. Neue Sicherheitsrichtlinien und Monitoring-Mechanismen für die Nutzung von MCP und den entsprechenden lokalen Diensten sind notwendig, um unbefugten Zugriff frühzeitig zu erkennen und abzuwehren. Gleichzeitig ist es wichtig, Entwickler und Administratoren über dieses Thema aufzuklären.

Da MCP eine zunehmend zentrale Rolle bei der Integration von KI-basierten Funktionen und Automatisierung auf Endgeräten spielt, muss die Balance zwischen Benutzerfreundlichkeit und Sicherheit neu justiert werden. Authentifizierungsmechanismen sollten bei MCP-Implementierungen möglichst standardmäßig aktiviert und gewartet werden, um nicht die gravierenden Sicherheitslücken entstehen zu lassen, wie man sie heute beobachten kann. Darüber hinaus empfiehlt sich der Einsatz spezialisierter Sicherheitstechnologien, die verdächtige Aktivitäten von Erweiterungen erkennen können. Dazu zählen das Monitoring von ungewöhnlichen lokalen Netzwerkverbindungen, das Erkennen unerwarteter Dateiaktivitäten und die Analyse von Verbindungsverhalten zu MCP-Servern. Eine proaktive Steuerung der Erweiterungsrechte durch Browser-Policy-Mechanismen kann ebenfalls helfen, Risiken zu reduzieren.

Die Lektion aus dieser Situation ist eine klare Warnung vor der Kombination aus modernen, agilen Softwareprotokollen und den komplexen Zugriffsrechten moderner Browser-Technologien. Sicherheit darf nicht den sekundären Platz hinter Benutzerfreundlichkeit und schneller Integration einnehmen, sondern muss integraler Bestandteil aller Entwicklungsschritte sein. Vertrauen in Software funktioniert nur dann, wenn Kontrollmechanismen da sind, um Missbrauch zu verhindern. Gerade bei Schnittstellen wie MCP, die tiefgreifende Auswirkungen auf Endgeräte haben können, ist ein Umdenken im Umgang mit Sicherheit unabdingbar. Nur so lässt sich verhindern, dass der Traum von einer intelligent vernetzten und automatisierten Welt nicht zum Alptraum von unbemerkt kompromittierten Systemen wird.