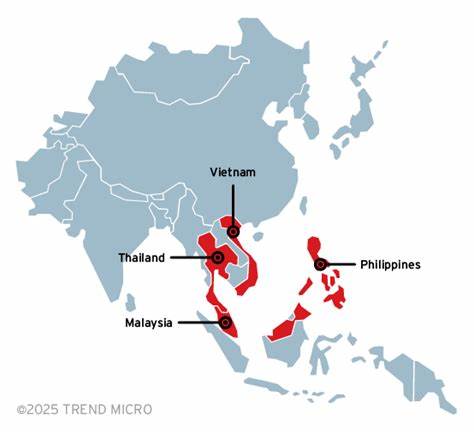

Seit Juni 2024 richten sich zielgerichtete Cyberangriffe einer gefährlichen und hochentwickelten Hackergruppe namens Earth Kurma vermehrt gegen Länder in Südostasien. Besonders die Regierungsbehörden und Telekommunikationsanbieter der Region – darunter Nationen wie die Philippinen, Vietnam, Thailand und Malaysia – befinden sich im Visier dieses Angreifers. Die Beweggründe hinter diesen Attacken liegen vor allem im Bereich der gezielten Spionage, dem Diebstahl sensibler Zugangsdaten und der Sicherung eines dauerhaften Zugriffs auf die betroffenen Systeme. Was diese Bedrohung aber besonders auszeichnet, sind die ausgeklügelten Techniken, mit denen die Hacker agieren – angefangen bei selbst entwickelten Rootkits, die auf Kernel-Ebene operieren, bis hin zu raffinierten Methoden zur Datenexfiltration mittels vertrauenswürdiger Cloud-Dienste wie Dropbox und Microsoft OneDrive. Die Nutzung solcher weit verbreiteter und legitimer Plattformen erschwert die Entdeckung der Angriffe und erlaubt den Hackern eine nahezu unbemerkte Datenübertragung außerhalb der betroffenen Netzwerke.

Die Rootkits KRNRAT und Moriya spielen eine zentrale Rolle im Schadsoftwarearsenal von Earth Kurma. Beide sind darauf ausgelegt, sich tief im System zu verankern und verdeckte Kontrolle zu etablieren. Insbesondere Moriya wurde bereits in früheren Spionagekampagnen beobachtet, die sich gegen hochrangige Organisationen in Asien und Afrika richteten. Interessanterweise nutzt Moriya Systemeigenschaften aus, um eingehenden TCP-Datenverkehr auf bösartige Nutzlasten zu untersuchen und diese dann in den Prozess „svchost.exe“ einzuschleusen, wodurch die Schadsoftware im Verborgenen agieren kann.

KRNRAT wiederum ist eine Kombination verschiedener Open-Source-Projekte und verfügt über Fähigkeiten wie Prozessmanipulation, Dateiverstecken, Ausführung von Shellcode sowie Tarnung des Netzwerkverkehrs und steuernde Kommando-Funktionen. Beide Rootkits ermöglichen es dem Angreifer, einen sogenannten User-Mode-Agenten zu laden, der als Hintertür dient, um weitere Schadsoftware von einem Kommando- und Kontrollserver (C2-Server) abzurufen. Die Persistenz der Angreifer in den betroffenen Systemen wird durch drei unterschiedliche Loader-Typen sichergestellt: DUNLOADER, TESDAT und DMLOADER. Diese Loader sind in der Lage, weitere Schadcode-Module direkt im Arbeitsspeicher zu laden und auszuführen. Typisch für die Earth Kurma Angriffe ist dabei die „Living off the Land“-Strategie.

Dabei kommen legitime Werkzeuge und Systemfeatures zum Einsatz, um die Rootkits zu installieren. Beispielsweise wird das Systemmodul syssetup.dll missbraucht, was es den Angreifern erlaubt, ihre Aktivitäten zu verschleiern und Firewalls sowie Antivirenlösungen zu umgehen. Diese Art der Tarnung erschwert die Erkennung erheblich, denn anstatt bekannte Malware-Dateien oder auffällige Signaturen zu verwenden, bleiben die Angreifer im Schatten legitimer Prozesse verborgen. Vor dem Abgreifen von Daten analysieren die Loader, besonders TESDAT, gezielt Dateien mit gängigen Office- und Dokumentenformaten wie PDF, DOC, DOCX, XLS, XLSX sowie Präsentationen im PPT-Format.

Sämtliche Zielobjekte werden in einem neu erstellten Ordner namens „tmp“ gesammelt, der anschließend mit einem verschlüsselten WinRAR-Archiv gesichert wird. Das Archiv wird mit einem speziellen Passwort versehen und bereitet so den Weg für eine verschleierte Datenübertragung. Um die kompromittierten Daten aus den Netzwerken zu schleusen, setzen die Cyberkriminellen auf eigens entwickelte Tools wie SIMPOBOXSPY und ODRIZ. SIMPOBOXSPY verwendet dabei speziell generierte Zugriffstoken, um die Datenarchive unauffällig über Dropbox hochzuladen, während ODRIZ ein ähnliches Verfahren für Microsoft OneDrive nutzt. Der Einsatz dieser gängigen Cloud-Dienste bietet gleich mehrere Vorteile für die Angreifer: Zum einen ist der Datenverkehr meist legitimiert und wird selten vom Netzwerkmonitoring als verdächtig eingestuft, zum anderen sind Clouds von Unternehmen schwer zu blockieren, da sie essenzielle Geschäftsfunktionen übernehmen.

Besonders auffällig ist, dass die von Earth Kurma eingesetzten Exfiltrationswerkzeuge einige Parallelen zu einer anderen bekannten APT-Gruppe namens ToddyCat aufweisen. Ein direkter Bezug lässt sich bislang jedoch nicht festmachen, was auf potenzielle Zusammenarbeit, Code-Recycling oder zumindest eine Überschneidung im Methodenspektrum hindeutet. Die vielfältigen Werkzeuge ermöglichen den Angreifern umfangreiche Aktionen innerhalb der kompromittierten Netzwerke. So werden nach dem Erstzugriff Systeme gezielt mit Hilfe von Netzwerkscannern wie NBTSCAN erforscht, um umliegende Geräte und Dienste zu identifizieren. Tools wie Ladon – ein Open-Source-Rahmenwerk, das in der Vergangenheit bereits China-verbundenen Hackergruppen wie TA428 (auch bekannt als Vicious Panda) zugeordnet wurde – erleichtern die laterale Bewegung innerhalb des Netzwerks.

Darüber hinaus kommen Programme wie FRPC, WMIHACKER und ICMPinger zum Einsatz, um systemübergreifend Befehle auszuführen, Zugangsdaten zu gewinnen und Macht über mehrere Systeme zu erlangen. Den Angreifern steht ebenfalls ein klassischer Keylogger mit dem Namen KMLOG zur Verfügung, der Zugriffsinformation wie Passwörter sammelt. Die Tatsache, dass Earth Kurma bereits seit November 2020 aktiv ist und seine Werkzeuge stetig verfeinert, zeigt die hohe Professionalität und Anpassungsfähigkeit der Gruppe. Die Fähigkeit, sowohl neue als auch bekannte Techniken zu kombinieren, um schwer erkennbare Angriffe durchzuführen, macht Earth Kurma zu einem cleveren und gefährlichen Akteur in der globalen Cyberbedrohungslandschaft. Vor allem für Südostasien ergeben sich daraus erhebliche Risiken, da strategisch wichtige Infrastrukturen und Regierungsnetzwerke langfristig kompromittiert werden können.

Die Herausforderungen für die Sicherheitsbehörden und Unternehmen in den betroffenen Ländern sind vielschichtig. Einerseits müssen moderne Erkennungsmethoden implementiert werden, die über klassische Signaturen hinausgehen und auch Living-off-the-Land-Techniken aufdecken können. Andererseits ist ein verstärkter Fokus auf die Überwachung von Cloud-Datenverkehr nötig, um verdächtige Aktivitäten bei der Nutzung von Plattformen wie Dropbox und OneDrive erkennen zu können. Auch die Sensibilisierung der Mitarbeitenden für potenzielle Angriffsvektoren sowie die zeitnahe Durchführung von Bedrohungsanalysen und Penetrationstests tragen zur Erhöhung der Verteidigungsfähigkeit bei. Darüber hinaus eröffnen die Aktivitäten von Earth Kurma einen Einblick in die sich stetig wandelnde Bedrohungslandschaft im Bereich der Cyberkriminalität.

Die Kombination aus rootkit-basierter Persistenz, gezielter Datendiebstahlsoftware und der Verwendung legitimer Infrastruktur bietet Angreifern eine mächtige Toolbox, die schwer zu registrieren und zu bekämpfen ist. Die Zusammenarbeit von Forschungsorganisationen weltweit, getrieben durch Anbieter wie Trend Micro und Kaspersky, liefert wichtige Analysen und Verteidigungsstrategien, die es erlauben, dem aufkommenden Druck standzuhalten. Die Entwicklung von aktiven Maßnahmen wie verhaltensbasierter Erkennung, fortgeschrittenem Monitoring und automatisierter Reaktion gewinnt durch solche Angriffsszenarien weiter an Bedeutung. Ebenso wichtig ist eine stärkere internationale Zusammenarbeit, denn Bedrohungsgruppen wie Earth Kurma agieren grenzüberschreitend und nutzen weltweite Ressourcen für ihre Angriffe. Südostasiatische Staaten müssen daher ihre Cyberverteidigungsmaßnahmen weiter ausbauen und technologische wie personelle Kapazitäten stärken, um zukünftig wirksamen Schutz vor solchen APT-Gruppen gewährleisten zu können.

Zusammenfassend lässt sich festhalten, dass die Earth Kurma-Angriffe auf Südostasien einen besorgniserregenden Trend in der Cyberlandschaft verdeutlichen. Die ausgefeilten Rootkits, intelligente Nutzung von Cloud-Services zur Datenexfiltration und die adaptiven Angriffstaktiken zeigen, wie Cyberkriminelle digitale Grenzen überschreiten und sich an diverse Umgebungen anpassen. Angesichts der zunehmenden Digitalisierung von Regierung, Wirtschaft und kritischer Infrastruktur müssen nun umgehend Gegenmaßnahmen eingeleitet werden, um sensible Informationen zu schützen und das Vertrauen in digitale Systeme zu bewahren.