In der heutigen digitalen Welt stellt die Sicherheit von Identitäten eine der größten Herausforderungen für Unternehmen dar. Der traditionelle Schutz beschränkt sich oft lediglich auf den Bereich der Authentifizierung, doch die Angriffe von Cyberkriminellen sind ausgeklügelter und zielen auf den gesamten Identitätslebenszyklus ab. Innovative Techniken wie Deepfakes, KI-unterstützte Social Engineering-Angriffe und Phishing-Methoden erlauben es Angreifern, schlichtweg durch Täuschung in Systeme einzudringen, ohne herkömmliche Sicherheitshürden überwinden zu müssen. Dieser Wandel erfordert ein tiefgreifendes Umdenken hinsichtlich der Sicherheitsstrategie von Unternehmen und Organisationen. Die Identität eines Nutzers beginnt nicht erst mit dem Login-Prozess, sondern bereits bei der Registrierung und erstreckt sich über sämtliche Phasen bis zum eventuellen Kontowiederherstellungsprozess.

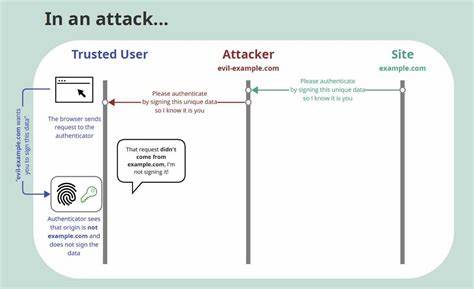

Da viele Sicherheitssysteme sich ausschließlich auf die Authentifizierung konzentrieren, bleiben große Schwachstellen während der Einschreibung neuer Nutzer, bei Passwortzurücksetzungen und dem alltäglichen Zugriff offen. Cyber-Angreifer nützen genau diese Lücken aus und profitieren von einem Mangel an ganzheitlichen Schutzmechanismen. Ein Beispiel für die neuen Bedrohungen sind Deepfakes, die es ermöglichen, überzeugende digitale Nachbildungen von Personen herzustellen, wodurch Zugangskontrollen getäuscht werden können. Diese Angriffsformen sind nicht nur komplex, sondern auch schwer erkennbar für klassische Sicherheitslösungen, da sie auf menschlicher Täuschung basieren. Die Betrüger geben sich als legitime Nutzer aus und umgehen so Sicherheitsmaßnahmen, während sie unerkannt Bleiben.

Moderne Multi-Faktor-Authentifizierungen (MFA), die über einfache SMS- oder Einmal-Passwörter hinausgehen, sind ein essenzieller Schritt, um diese Bedrohungen zu mindern. Beispielsweise schaffen hardwaregebundene Identifikationsmethoden eine deutlich höhere Angriffssicherheit und erschweren es Angreifern, sich unbefugt Zugang zu verschaffen. Zudem sollten Organisationen sicherstellen, dass nur vertrauenswürdige Geräte Zugang erhalten, wofür die Compliance und Sicherheit der Endgeräte aktiv überprüft werden muss. So erhöht sich die Kontrolle über die Zuordnungen von Zugriffen und das Risiko unautorisierten Zutritts sinkt signifikant. Auch der Prozess der Kontowiederherstellung muss unter Sicherheitsgesichtspunkten gründlich überdacht werden.

Klassische Methoden erhöhen oft nur die Frustration für Nutzer und belasten den Helpdesk, während gleichzeitig Angriffe im Hintergrund stattfinden können. Die Implementierung nahtloser und dennoch sicherer Wiederherstellungsverfahren reduziert das Risiko, dass Hacker in diesem sensiblen Schritt die Kontrolle übernehmen können. Zudem entlastet es die Support-Teams und verbessert die Nutzerzufriedenheit. Die praktische Anwendung dieser Schutzmaßnahmen zeigt sich in verschiedenen Fällen von modernen Unternehmen, die es geschafft haben, Betrugsversuche frühzeitig zu erkennen und zu verhindern. Durch eine ganzheitliche Betrachtung des Identitätszyklus und der Integration intelligenter Sicherheitsmechanismen konnte die Angriffsfläche deutlich reduziert werden.

Unternehmen gewinnen somit nicht nur an Sicherheit, sondern schützen auch sensible Kundendaten und ihr eigenes Geschäft nachhaltig. Wer für die Verwaltung von Identitätssystemen verantwortlich ist, sei es im Bereich Security Operations oder im Design von Zugriffskontrollen, profitiert von einem umfassenden Verständnis dafür, wie Angreifer vorgehen und welche Schutzmaßnahmen entgegenwirken können. Es ist unerlässlich, den Blick über die reine Authentifizierung hinaus zu richten und den gesamten Lebenszyklus einer Identität abzusichern. Dadurch können verborgene Lücken effektiv geschlossen werden, bevor sie von Cyberkriminellen ausgenutzt werden. Die Teilnahme an spezialisierten Webinaren und Schulungen ist eine hervorragende Möglichkeit, um auf dem neuesten Stand der Technik zu bleiben und den Schutz kontinuierlich zu verbessern.

![[Free Webinar] Guide to Securing Your Entire Identity Lifecycle Against AI-Powered Threats](/images/091F0D77-31DA-4726-8137-5B360A525E36)