In der heutigen digitalen Welt, in der unzählige Anwendungen und Dienste miteinander kommunizieren müssen, ist Sicherheit ein zentrales Thema. OAuth hat sich dabei als ein führender Standard etabliert, um sichere und flexible Autorisierungslösungen zu ermöglichen. Doch was genau verbirgt sich hinter OAuth, wie funktioniert es und warum ist es für Entwickler und Nutzer so wichtig? Dieser Beitrag bietet eine tiefgehende und verständliche Erklärung. OAuth, genauer gesagt OAuth 2.0, ist kein vollständiges Authentifizierungssystem, sondern ein Framework, das Entwickler nutzen, um den Zugriff auf Ressourcen im Namen eines Benutzers sicher zu delegieren.

Die Kernidee dabei ist, dass Anwendungen nicht direkt die Nutzerdaten wie Passwort oder Benutzernamen speichern oder nutzen müssen, sondern stattdessen Tokens verwenden, mit denen sie eingeschränkten Zugang erhalten. Dies sorgt für mehr Sicherheit und eine bessere Benutzerfreundlichkeit. Ursprünglich wurde OAuth als Alternative zum problematischen Muster entwickelt, bei dem Anwendungen direkt Benutzername und Passwort abfragen, um auf Dienste eines Nutzers zuzugreifen. Nutzer waren dadurch gezwungen, ihre sensiblen Zugangsdaten nicht nur einer Plattform, sondern mehreren Anwendungen zu geben. Mit OAuth können Benutzer sich hingegen bei einem vertrauenswürdigen OAuth-Server anmelden und der anderen Anwendung sicher und gezielt Rechte einräumen, ohne ihr Passwort weiterzugeben.

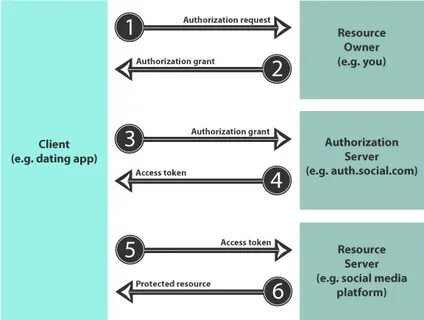

Der Ablauf basiert meist auf sogenannten Workflows oder Flows, die je nach Anwendungsszenario variieren können. Die häufigste Methode ist der sogenannte Authorization Code Grant, bei dem der Nutzer zunächst auf eine Login-Seite des OAuth-Servers kommt. Nach erfolgreicher Anmeldung erhält die anfragende Anwendung einen speziellen Code, den sie gegen ein Zugriffstoken eintauscht. Dieses Zugriffstoken kann dann verwendet werden, um sicher API-Aufrufe im Namen des Nutzers auszuführen. Ein wesentliches Merkmal von OAuth ist die Möglichkeit, fein granulare Zugriffsrechte durch sogenannte Scopes zu definieren.

Scopes legen fest, welche Art von Zugriff eine App auf Benutzerdaten erhält. So kann etwa einer Anwendung die Erlaubnis gegeben werden, nur Kontaktinformationen auszulesen, ohne Zugriff auf das Versenden von Nachrichten zu erhalten. Diese Transparenz macht es Nutzern leichter, Vertrauen in Drittanbieteranwendungen zu fassen. OAuth ist außerdem hochgradig flexibel einsetzbar. Es gibt verschiedene Modi, die je nach Kontext Anwendung finden.

Zum Beispiel können Nutzer sich lokal registrieren und einloggen, wobei die Anwendung selbst als OAuth-Server agiert. Alternativ kann ein Nutzer via Drittanbieterkonto, etwa Google oder Facebook, einloggen – man spricht hier von Third-party Login und Registrierung. Im B2B-Bereich kommen häufig Enterprise-Login-Methoden zum Einsatz, bei denen Firmenidentitäten via Active Directory oder anderen Systemen integriert werden. Neben der Anmeldung kann OAuth auch verwendet werden, um Zugriffsrechte für Services zu verwalten. Beispielsweise kann eine Anwendung beim Nutzer um Erlaubnis bitten, auf dessen E-Mail-Daten bei einem externen Anbieter zuzugreifen, um bestimmte Automatisierungen durchzuführen.

Dabei wird mit OAuth-Token gearbeitet, die nur zeitlich begrenzten Zugriff gewähren und bei Bedarf erneuert oder widerrufen werden können. Ein besonders relevanter Anwendungsfall betrifft die Kommunikation zwischen Maschinen oder Microservices. Hierbei spielt der Nutzer keine aktive Rolle, die Systeme authentifizieren sich gegenseitig mithilfe der Client Credentials Grant-Methode. Dieser automatisierte Zugang ist z.B.

bei API-zu-API-Kommunikation sehr gefragt. Für Geräte ohne klassische Eingabemöglichkeiten, etwa Smart TVs oder Streamingboxen, wurde der Device Grant eingeführt. Dabei erhält das Gerät einen Code, den der Nutzer auf einem anderen Gerät eingibt, um die Authentifizierung abzuschließen – ein cleverer Umweg, um die Sicherheit auf eingeschränkten Plattformen zu gewährleisten. Technisch arbeitet OAuth meist mit JSON Web Tokens, kurz JWTs, als Standardformat für Zugriffstokens und Identitätstokens (ID Tokens). Diese Tokens tragen verschlüsselte Informationen über den Benutzer und die Zugriffsrechte und sind signiert, sodass Manipulationen erkannt werden können.

Die Tokens sind zeitlich begrenzt gültig, was zusätzliche Sicherheit schafft. Ein weiteres zentrales Thema ist die Absicherung der OAuth-Flows vor Angriffen. Dazu gehören Methoden wie PKCE (Proof Key for Code Exchange), die sicherstellen, dass Autorisierungscodes nicht von Dritten abgefangen und missbraucht werden können. Auch die Verwendung von CSRF-Schutz durch den State-Parameter ist Standard, um Angriffe auf den Authentifizierungsprozess zu verhindern. Neben OAuth existieren parallele Standards wie SAML, das primär für Single-Sign-On-Lösungen im Unternehmensumfeld verwendet wird.

Während SAML eher auf die Authentifizierung fokussiert ist, konzentriert sich OAuth auf die Autorisierung. Oft werden OAuth und der auf OAuth basierende OpenID Connect zusammen genutzt, um sowohl Identitätsprüfung als auch Zugriffsmanagement zu ermöglichen. Für Entwickler bedeutet die Integration von OAuth, dass sie auf einen weltweit etablierten Standard zurückgreifen können, der durch viele Bibliotheken und Authentifizierungsprovider unterstützt wird. Dadurch wird die Notwendigkeit eigener komplexer Authentifizierungssysteme minimiert. Nutzer profitieren von der höheren Sicherheit, indem ihre Passwörter nicht mehrfach weitergegeben und kompromittiert werden können.

Auch in puncto Benutzererlebnis schafft OAuth Vorteile. Nutzer haben die Möglichkeit, Drittanbieterdiensten Rechte selektiv und kontrolliert zu gewähren und diese bei Bedarf jederzeit zu widerrufen. Die Rolle der Scope-Parameter und der Permission Grant Screens macht transparent, welche Daten geteilt und wie sie genutzt werden können. Abschließend ist OAuth weit mehr als ein einfaches Login-Verfahren. Es ist ein vielseitiges und sicheres Ministerium, das den Zugang zu persönlichen Daten und Diensten im Internet kontrolliert und verwaltet.

Seine vielfältigen Einsatzgebiete – von lokalen Anmeldungen über soziale Logins bis hin zu Machine-to-Machine-Kommunikation – verdeutlichen seine zentrale Bedeutung in modernen digitalen Ökosystemen. Wer als Entwickler oder IT-Verantwortlicher mit Zugriffsmanagement zu tun hat, kommt an OAuth nicht vorbei. Die sorgfältige Umsetzung und die Beachtung aktueller Best Practices sichern dabei den Schutz der Nutzeridentitäten und gewährleisten gleichzeitig einen reibungslosen und komfortablen Ablauf für alle Beteiligten.