Das US-Verteidigungsministerium (Department of Defense, DOD) steht vor einer der größten Umstrukturierungen seiner Softwarebeschaffungsprozesse seit Jahrzehnten. Angesichts steigender Cyberbedrohungen und mangelnder Transparenz in der aktuellen Vorgehensweise hat die DOD eine neue Initiative ins Leben gerufen, die sogenannten Software Fast-Track (SWFT) Initiative, die innerhalb der nächsten 90 Tage gestartet werden soll. Ziel ist es, veraltete und ineffiziente Prozesse zu modernisieren, die Sicherheit zu verbessern und die Risikobewertung insbesondere bei Open Source Software deutlich zu verschärfen. In einer kürzlich veröffentlichten Online-Botschaft skizzierte die Chief Information Officerin der DOD, Katherine Arrington, die Dringlichkeit für eine umfassende Reform. Dabei kritisierte sie das bisherige Beschaffungsverfahren als „veraltet“ und kaum an die heutigen Bedürfnisse und Bedrohungen angepasst.

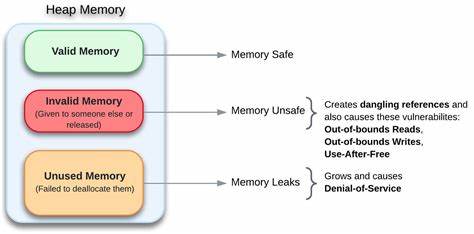

Traditionelle Prozesse würden eine notwendige Agilität verhindern, damit die unterschiedlichen militärischen und zivilen Abteilungen mit neuer Software schnell und sicher ausgestattet werden können. Ein zentraler Punkt der Kritik ist die mangelnde Transparenz bei Open Source Software. Während Open Source im zivilen Sektor als effiziente und kostengünstige Lösung gilt, stellt sie für das Militär ein erhebliches Risiko dar. Die Herkunft und Sicherheit des Codes sind oft schwer nachzuvollziehen, was Angreifern potenziell gefährliche Einfallstore eröffnet. Die DOD beklagt bereits aufgetretene Schwachstellen durch Malware und Partnerschaftslecks, die teilweise ihre Ursache in unzureichender Kontrolle über Open Source Komponenten haben.

Die geplante SWFT Initiative wird unter Beteiligung der Unterstaatssekretäre für Beschaffung, Aufrechterhaltung, Sicherheit, Forschung und Technik umgesetzt. Das neue Rahmenwerk soll deutlich spezifischere und klarere Vorgaben im Bereich der Cybersecurity sowie des Supply Chain Risk Management (SCRM) beinhalten. Dadurch sollen Softwarekomponenten strikt geprüft und Risikobewertungen zentral gesteuert werden, um den Freigabeprozess zu beschleunigen und zugleich höchste Sicherheitsstandards einzuhalten. Der Fokus liegt dabei vor allem auf neuen, innovativen Sicherheitsprüfverfahren, die schnelle und zugleich verlässliche Autorisierungen ermöglichen sollen. Dies soll den Softwarebeschaffungsprozess schlanker und effizienter machen, indem unnötige Doppelarbeiten und veraltete Genehmigungswege entfallen.

Bereits erste Pilotprojekte zeigen positive Effekte: Durch die neue Beschaffungslogik konnte die DOD bislang rund sechs Milliarden US-Dollar einsparen, was großes Potenzial für weitere Einsparungen in verschiedenen Regierungsbehörden signalisiert. Neben der Modernisierung der Prozesse soll auch die Zusammenarbeit mit zivilen Technologieunternehmen intensiviert werden. Dabei geht es vor allem um den Austausch von Informationen zur Bedrohungslage und die Entwicklung gemeinsamer Sicherheitsstandards. Zugleich soll jedoch die Kontrolle über die eingesetzten Komponenten verschärft werden, besonders im Hinblick auf Open Source Lösungen, die bislang unzureichend überwacht wurden. Diese Politik stößt in der Branche und bei Open Source Verfechtern auf gemischte Reaktionen.

Während einige Experten die Notwendigkeit für höhere Sicherheitsstandards anerkennen und die zentrale Steuerung der Cyber-Risikobewertung begrüßen, warnen andere vor einer zu restriktiven Haltung gegenüber Open Source. Sie sehen darin eine mögliche Einschränkung von Innovationskraft und Kosteneffizienz, da Open Source Software oft schneller angepasst und weiterentwickelt werden kann als proprietäre Lösungen. Dennoch verdeutlicht die Maßnahme des Pentagon die wachsende Bedeutung von Cybersecurity im militärischen Bereich. Angriffe auf Softwareinfrastrukturen sind mittlerweile eine der größten Bedrohungen für nationale Sicherheit. Schwachstellen in der Software sind seit Jahren ein bevorzugter Einfallspunkt für Hacker und staatlich unterstützte Angreifer.

Durch eine engmaschigere Überwachung des Software-Lebenszyklus und strengere Anforderungen an die Herkunft und Qualität von Softwarecode will die DOD diesen Risiken begegnen. In diesem Zusammenhang wird die Rolle der sogenannten Supply Chain Risk Management (SCRM) Mechanismen immer wichtiger. Die Verteidigungsbehörde will damit sicherstellen, dass nicht nur die Software selbst, sondern auch die Komponenten, Hersteller und Lieferanten durchleuchtet und zertifiziert werden. Dies soll verhindern, dass Schadcode oder manipulative Elemente von außen in die Systeme eingeschleust werden. Die Umsetzung der SWFT Framework bedeutet auch, dass Unternehmen, die Software für die DOD bereitstellen möchten, künftig strengeren Prüfungen und Zertifizierungen unterliegen.

Dies wird insbesondere für kleinere Entwickler und Start-ups eine Herausforderung darstellen, da sie ihre Prozesse an die neuen Vorgaben anpassen müssen. Andererseits wird von vielen erwartet, dass damit langfristig die Qualität und Sicherheit der eingesetzten Software erhöht wird. Spannend wird es auch bei der Einbindung von Künstlicher Intelligenz und maschinellem Lernen in die Sicherheitsprüfungen. Die DOD erwägt den Einsatz automatisierter Analyseverfahren, um Schwachstellen schneller zu erkennen und Gefahrenpotenziale präziser bewerten zu können. Dadurch könnten Freigabeprozesse weiter beschleunigt werden, ohne Kompromisse bei der Sicherheit einzugehen.

Insgesamt zeichnet sich ab, dass das Pentagon mit der SWFT Initiative einen klaren Wandel in seiner IT- und Softwarestrategie vollziehen will. Die Zeiten, in denen auf bewährte, aber zunehmend lückenhafte und langsame Verfahren gesetzt wurde, sollen vorbei sein. Stattdessen steht eine offenere, aber auch kontrolliertere und sicherere Beschaffung im Vordergrund, die den Anforderungen einer digitalen und vernetzten Bedrohungslage gerecht wird. Die neue Ära der Softwarebeschaffung erfordert allerdings ein Umdenken bei allen Beteiligten – von den zentralen Behörden über die Lieferanten bis hin zu den Endanwendern in den verschiedenen militärischen Bereichen. Nur durch eine koordinierte und transparente Zusammenarbeit lässt sich das Ziel erreichen, robuste, sichere und zugleich moderne Softwarelandschaften im Verteidigungssektor zu etablieren.