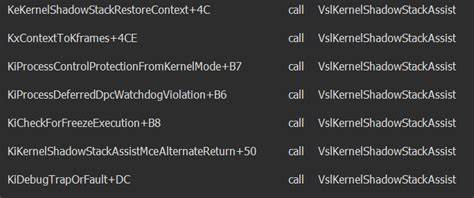

Im komplexen und ständig weiterentwickelnden Bereich der Betriebssicherheit spielt der Kernel Shadow Stack eine entscheidende Rolle beim Schutz vor Exploits auf Kernel-Ebene. Mit zunehmender Verbreitung von Angriffen, die sich auf Kernel-Modifikationen und Rücksprungadressmanipulationen konzentrieren, gewinnt das Verständnis für die Funktionsweise des Kernel Shadow Stacks und die Technologien, die seine Effektivität garantieren, immer mehr an Bedeutung. Kernkomponenten moderner Prozessorarchitekturen wie Intel und AMD bringen integrierte Schutzmaßnahmen mit, die die Integrität des Steuerflusses sichern – insbesondere durch sogenannte Shadow Stacks, die eine sekundäre Speicherung von Rücksprungadressen neben dem herkömmlichen Stack ermöglichen. Diese doppelte Speicherung stellt sicher, dass eine Manipulation an der normalen Rücksprungadresse entdeckt wird, da die Einträge der beiden Stacks bei der Rückkehr aus einer Funktion abgeglichen werden. Stimmt ein Eintrag nicht überein, so wird ein Kontrollprogrammfehler (#CP) ausgelöst und der angreifende Prozess oder das gesamte System abgebrochen, um weiteren Schaden zu verhindern.

Die besondere Herausforderung liegt hierbei jedoch nicht im reinen Konzept des Shadow Stacks, sondern in der Umsetzung seiner Sicherheitsmaßnahmen für kernel-modus Operationen. Während sich Shadow Stacks für den User-Modus relativ leicht schützen lassen, da der Kernel allein die nötigen Systemregister (CR4, MSRs) und Seitentabellen kontrolliert, sieht die Lage bei Kernel-Shadow Stacks anders aus. Kernel-Modus-Angreifer verfügen bereits über weitreichende Berechtigungen und können theoretisch Seitentabellen manipulieren oder Speicherseiten verändern. In einem hypothetischen Szenario, in dem Shadow Stack Schutzmechanismen für den Kernel-Modus nur oberflächlich realisiert wären, könnte ein Angreifer mit Lese- und Schreibrechten im Kernel den Rücksprungadressenschutz umgehen, indem er entweder direkt die Shadow Stack-Seiten verändert oder diese auf physische Speicherbereiche umleitet, die er kontrolliert. Diese beiden Methoden gefährden die Integrität der Rücksprungadressen trotz aktiviertem Kernel Shadow Stack massiv.

Besonders komplex ist die Tatsache, dass der Einsatz eines Hypervisors als Schutzebene hier oft nicht ausreichend ist. Die virtuellen Maschinen und ihr Second Level Address Translation (SLAT) System können nicht ohne exorbitanten Performanceverlust alle betroffenen Speicherbereiche als schreibgeschützt markieren, da ansonsten bei jedem Aufruf einer Funktion (CALL) durch den Kernel ein VM-Exit ausgelöst werden würde – ein signifikanter Overhead, der in der Praxis nicht tragbar ist. Ebenso ist das schreibgeschützte Verwalten der Seitentabellen durch den Hypervisor, um unbefugte Änderungen zu verhindern, mit einer Vielzahl von Performance-Einbußen verbunden, die die Systemeffizienz stark beeinträchtigen würden. Die Lösung für diese Sicherheitslücke bringt eine spezialisierte Funktionalität namens „Supervisor Shadow Stack Restrictions“ (SSSCheck) bei AMD beziehungsweise „Supervisor Shadow-Stack Control“ bei Intel mit sich. Diese Funktionalität erlaubt es, Shadow Stack Seiten im Speicher zwar schreibgeschützt zu halten, aber gleichzeitig kontrolliert und effizient die notwendigen Schreibzugriffe für Rücksprungadressen zu erlauben.

Darüber hinaus verhindert sie, dass Shadow Stack Seiten beliebig auf andere Speicherbereiche umgemappt werden können, indem nur solche Seiten als gültige Shadow Stack Seiten anerkannt werden, die durch den Hypervisor ausgewiesen und geschützt sind. Dieser Mechanismus ermöglicht es, durch hardwareunterstützte Steuerung eine klare Trennung und Kontrolle der Shadow Stack Seiten zu gewährleisten, sodass Angreifer das Kernel-Back-End nicht beeinflussen können, selbst wenn sie über erweiterte Rechte verfügen. Die Implementation dieser Funktion ist seit einigen Generationen auf modernen CPUs von AMD (ab Zen 3) und Intel (ab der 11. Generation) verfügbar. Sie kann über spezifische CPU-Flags und Konfigurationen im Virtual Machine Control Block (VMCB) beziehungsweise dem Extended Page Table Pointer (EPTP) aktiviert werden.

Die Zuweisung der Shadow Stack Seiten erfolgt über spezielle Seitentabellenattribute, die dafür sorgen, dass diese Seiten als spezielle, nur für Schatten-Stack legitime Speicherbereiche ausgezeichnet sind. Zu beachten ist, dass aktuell vor allem Windows als Plattform diese Funktionalitäten flächendeckend nutzt, was vor dem Hintergrund moderner Hypervisor-basierter Sicherheitsmechanismen keine Überraschung ist. Andere Plattformen könnten von der erweiterten Sicherheit ebenfalls profitieren, setzen diese Optionen jedoch teils noch nicht oder nur eingeschränkt ein. Im Kern zeigt diese Entwicklung, wie wichtig die enge Verzahnung zwischen Hardware-Architektur, Virtualisierungstechnologien und Betriebssystemmodulen ist, um den Schutz vor hochprivilegierten Exploits auf Kernel-Niveau zu gewährleisten. Ohne solche integrierten Kontrollmechanismen könnten selbst gut konzipierte Schutzmaßnahmen wie Shadow Stacks leicht ausgehebelt werden, was Angreifern erneut tiefe Eingriffsmöglichkeiten bieten würde.