In der heutigen digitalen Welt sind Datensicherheit und Schutz der eigenen digitalen Identität von größter Bedeutung. Gerade Personen, die in Softwareunternehmen arbeiten oder Zugang zu sensiblen Systemen haben, sind besonders gefährdet. Ein aktueller Fall, der diese Gefahren verdeutlicht, betrifft Kyle Schutt, einen 37-jährigen Softwareingenieur bei DOGE, dessen Computer mit Malware infiziert wurde. Seine Zugangsdaten tauchten in sogenannten „Stealer Logs“ auf – einer besonders problematischen Art von Datendiebstahl. Dieser Vorfall wirft ein Licht auf die immer weiter wachsenden Risiken im digitalen Raum und zeigt, wie wichtig es ist, effektive Schutzmaßnahmen zu ergreifen.

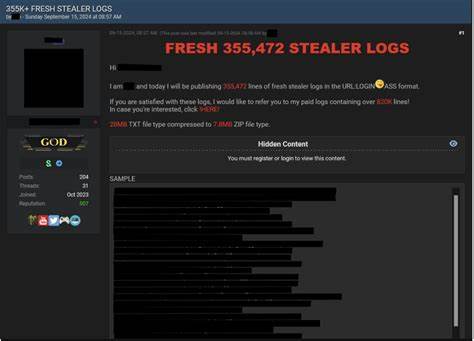

Kyle Schutt wurde durch eine Vielzahl von Datenlecks kompromittiert. Seine persönlichen E-Mail-Adressen und Passwörter fanden sich in mindestens vier separaten Stealer-Log-Datensätzen, die seit Ende 2023 veröffentlicht wurden. Ein Blick in die Übersichtstools für Datenschutzverletzungen verrät, dass Schutt alleine in 51 verschiedenen Datenlecks und 5 öffentlichen Pasten auftaucht. Diese Enthüllungen zeigen, dass größere Plattformen wie Adobe, LinkedIn oder der konservative Nachrichtendienst The Post Millennial bereits vor Jahren oder auch vor kurzem gehackt wurden. Allerdings steckt hinter Stealer Logs ein noch bedrohlicherer Mechanismus als bei herkömmlichen Datenlecks.

Während traditionelle Datenlecks oft durch das Eindringen in Firmenserver passieren und E-Mail-Adressen sowie verschlüsselte Passwörter abfließen, sind Stealer Logs das Ergebnis einer direkten Infektion des Endgeräts mit spezieller Malware. Solche Schadsoftware kann beispielsweise durch Phishing, manipulierte Downloads oder unsichere Webseiten auf den Computer gelangen. Einmal installiert, zeichnet die Malware jede Tastatureingabe auf, kann Formulare überwachen und die erfassten Benutzernamen und Passwörter direkt an die Angreifer senden. Dadurch entstehen große Datenmengen mit teils kritischen Anmeldedaten – die sogenannten Stealer Logs. Im Fall von Kyle Schutt lässt sich nicht genau bestimmen, wann und wie oft die Infektion stattfand.

Der kompromittierte Rechner könnte schon seit Jahren betroffen sein, wobei einige der Datensätze erst in den letzten Monaten veröffentlicht wurden. Möglicherweise war es auch ein kürzlicher Angriff. Ein besonders brisantes Detail bei Schutt ist, dass Mitarbeiter bei DOGE unter Umständen ihre privaten Geräte auch für die Arbeit nutzen. Sollte dies der Fall sein, hätte die Malware Zugriff auf alle Eingaben – inklusive der Arbeitsanmeldungen, einer Tatsache, die erhebliche Sicherheitsrisiken birgt. Die vier großen Stealer-Log-Datensätze, in denen Schlüsselelemente von Schutts Anmeldedaten entdeckt wurden, sind Naz.

API, die in einem Hackerforum im September 2023 veröffentlicht wurden, die Telegram-Stealer-Logs mit Daten aus Juli 2024, die umfangreichen Stealer Logs vom Januar 2025 und als besonders massiv die ALIEN TXTBASE Logs vom Februar 2025 mit über 23 Milliarden Einträgen. Diese Veröffentlichungen zeigen deutlich, wie groß das Problem geworden ist – Millionen von E-Mail-Adressen werden mit zugehörigen Passwörtern veröffentlicht und weltweit sind private Nutzer genauso betroffen wie professionelle Anwender mit Zugang zu kritischen Systemen. Für die Cybersicherheit bedeutet das eine erschütternde Realität: Ein einmaliges Leck reicht, um wertvollste Zugänge preiszugeben und somit auf zahlreiche weitere Dienste Zugriff zu ermöglichen. In einer vernetzten Arbeitswelt, in der eine einzige E-Mail-Adresse mit vielen verschiedenen Accounts verknüpft ist, kann ein Angreifer mit gestohlenen Zugangsdaten enormen Schaden anrichten, von Identitätsdiebstahl bis hin zu richtiger Wirtschaftsspionage. Wie kann man sich also in heutiger Zeit schützen? Eine der wichtigsten Empfehlungen ist die Nutzung von Passwortmanagern.

Diese Programme helfen dabei, für jeden Dienst individuelle, komplexe und sichere Passwörter zu generieren und zu speichern. Das reduziert die Gefahr enorm, dass ein Passwort mehrfach verwendet wird, was bei Datenlecks eine häufige Schwachstelle darstellt. Darüber hinaus sollten Nutzer konsequent auf Zwei-Faktor-Authentifizierung (2FA) setzen. Diese zusätzliche Schutzschicht macht es Cyberkriminellen sehr schwer, sich allein mit Benutzername und Passwort Zugriff zu verschaffen. Die Pflege guter Passwortrichtlinien, regelmäßiges Überprüfen der eigenen E-Mail-Adressen in Diensten wie „Have I Been Pwned“ und ein ausgeschaltetes, aufgeräumtes Gerät – ganz ohne unnötige Programme und Surfen auf risikoreichen Seiten – gehören ebenfalls zu den Handlungsempfehlungen.

Insbesondere professionelle Anwender, gerade in sensiblen Bereichen wie im Fall von Schutt, sollten dazu verpflichtet werden, ausschließlich sichere und betrieblich kontrollierte Geräte zu nutzen. Die Trennung zwischen privater und professioneller Gerätewelt ist eine entscheidende Sicherheitsmaßnahme, um Malware-Infektionen zu vermeiden und den Schutz sensibler Daten zu gewährleisten. Die öffentliche Sichtbarkeit von Kyle Schutts Google Kalender, der trotz versteckter Details freigegeben ist, zeigt zusätzlich, wie wichtig es ist, Einstellungen zur Privatsphäre kritisch zu hinterfragen und potenzielle Angriffsflächen zu minimieren. Gerade technikversierte Menschen sollten stets prüfen, welche Informationen sie ungewollt öffentlich zugänglich machen. Die zunehmende Zahl an veröffentlichten Stealer Logs ist ein Spiegelbild der sich verschärfenden Bedrohungslage im Cyberraum.

Unternehmen wie DOGE stehen in der Pflicht, den Schutz ihrer Mitarbeiter und ihrer eigenen Infrastruktur rigoros zu erhöhen. Für Internetnutzer allgemein ist die gute Nachricht, dass mit angemessenem Sicherheitsbewusstsein, dem Einsatz von Passwortmanagern, starken Passwörtern und Zwei-Faktor-Authentifizierung der eigene Schutz signifikant verbessert werden kann. Zusammenfassend lässt sich sagen, dass der Fall Kyle Schutt ein deutliches Warnsignal für alle ist, die im digitalen Raum aktiv sind. Er verdeutlicht die Gefahren von Malware-Infektionen und die massiven Folgen des Diebstahls von Zugangsdaten. Gleichzeitig gibt er wertvolle Hinweise darauf, wie man mit einfachen, aber wirkungsvollen Maßnahmen das Risiko eines erfolgreichen Angriffs eindämmen kann.

Cybersicherheit ist nicht nur Aufgabe der Unternehmen, sondern eine gemeinsame Verantwortung jedes Einzelnen in der vernetzten Gesellschaft.