Im digitalen Zeitalter sind Cyberangriffe zu einer allgegenwärtigen Bedrohung für Unternehmen, Regierungen und Einzelpersonen geworden. Insbesondere Ransomware-Gruppen, die ihre Opfer durch Datenverschlüsselung erpressen, haben sich in den letzten Jahren als besonders hartnäckige und schädliche Akteure etabliert. Eine der aktiven und schweren Gruppen in diesem Bereich ist die russisch-affiliierte Ransomware-Gruppe Everest, die seit 2020 für diverse Großangriffe verantwortlich gemacht wird. Die jüngste Entwicklung um die Hackerangriffe betrifft nun aber nicht die Opfer der Gruppe, sondern Everest selbst. Die Leak-Seite, die die Cybergang früher zur Veröffentlichung gestohlener sensibler Daten nutzt, wurde Opfer eines Angriffs – eine Wendung, die im Kampf gegen die organisierte Cyberkriminalität bemerkenswerte Implikationen hat.

Everest operiert seit mehreren Jahren als eine der einschlägigen und international agierenden Ransomware-Gruppen, mit einem besonders großflächigen Einfluss. Die Gruppe ist unter anderem für einen Angriff verantwortlich, bei dem Daten von mehr als 420.000 Kunden der US-amerikanischen Cannabishandelskette Stiizy gestohlen wurden. Darüber hinaus wird ihr von Seiten der amerikanischen Regierung eine Beteiligung an Angriffen auf hochsensible Einrichtungen wie die NASA sowie die brasilianische Regierung zugeschrieben. Diese Aktivitäten machen Everest zu einem der fokussierten Ziele von Ermittlungsbehörden, Sicherheitsexperten und Konkurrenzgruppen.

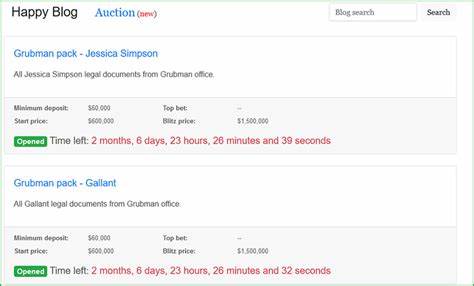

Die Leak-Seite von Everest erfüllt eine zentrale Rolle im Betriebsmodell dieser Ransomware-Gruppe. Hier werden gestohlene Daten veröffentlicht, sofern die betroffenen Unternehmen oder Organisationen nicht auf die Lösegeldforderungen eingehen. Dieses Vorgehen verfolgt das Ziel, den Druck auf die Opfer zu erhöhen, damit diese die geforderten Beträge zahlen, um weiteren Reputations- und wirtschaftlichen Schaden zu vermeiden. Daher stellt die Leak-Seite ein wesentlicher Bestandteil des Erpressungsmechanismus dar. Im April 2025 gab es eine überraschende Wendung: Die Leak-Seite von Everest wurde selbst gehackt und kompromittiert.

Statt der sonst üblichen Veröffentlichung gestohlener Daten war kurzzeitig nur eine Botschaft zu sehen, die den Hinweis enthielt: „Don’t do crime CRIME IS BAD xoxo from Prague“. Diese Nachricht lässt Interpretationen offen, könnte aber ein Zeichen von Hacktivisten oder Rivalen sein, die gegen die kriminelle Cyberaktivität protestieren oder sie sabotieren wollten. Die Erwähnung von Prag erzeugt Spekulationen über den möglichen Ursprung der Angreifer oder den Standort der Aktion, gibt jedoch keinen endgültigen Anhaltspunkt darüber, wer hinter dem Angriff steckt – ob staatliche Ermittlungsbehörden, rivalisierende kriminelle Gruppen oder idealistisch motivierte Hacker. Die Tatsache, dass eine solch gut organisierte und gefährliche Ransomware-Gruppe Opfer eines eigenen Angriffs wird, ist bemerkenswert. Es zeigt, dass auch in der Schattenwelt der Cyberkriminalität Sicherheitslücken und Verwundbarkeiten existieren, die ausgenutzt werden können.

Im Kontext der Lizenzierung digitaler Infrastrukturen und immer größer werdender Abhängigkeiten von vernetzter Technologie wächst die Bedeutung von Cyberabwehr auf allen Seiten. Einen weiteren bedeutsamen Kontext erhält diese Entwicklung durch den generellen Trend der letzten Jahre: Obwohl die Zahl der Ransomware-Angriffe stetig steigt, sinkt die Zahl der Opfer, die tatsächlich Lösegeldzahlungen leisten. Unternehmen lernen zunehmend, mit solchen Bedrohungen umzugehen, investieren in Sicherheitsmaßnahmen, setzen auf Backup-Systeme und kooperieren mit Sicherheitsbehörden. Die Kundschaft zeigt mehr Resistenz gegen die Erpressungstaktiken, wodurch Ertrag und Effektivität der Kriminellen unter Druck geraten. Das Aufeinanderprallen von Cyberkriminalität und Sicherheitstechnologie bleibt ein sich rasch entwickelnder dynamischer Prozess.

Die in den letzten Jahren erfolgten Zerschlagungen prominenter Ransomware-Gruppen wie LockBit und Radar zeigen, dass koordinierte Aktionen von Strafverfolgungsbehörden, Cybersecurity-Experten und internationalen Partnern Wirkung zeigen können. Gleichzeitig greifen Hackergruppen auch untereinander an, sabotieren sich gegenseitig oder versuchen, Konkurrenten zu schwächen. Diese interne Dynamik führt dazu, dass selbst kriminelle Akteure häufig Opfer von Sabotage oder Gegenangriffen werden. Die konkreten Auswirkungen des Angriffs auf die Leak-Seite von Everest sind vielschichtig. Zum einen könnte es vorübergehend zu einer Drosselung der Veröffentlichungen gestohlener Daten kommen, was für potenzielle Opfer einen temporären Rückzug der Bedrohung bedeutet.

Andererseits kann ein solcher Angriff die Gruppe dazu zwingen, ihre Infrastruktur neu aufzubauen, womöglich Fehler kommunizieren oder eine veränderte Strategie verfolgen. Zudem sendet der Angriff eine symbolische Botschaft: Der Cybercrime-Space ist umkämpft, und kriminelle Akteure sind nicht unverwundbar. Interessant ist auch die Rolle von sogenannten Hacktivisten – Hacker, die aus politischem oder moralischem Antrieb gegen Kriminalität, Unterdrückung oder Ungerechtigkeit vorgehen. Die Botschaft „Don’t do crime CRIME IS BAD“ deutet in diese Richtung und kann als Appell gesehen werden, Cyberkriminalität entgegenzuwirken. Solche Hackergemeinschaften agieren häufig anonym und mit unklaren Allianzen, tragen aber zunehmend zu disruptiven Wendungen auf der digitalen Bühne bei.

Das Thema der Ransomware in seiner Gesamtheit wird durch diese Geschichte erneut ins öffentliche Bewusstsein gerückt. Cyberkriminalität ist nicht nur ein technisches Problem, sondern auch ein gesellschaftliches. Es betrifft Datenschutz, Unternehmenssicherheit, nationale Sicherheit und das Vertrauen in digitale Systeme. Die Zusammenarbeit zwischen internationalen Sicherheitsbehörden, IT-Experten und Wirtschaft ist daher ein wesentlicher Faktor, um die Bedrohungen einzudämmen und langfristig zu bekämpfen. Besonders wichtig ist dabei die Prävention.

Unternehmen und Organisationen müssen ihre IT-Sicherheit kontinuierlich verbessern, Mitarbeitende schulen und Notfallpläne parat haben, um im Falle eines Angriffs schnell reagieren zu können. Ebenso nimmt die rechtliche Seite an Bedeutung zu: Einige Stimmen fordern, die Lösegeldzahlungen an Ransomware-Gruppen grundsätzlich zu verbieten, um die Einnahmequellen der Täter zu schwächen. Dies würde ganze neue juristische und praktische Herausforderungen mit sich bringen. Zusätzlich ist die Rolle von technologischen Fortschritten wie künstlicher Intelligenz, maschinellem Lernen und automatisierten Erkennungssystemen hervorzuheben. Diese Tools helfen, Angriffe frühzeitig zu entdecken und zu verhindern, können aber auch von Cyberkriminellen missbraucht werden, was das Sicherheitsumfeld weiter verkompliziert.

Der Angriff auf die Leak-Seite von Everest ist daher ein Schlaglicht auf die komplizierte und vielschichtige Landschaft der Cybersicherheit im Jahr 2025. Er zeigt, dass selbst kriminelle Netzwerke angreifbar sind, was einen gewissen Hoffnungsschimmer im Kampf gegen digitale Erpressung darstellen kann. Gleichzeitig erweist sich das Feld als instabil und von fortwährenden Veränderungen geprägt. Bleibt abzuwarten, wie sich die Gruppe Everest neu positionieren wird und welche Konsequenzen der Angriff für den globalen Schutz vor Ransomware haben wird. In jedem Fall unterstreicht das Ereignis die Notwendigkeit eines ganzheitlichen Verständnisses von Cyberbedrohungen, das technische, rechtliche und gesellschaftliche Aspekte miteinander verbindet.

Nur durch vereinte Anstrengungen auf internationaler Ebene kann der wachsenden Gefahr wirksam begegnet werden. Das Szenario rund um die Everest-Leak-Seite erinnert die digitale Welt daran, dass Cyberkrieg und Sicherheitsfragen keine abstrakten Konzepte bleiben dürfen, sondern in den Fokus nachhaltiger politischer und wirtschaftlicher Strategien gehören.