In der heutigen digitalen Welt ist eine sichere und effiziente Benutzer-Authentifizierung das Herzstück jeder modernen Webanwendung. Entwickler stehen dabei häufig vor der Herausforderung, robuste Authentifizierungsmechanismen zu implementieren, die nicht nur Datenschutz gewährleisten, sondern auch ein reibungsloses Nutzererlebnis bieten. Eine besonders leistungsfähige Kombination stellt hier die Nutzung von FastAPI im Backend und Next.js im Frontend dar. Diese Technologien bieten zusammen eine flexible, skalierbare und sichere Grundlage, um Nutzersitzungen mit JSON Web Tokens (JWT) zu verwalten und kritische Endpunkte abzusichern.

FastAPI, ein modernes Python-Webframework, überzeugt durch schnelle Performance, intuitive Syntax und leistungsstarke Features wie Dependency Injection. Dank der Integration mit Pydantic und OpenAPI wird die API-Dokumentation automatisch generiert und gleichzeitig die Datenvalidierung sichergestellt. Im Zusammenspiel mit JWT erlaubt FastAPI stateless Authentication, was bedeutet, dass keine serverseitigen Sitzungszustände verwaltet werden müssen. JWT kodiert Nutzerinformationen und Berechtigungen sicher innerhalb eines Tokens, welches vom Client gespeichert und bei jeder Anfrage als Authentifizierungsnachweis übergeben wird. Die sichere Erzeugung und Verwaltung von JWTs ist ein essenzieller Teil dieser Architektur.

Dabei werden zwei Arten von Tokens ausgestellt: Access Tokens und Refresh Tokens. Access Tokens sind kurzlebig und dienen primär zur Autorisierung von API-Anfragen. Da sie jedoch relativ schnell ablaufen, sind Refresh Tokens vorgesehen, um neue Access Tokens anzufordern, ohne dass sich Benutzer erneut anmelden müssen. Diese Refresh Tokens besitzen eine längere Lebensdauer und sind so konzipiert, dass sie Single-Use sind – das heißt, sie werden nach einmaliger Verwendung invalidiert und durch neue ersetzt. Dies verhindert die missbräuchliche Wiederverwendung von Tokens und erhöht die Sicherheit signifikant.

Die Backend-Logik umfasst das Erzeugen der Tokens unmittelbar nach erfolgreicher Benutzeranmeldung. Das Backend nimmt die Anmeldedaten entgegen, verifiziert die Benutzerkennung und das Passwort mithilfe sicherer Hash-Verfahren wie bcrypt und erstellt anschließend die JWTs mit relevanten Angaben, darunter Nutzer-ID, Berechtigungen und Ablaufzeit. Der Refresh Token wird parallel auch in der Datenbank hinterlegt, um ihn bei einer Token-Aktualisierung zu validieren. So wird gewährleistet, dass nur der aktuell gültige Refresh Token akzeptiert wird, was einen zusätzlichen Schutz gegen Token-Diebstahl oder Replay-Angriffe bietet. Ein zentrales Sicherheitsmerkmal ist zudem der Schutz von API-Endpunkten.

Mithilfe von FastAPIs Dependency Injection kann ganz einfach eine OAuth2PasswordBearer-Logik eingesetzt werden, die alle eingehenden Requests daraufhin prüft, ob ein gültiger Bearer Access Token im Authorization Header vorhanden ist. Ist dies nicht der Fall oder der Token abgelaufen, wird automatisch ein 401 Unauthorized Status zurückgegeben. Durch die Implementierung des ExpiredSignatureError wird die erneute Authentifizierung gezielt angesprochen und der Client damit aufgefordert, den Refresh Token zu verwenden, um neue Tokens anzufordern. Die Refresh-Token-Logik ist entscheidend, um einen nahtlosen und sicheren Benutzerfluss zu gewährleisten. Das Backend entschlüsselt hier den Refresh Token, validiert ihn gegen den in der Datenbank gespeicherten Wert und gibt bei Erfolg ein neues Paar aus Access und Refresh Token zurück.

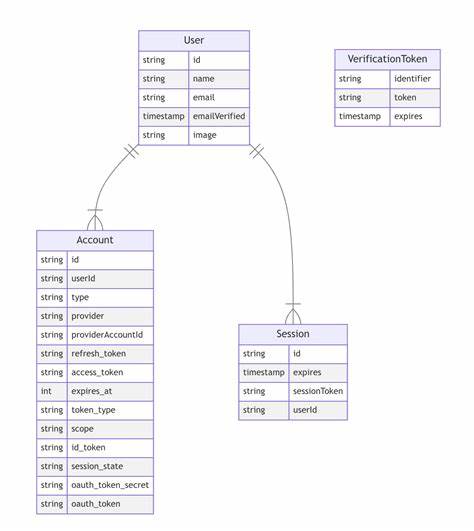

Damit wird eine Single-Use-Strategie umgesetzt, weil der vorherige Refresh Token nach der Ausgabe ungültig wird und durch den neuen ersetzt wird. Diese Methode ermöglicht es auch, gezielt Sessions abzulösen oder zu beenden, was etwa beim Logout oder bei Sicherheitsvorfällen von großer Bedeutung ist. Im Frontend übernimmt Next.js die Aufgabe, Benutzerinformationen persistierend zu speichern und den Authentifizierungsablauf transparent zu kontrollieren. Die Kombination mit NextAuth.

js ermöglicht es, verschiedene Provider wie OAuth oder Credentials-basiertes Login flexibel zu verwalten. Für die fastAPI-basierte Credentials-Authentifizierung wurde eine angepasste Umsetzung definiert, bei der das Login über einen API-Request an den Backend-Login-Endpunkt erfolgt. Nach erfolgreichem Login werden Token und Benutzerinformationen im Session-Objekt gehalten und über HTTP-only Cookies gespeichert, was den Zugriff durch Javascript im Browser verhindert und das Risiko von Cross-Site-Scripting-Angriffen verringert. Die Verwaltung der JWTs im Client erfolgt vor allem über NextAuth.js Callback-Funktionen.

Der jwt Callback bietet die Möglichkeit, das Token beim Erstellen oder Aktualisieren zu modifizieren, wodurch entscheidende Werte wie Access Token, Refresh Token, Benutzer-ID und E-Mail im JWT hinterlegt werden. Gleichzeitig sorgt der session Callback dafür, dass die Session-Daten für Komponenten stets konsistent und aktuell sind. Das ist insbesondere beim Wechsel oder bei der Aktualisierung von Tokens von großer Bedeutung. Zur Interaktion mit geschützten API-Endpunkten wurde ein Custom Hook namens AuthClient implemented, welcher den komplexen Authentifizierungs-Fluss abstrahiert. Dieser Hook nimmt alle API-Anfragen entgegen, setzt automatisch den Authorization Header mit dem gültigen Access Token und kümmert sich darum, Tokens bei Ablauf zu erneuern.

Erwacht der Hook eine 401 Antwort, verwendet er den Refresh Token, um neue Tokens vom Backend abzufragen. Gelingt dies, wird die Session mit den neuen Werten aktualisiert und der ursprüngliche API-Aufruf wiederholt. Somit werden wiederholbare und ausfallsichere API-Aufrufe gewährleistet, die ohne Nutzerintervention arbeiten. Ein häufig auftretendes Problem im Kontext von Token-Refresh sind sogenannte Race Conditions. Diese entstehen, wenn mehrere API-Anfragen parallel mit dem abgelaufenen Access Token durchgeführt werden und dadurch mehrfach versuchen, den Refresh Token zu nutzen.

Da der Refresh Token aber Single-Use ist, wird im Backend nur eine Token-Aktualisierung akzeptiert und alle anderen Anfragen schlagen fehl. Dieses Szenario führt zu unerwarteten Authentifizierungsfehlern und kann die Nutzererfahrung negativ beeinflussen. Die pragmatischste Lösung hierfür ist die Implementierung von Retry-Mechanismen, bei denen fehlgeschlagene Anfragen nach kurzer Verzögerung erneut versucht werden. Dabei kann z.B.

die TanStack Query Bibliothek verwendet werden, die Wiederholungen mit exponentiellem Backoff elegant handhabt und so Race Conditions sicher umgeht. Zusammenfassend bietet die Kombination aus FastAPI und Next.js eine leistungsstarke und flexible Plattform zur Umsetzung moderner Benutzer-Authentifizierung. Die Nutzung von JWTs mit sicherem Umgang von Access- und Refresh Tokens erlaubt eine stateless Session-Verwaltung, die sowohl Skalierbarkeit als auch Sicherheit gewährleistet. Durch den gezielten Schutz von Backend-Endpunkten, die Speicherung der Tokens in HTTP-only Cookies und eine saubere Integration im Frontend mit NextAuth.

js wird ein nahtloses Nutzererlebnis erreicht. Entwickler, die diese Struktur umsetzen, profitieren von schnellen Serverantworten durch FastAPI, robusten Authentifizierungsflüssen durch JWT und einem komfortablen Frontend-Management mit Next.js. Zudem ermöglicht die flexible Custom-Hook-Architektur eigene Anpassungen, etwa zur Fehlerbehandlung oder zur Optimierung des Nutzerfeedbacks. Insgesamt steht hier ein zukunftsfähiges Konzept bereit, das nicht nur den aktuellen Sicherheitsanforderungen gerecht wird, sondern durch Modularität und klare Trennung von Verantwortlichkeiten auch unkompliziert erweitert und gepflegt werden kann.

Abschließend empfiehlt es sich, weitere Maßnahmen wie Rate-Limiting oder eine Monitoring-Lösung zu implementieren, um potenzielle Angriffe frühzeitig zu erkennen und die Ressourcen des Systems zu schützen. Wer diese solide Basis bildet, kann seine Webanwendungen sicher und zuverlässig betreiben und seinen Nutzern ein angenehmes und vertrauenswürdiges Erlebnis bieten.