In der heutigen digitalen Welt sind Verschlüsselungstechnologien der Grundpfeiler für den Schutz sensibler Daten, sei es in Unternehmensnetzwerken, Cloud-Diensten oder auf Endgeräten. Die Sicherheit von kryptografischen Schlüsseln, die als geheime Zugangsmechanismen für Datenverschlüsselung dienen, ist dabei von zentraler Bedeutung. Ein Angriff, der diese Schlüssel kompromittiert, kann die Vertraulichkeit und Integrität von Daten massiv gefährden und weitreichende Folgen nach sich ziehen. Trotz hoher Sicherheitsstandards auf Betriebssystem- und Anwendungsebene bleiben Angriffe gegen die Hardware und deren Zwischenschichten jedoch eine ernsthafte Bedrohung. Speziell Techniken wie transient-execution-Attacken, zu denen die bekannten Sicherheitslücken Meltdown, Spectre und Foreshadow zählen, haben eindrucksvoll gezeigt, dass selbst privilegierte Systemkomponenten wie Kernel oder Hypervisoren keinen vollumfänglichen Schutz garantieren können.

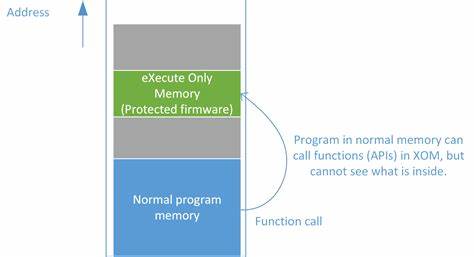

Hier setzt Lixom an, eine innovative Schutztechnik, die im Rahmen neuester Forschung auf x86-Prozessoren entwickelt wurde und den Schutz von Verschlüsselungsschlüsseln auf eine ganz neue Ebene hebt. Anders als herkömmliche Schutzmechanismen lagert Lixom die sensiblen Schlüssel nicht im Datenspeicher, sondern in ausführbarem Code ab und verwendet ausgeklügelte Execute-Only Memory (XOM) Mechanismen, um unautorisierte Zugriffe unerreichbar zu machen. Dieses Verfahren verhindert effektiv das Auslesen oder Ausspähen der Schlüssel durch Speicherzugriffsangriffe oder spekulatives Ausführen von schädlichem Code. Das Konzept beruht auf der grundlegenden Idee, Geheimnisse nicht in Daten-, sondern in Codesequenzen zu kapseln. Durch die Beschränkung auf Execute-Only Memory ist ein direkter Lesezugriff auf die gespeicherten Schlüssel nicht möglich, sondern es kann nur ausgeführt werden, was wiederum den Zugriff stark kontrolliert und überwacht.

Diese Schutzschicht gibt einen signifikanten Vorteil, da Angreifer selbst mit hohen Privilegien und Kernelzugriffen nicht mehr einfach auf kritische Schlüssel zugreifen können. Besonders interessant ist die Anwendung von Lixom in virtuellen Maschinen, wo Gast-Betriebssysteme selbst kompromittiert sein können, ohne dass die Sicherheit der in der VM gespeicherten Schlüssel komplett entfällt. Dies stellt eine ähnliche Schutzwirkung bereit wie Trusted Execution Environments (TEEs), die zwar ebenfalls hohe Sicherheitsgarantien bieten, aber häufig mit Nachteilen hinsichtlich Verfügbarkeit und dem Aufwand von Softwareanpassungen verbunden sind. Lixom punktet hier durch seine leichte Implementierbarkeit und den kompatiblen Einsatz ohne umfassende Hardware- oder Softwareänderungen. Die Technologie schützt zuverlässig gegen eine Reihe von bekannten Angriffen, die bislang als schwer abwehrbar galten.

Meltdown erlaubt etwa privilegierten Code, auf eigentlich geschützten Speicherbereich zuzugreifen, während Spectre zwischengespeicherte spekulative Anweisungen ausnutzt, um geheime Daten auszulesen. Foreshadow greift Trusted Execution Environments an und kann selbst dort kritische Schlüssel extrahieren. Lixom verhindert diese Angriffsmöglichkeiten durch die unveränderliche Zugriffsbeschränkung auf Execute-Only Memory. Dabei bleibt die Performance für kryptografische Algorithmen wie AES unangetastet, was besonders für produktive Umgebungen wichtig ist, in denen Sicherheit und Effizienz gleichermaßen gefordert sind. Speziell für Anwendungen wie Diskverschlüsselung oder digitale Rechteverwaltung (DRM) ist dieser Schutzmechanismus von großem Wert, da hier der Verlust von Schlüsseln zu erheblichen Sicherheitsvorfällen und wirtschaftlichen Schäden führen kann.

Lixom etabliert sich somit als vielseitiger Hardening-Mechanismus, der sich nahtlos in bestehende Sicherheitssysteme integrieren lässt und die Vertraulichkeit kryptografischer Schlüssel langfristig sichert. Der zugrundeliegende Forschungsbeitrag wurde im Rahmen der Financial Cryptography and Data Security Conference vorgestellt, einem der renommiertesten wissenschaftlichen Foren für moderne Kryptografie und IT-Sicherheit. Die Autoren Tristan Hornetz, Lukas Gerlach und Michael Schwarz haben mit Lixom einen maßgeblichen Beitrag geleistet, um Sicherheitstechnologien zukunftsfähig und widerstandsfähiger gegen zunehmend komplexe Angriffsvektoren zu machen. Zusammenfassend lässt sich festhalten, dass Lixom eine innovative und praktikable Lösung für eines der kritischsten Probleme moderner Computersicherheit bietet: den Schutz von Verschlüsselungsschlüsseln gegen Insiderangriffe, spekulative Ausführungsangriffe und Kernelkompromittierung. Durch die konsequente Nutzung von Execute-Only Memory eröffnen sich vielfältige Möglichkeiten, Sicherheitsarchitekturen robuster zu gestalten, ohne bestehende Systeme grundlegend umzubauen oder die Performanz zu beeinträchtigen.

Dieses Konzept ist besonders für Unternehmen und Entwickler interessant, die höchste Sicherheitsstandards verlangen und ihre IT-Infrastruktur gegen aktuelle und zukünftige Bedrohungen absichern möchten. Die nächsten Schritte in der Verbreitung und Weiterentwicklung von Lixom dürften die Integration in Betriebssysteme und Hypervisoren sowie die Unterstützung durch Prozessorhersteller umfassen, um diesen Ansatz flächendeckend verfügbar zu machen. Damit steht ein vielversprechendes Werkzeug bereit, um die IT-Sicherheitslandschaft nachhaltig zu verbessern und Vertrauen in digitale Systeme zu stärken. Lixom zeigt, wie durch innovative Speicherzugriffskontrollen der Schutz kritischer Ressourcen fundamental verbessert werden kann und somit ein wichtiger Baustein für die Sicherheit der Zukunft geschaffen wird.