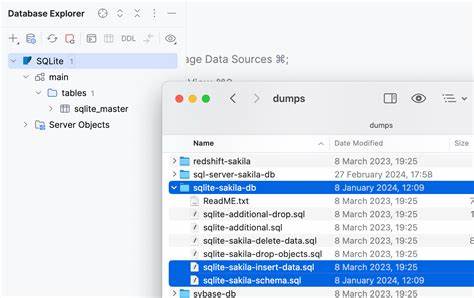

Die zunehmende Bedrohung durch Ransomware-Angriffe hat die Bedeutung von Datenanalyse-Tools enorm gesteigert. LockBit, eine der berüchtigtsten Ransomware-Gruppierungen, ist bekannt für groß angelegte Cyberangriffe und das Veröffentlichen von erbeuteten Daten, um Druck auf ihre Opfer auszuüben. In diesem Zusammenhang gewinnt der LockBit SQL Dump Visualizer an Bedeutung, da er eine innovative Plattform bietet, um die riesigen Datensätze, welche aus Datenlecks resultieren, effizient zu verstehen und auszuwerten. Durch die Umwandlung komplizierter Datenbanken in anschauliche Visualisierungen wird die Komplexität reduziert und wichtige Erkenntnisse werden greifbar gemacht. Der LockBit SQL Dump Visualizer fokussiert sich auf das Umwandeln von SQL-Dump-Dateien, die aus einer Datenbank durch einen Datenbruch extrahiert wurden, in interaktive Diagramme und Grafiken.

Dies ermöglicht Sicherheitsexperten, die Struktur der kompromittierten Daten, deren zeitliche Abläufe und zentrale Beziehungsfelder innerhalb der Datenbank besser nachzuvollziehen. Besonders hervorzuheben ist, dass die Datenbank, welche analysiert wird, unvollständig ist, da bestimmte Modelle und Objekte bewusst von der Analyse ausgeschlossen wurden. Dies ist eine bekannte Einschränkung, die bei der Interpretation der Ergebnisse stets berücksichtigt werden muss. Die Datenvisualisierung gliedert sich in mehrere Segmente: Datenstatistiken, Zeitachsen-Darstellungen, Visualisierungen von Schlüsselfeldern und tabellarische Datenübersichten. Jeder dieser Bereiche trägt dazu bei, ein umfassendes Bild des Datenlecks zu zeichnen.

Die Statistiksektion ermöglicht es, die Anzahl der Einträge, Objekte und mögliche Inkonsistenzen schnell zu erfassen. Die Timeline visualisiert zeitliche Ereignisse und kann Hinweise darauf geben, wann bestimmte Aktionen innerhalb der Datenbank stattgefunden haben, was für die Rückverfolgung von Angriffspfaden von zentraler Bedeutung ist. Die Visualisierung der Schlüsselfelder zeigt Relationen und Verknüpfungen, die oft schwer aus rohen SQL-Dumps zu ermitteln sind. Durch grafische Darstellungen lassen sich Muster erkennen, die auf mögliche Angriffsmuster, betroffene Unternehmensbereiche oder kritische Datenkomponenten hinweisen. Die Datenübersicht in Tabellenform ermöglicht es Nutzern, Datensätze im Detail zu begutachten und gezielt nach bestimmten Informationen zu suchen, was gerade bei Forensik-Untersuchungen von großer Bedeutung ist.

Hinter der Entwicklung des Tools steht der Sicherheitsexperte Simokohonen von defusedcyber.com, der mit dem LockBit SQL Dump Visualizer einen wertvollen Beitrag leistet, um die komplizierte Materie von Datenlecks greifbar zu machen. Besonders im Bereich der Cyberforensik und der Sicherheitsforschung sind derartige Tools essenziell, um komplexe Zusammenhänge zu erkennen und fundierte Analysen durchzuführen. Die Kombination aus technischen SQL-Dumps und benutzerfreundlichen Visualisierungen trägt zur besseren Kommunikation von Sicherheitsvorfällen bei und unterstützt Unternehmen dabei, präventive Maßnahmen zu treffen. Die Nutzung des LockBit SQL Dump Visualizers ermöglicht außerdem eine verbesserte Zusammenarbeit innerhalb von Sicherheitsteams.

Durch die verständlichen Darstellungen können auch weniger technisch versierte Beteiligte leichter auf dem gleichen Informationsstand gebracht werden, was entscheidend für schnelle Reaktionen und Entscheidungsfindungen ist. Die Möglichkeit, neben der Rohdatenanalyse auch eine aggregierte Übersicht sowie Zeitverläufe einzusehen, bietet tiefgehende Einblicke in die Dynamik eines Datenvorfalls. Ein weiterer Vorteil ist, dass der Visualizer durch das Filtern und Fokussieren auf bestimmte Datenobjekte oder Zeitabschnitte eine gezielte Recherche ermöglicht. Dadurch lassen sich beispielsweise verdächtige Aktivitäten oder untypische Datenmanipulationen leichter erkennen. Die Integration in bestehende Sicherheitsprozesse verspricht eine effizientere Auswertung von Datenlecks, gerade bei aktuellen und komplexen Ransomware-Attacken.

Obwohl die Datenbank nicht vollständig ist und einige Informationen bewusst ausgelassen wurden, stellt der LockBit SQL Dump Visualizer eine der wenigen öffentlich verfügbaren Methoden dar, die sich auf die Analyse von LockBit-spezifischen Datenlecks konzentriert. Die Anwendung unterstützt Forscher und Analysten dabei, wichtige Erkenntnisse zu gewinnen und die Methoden der Angreifer besser zu verstehen. Dies ist unabdingbar, um zukünftige Angriffe besser abzuwehren und interne Sicherheitsstrukturen zu verbessern. Durch den kontinuierlichen Ausbau und die Weiterentwicklung solcher Visualisierungstools könnte langfristig die gesamte Branche profitieren. Die automatisierte Aufbereitung komplexer Daten für unterschiedliche Zielgruppen ermöglicht es Unternehmen, schneller auf Sicherheitsvorfälle zu reagieren und entsprechende Gegenmaßnahmen einzuleiten.

Zudem wird die oft komplizierte Kommunikation innerhalb der IT-Sicherheitslandschaft sowie gegenüber nicht-technischen Führungsebenen erleichtert. Die Kombination aus fortschrittlicher Datenbanktechnik, Cyberforensik und ansprechender Visualisierung ist ein Zeichen dafür, wie moderne IT-Sicherheitstools gestaltet sein sollten, um den Herausforderungen der heutigen Bedrohungslage gerecht zu werden. Während LockBit weiterhin aktiv ist und seine Techniken weiterentwickelt, sind solche Instrumente essentiell, um den Überblick zu behalten und die Angriffsmuster nachvollziehbar zu machen. Zusammenfassend lässt sich sagen, dass der LockBit SQL Dump Visualizer ein wichtiges Werkzeug in der Analyse von Datenlecks darstellt. Er unterstützt nicht nur die Sichtbarmachung der oft unübersichtlichen und verworrenen Daten, sondern liefert gleichzeitig wertvolle Erkenntnisse über die Dynamik eines Angriffs.

Für Unternehmen, Sicherheitsforscher und Behörden wird damit eine wichtige Grundlage geschaffen, um sich gegen Ransomware und andere Cyberbedrohungen zu wappnen und die IT-Sicherheit nachhaltig zu erhöhen.