In der heutigen digitalen Welt wird Softwareentwicklung zunehmend komplexer und risikoreicher. Entwickler verwenden regelmäßig externe Bibliotheken und Tools aus öffentlichen Repositorien, was die Gefahr birgt, unsicheren oder sogar bösartigen Code auszuführen. Die Absicherung der Entwicklungsumgebung ist deshalb ein zentrales Anliegen, um sensible Daten wie persönliche Dateien oder andere Projekte vor unerlaubtem Zugriff zu schützen. Eine effiziente und dennoch flexible Lösung stellt das Anwendungssandboxing mit NixOS Containern dar, das insbesondere für Nutzer des NixOS-Betriebssystems eine attraktive Möglichkeit bietet. Im Gegensatz zu herkömmlichen Lösungsansätzen bietet die Container-Technologie von NixOS eine Deklarative Konfiguration, die eine konsistente und reproduzierbare Umgebung schafft.

Dabei können sowohl Kommandozeilen- als auch grafische Anwendungen sicher vom Hostsystem isoliert betrieben werden, ohne dabei spürbaren Einbußen bei der Benutzerfreundlichkeit oder Performance hinzunehmen. Traditionelle Methoden zur Isolation, wie das Verwenden separater virtueller Maschinen für jedes Projekt, liefern zwar starke Trennung, sind aber in der Regel ressourcenintensiv und leiden unter Performanceproblemen – besonders im Bereich der Grafikleistung und Eingabelatenz. Die Einrichtung von GPU-Passthrough zur Verbesserung der Grafikperformance ist zwar möglich, gestaltet sich aber oft kompliziert und hardwareabhängig. Alternativ bieten Remote-Entwicklungsumgebungen, die IDEs auf entfernten Maschinen ausführen und per Browser oder spezialisierter Software zugänglich machen, eine vielversprechende Zukunftsvision. Doch bestehende Tools wie JetBrains Projector oder VS Code Remote Development sind noch nicht in jedem Fall ausgereift oder bereiten gelegentlich Darstellungs- oder Eingabeprobleme.

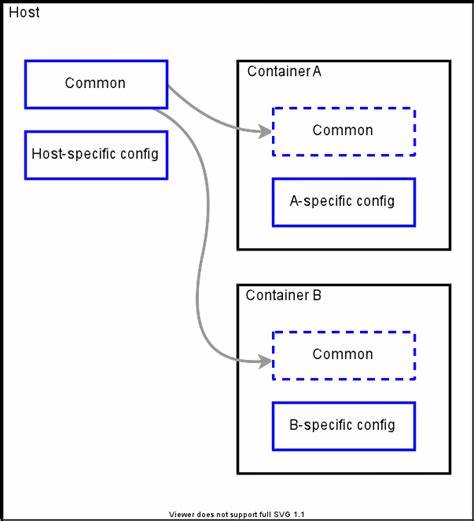

Andere Lösungen wie Docker oder Podman sind zwar etabliert, bieten jedoch keine ideal abgestimmte Benutzererfahrung für den Entwickleralltag, da sie komplexe Dateiberechtigungen und Container-Build-Prozesse erfordern. Außerdem fehlt oft eine einfache Möglichkeit, die Entwicklungswerkzeuge wie IDEs und Konfigurationen konsistent über mehrere Projekte und Geräte hinweg zu verwalten. NixOS Container hingegen kombinieren System-Isolation mit Deklarativität und erlauben eine klare Trennung zwischen Host und Containern bei gleichzeitiger Nutzung gemeinsamer Ressourcen wie dem Nix Store. So wird sichergestellt, dass einzelne Projekte unabhängig voneinander isoliert laufen können, ohne unbeabsichtigten Datenzugriff auf andere Projekte oder persönliche Dateien des Nutzers. Die Container teilen sich dabei den Namen des Nutzers und Nutzer-IDs, was für einen nahtlosen Übergang zwischen Host und Container wichtig ist.

Eines der Highlights im Umgang mit NixOS Containern ist die Integration des Home Manager Tools. Damit lassen sich Benutzerbezogene Konfigurationen und Dotfiles automatisiert konfigurieren und verwalten. Der Home Manager ermöglicht es, persönliche Einstellungen für Shell, Programme und grafische Umgebungen deklarativ zu definieren und auf Host wie Container konsistent anzuwenden, ohne jede Änderung manuell durchführen zu müssen. Für die grafische Anwendungsunterstützung werden mit NixOS Containern moderne Wayland- oder X11-Sitzungen clever mittels Bind-Mounts vom Host vermittelt. Dabei bindet man die notwendigen Unix-Sockets wie den Wayland- oder X11-Socket als auch eventuelle GPU-Geräte in den Container ein.

Hierbei ist zu beachten, dass das direkte Einbinden des X11-Sockets zwar Kompatibilität zu vielen Anwendungen garantiert, jedoch eine potenzielle Angriffsfläche darstellt, da Anwendungen auf demselben X11-Display gegenseitig auf Daten zugreifen können. Wayland ist in diesem Zusammenhang sicherer, bietet aber aktuell noch nicht für alle Programme die gleiche Unterstützung. Die grafische Performance lässt sich durch das Einbinden von /dev/dri-Geräten verbessern, also der direkten Zugabe von GPU-Zugängen in den Container. Allerdings wird hier die Container-Sicherheit teilweise kompromittiert, da ein solcher freier Zugriff auf die Grafikhardware einem Container einen großen Einflussbereich auf den Host einräumt. NixOS Anwender mit offenen Grafiktreibern profitieren am ehesten von dieser Lösung, da proprietäre Treiber wie von Nvidia öfter zu Komplikationen führen.

Das Besondere an NixOS Containern ist, dass sie auf systemd-nspawn aufbauen, einem schlanken Container-Manager, der einfaches Spielen mit Containern ermöglicht. Mit systemd-cgls oder systemd-cgtop können Entwickler genau beobachten, welche Prozesse innerhalb eines Containers laufen und welche Ressourcen sie verbrauchen. Das Toolset macht das Container-Management übersichtlich und in das bekannte Linux-Systemd-Ökosystem eingebettet. Zum Bedienkomfort trägt eine einfache Launcher-Lösung bei, um Anwendungen in den Containern schnell starten zu können, ohne umständlich systemctl oder machinectl Befehle eingeben zu müssen. Beispielsweise lässt sich der Wayland-Launcher wofi dafür verwenden, um über eine grafische Oberfläche Container-Applikationen zu starten.

Diese Lösung erhöht die Benutzerfreundlichkeit spürbar und erleichtert den Wechsel zwischen Host und Container-Arbeitsumgebungen. Ein weiterer großer Vorteil von NixOS Containern ist die einfache Portabilität und Wartbarkeit. Dank der deklarativen Konfiguration lassen sich Container-Setups auf unterschiedlichen Geräten identisch reproduzieren. Dies gibt Entwicklern die Freiheit, von mehreren Arbeitsstationen aus mit gleichen Einstellungen und isolierten Umgebungen zu arbeiten, ohne zeitaufwändige manuelle Anpassungen vornehmen zu müssen. Natürlich sind mit dieser Technik auch Grenzen und Sicherheitsaspekte verbunden.

So erlaubt die gemeinsame Nutzung des Nix Stores, dass Container dennoch auf manchen Ebenen Zugriff auf die Host-Ressourcen haben können. Auch kann der Einsatz von System-Device-Bindmounts, insbesondere bei Grafikhardware, die Isolation beeinträchtigen. Netzwerk-Isolation und systemd-nspawn-spezifische Systemaufruffilterungen können diese Risiken mindern, sind aber nicht ohne weiteres immer vollständig umgesetzt. Automatisierte Erstellung von Home-Verzeichnissen und Dotfiles im Container wird durch Home Manager unterstützt, erfordert jedoch gelegentliche Pflege, etwa das Aktualisieren von Versionsständen. Hier empfiehlt sich, stets auf eine zeitgemäße Home Manager-Version zu setzen, um Sicherheitslücken und Kompatibilitätsprobleme zu vermeiden.

Zusammenfassend bilden NixOS Container eine sehr gute Grundlage für isolierte, wiederholbare und performante Entwicklungsumgebungen. Sie ermöglichen einen pragmatischen Mittelweg zwischen schwergewichtigen virtuellen Maschinen und unflexiblen Sandbox-Technologien wie Flatpak oder Snap. Für Entwickler, die Wert auf Datenschutz, Sicherheit und konsistente Tooling-Konfigurationen legen, ist dieses Framework eine überaus sinnvolle Option. Wer sich mit der Thematik vertraut macht, profitiert von genauer Planung und kluger Konfiguration, um Abstriche bei Performance und Benutzerfreundlichkeit klein zu halten und Sicherheit nicht über Board zu werfen. Viele Baustellen, etwa im Bereich Grafik-Virtualisierung oder Netzwerk-Policy, bieten Raum für zukünftige Weiterentwicklungen.

NixOS Container sind somit nicht nur ein spannendes Werkzeug für Softwareentwickler, sondern auch ein interessanter Ansatz, der die Ideen konfigurierbarer, reproduzierbarer und sicherer Systeme neu definiert. Ihre einfache Einbindung in den NixOS-Workflow macht sie zu einem wertvollen Bestandteil moderner Entwicklungspraktiken mit Fokus auf Sicherheit und Flexibilität.