Raycast hat in den letzten Jahren immer mehr an Popularität gewonnen, insbesondere unter Mac-Nutzern, die eine effiziente und schnelle Möglichkeit suchen, ihre Arbeitsabläufe zu optimieren. Die Anwendung bietet eine leistungsstarke Such- und Automatisierungsplattform, die weit über die traditionelle Spotlight-Suche hinausgeht und somit den Alltag vieler Anwender erleichtert. Trotz seiner Vorteile berichteten einige Nutzer und Entwickler jedoch, dass Raycast fälschlicherweise von verschiedenen Sicherheitsprogrammen und Systemen als Malware eingestuft wird. Diese Fehleinschätzung erzeugt Unsicherheit und Hindernisse bei der Verwendung der Software. Es ist wichtig, die Hintergründe und Ursachen dieser Lage zu verstehen, um das Vertrauen in Raycast wiederherzustellen und mögliche Sicherheitsbedenken auszuräumen.

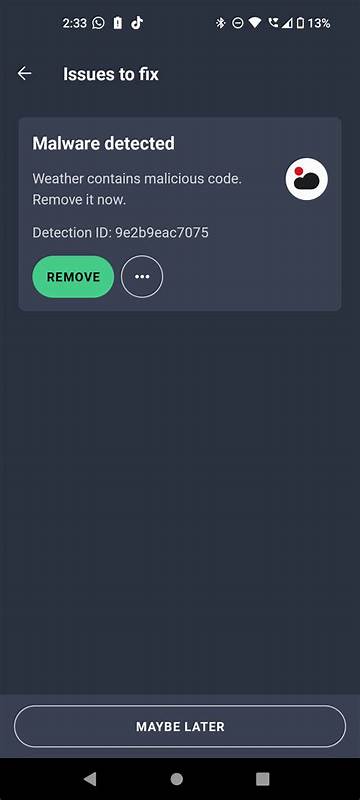

Zunächst einmal muss beachtet werden, dass Sicherheitsprogramme und Betriebssysteme wie macOS auf heuristischen Algorithmen basieren, um verdächtiges Verhalten oder potenziell schädliche Aktivitäten zu erkennen. Dabei werden Muster analysiert, die häufig mit Malware assoziiert sind, zum Beispiel ungewöhnliche Zugriffe auf Systemressourcen oder das Ausführen von Scripts und Automatisierungen. Raycast von Natur aus arbeitet mit tiefem Zugriff auf das System, um eine umfassende Steuerung und Integration zu ermöglichen. So greift es auf verschiedene Prozesse und Daten zu, um Befehle schnell auszuführen, Tasks zu automatisieren und die Nutzeroberfläche individuell zu gestalten. Diese systemnahen Operationen können von Sicherheitssoftware als potenziell gefährlich eingestuft werden, auch wenn die Anwendung harmlos ist.

Ein weiterer Faktor, der zur falschen Flaggenbewertung beiträgt, ist die Verwendung von sogenannten „Code-Signing“-Zertifikaten und dem Verifizierungsprozess bei macOS. Anwendungen, die nicht ordnungsgemäß signiert sind oder deren Signatur als ungültig erkannt wird, können von Gatekeeper, dem eingebauten Sicherheitsmechanismus von Apple, blockiert werden. Bei Raycast sind gelegentliche Probleme bei Updates oder Veränderungen im Signaturprozess aufgetreten, was die Wahrscheinlichkeit erhöht, dass das System die Anwendung als unsicher markiert. Dies führt dazu, dass Nutzer bei der Installation oder beim Start Warnmeldungen erhalten, die auf einen möglichen Malware-Verdacht hinweisen.Darüber hinaus spielt das Verteilungsmodell der Software eine Rolle.

Wenn Raycast aus nicht offiziellen Quellen heruntergeladen wird oder modifizierte Versionen im Umlauf sind, können diese tatsächlich schädlich sein oder zumindest eine infizierte Version darstellen. Sicherheitssoftware wie Antivirus-Programme und Firewalls reagieren in solchen Fällen auf bekannte Gefahren, was wiederum die Meldungen verstärkt. Die beste Praxis liegt daher darin, Raycast ausschließlich von der offiziellen Webseite oder über vertrauenswürdige App-Stores zu beziehen. Dies minimiert das Risiko, eine kompromittierte Version herunterzuladen.Die Entwickler von Raycast reagieren aktiv auf diese Herausforderungen.

Mit häufigen Updates und Verbesserungen des Veröffentlichungsprozesses wird versucht, Sicherheitsbedenken auszuräumen. Regelmäßige Code-Reviews, die Implementierung von sicheren Entwicklungszyklen und die Zusammenarbeit mit Sicherheitsfirmen helfen dabei, das Risiko durch Fehlalarme zu reduzieren. Näherer Einblick in den Quellcode oder offene Kommunikationskanäle erlauben es zudem der Community, eventuelle Probleme schnell zu identifizieren und zu melden.Für Anwender ist es ebenso wichtig, einen kritischen, aber differenzierten Umgang mit Warnmeldungen zu pflegen. Nicht jede Meldung bedeutet zwangsläufig, dass eine Malware-Infektion vorliegt.

Es gilt, die Quelle der Anwendung, den Kontext der Meldung und das Verhalten des Systems genau zu prüfen. Zudem bieten Apple und andere Anbieter oft ausführliche Hilfen und Dokumentationen an, wie man mit Gatekeeper- und Sicherheitswarnungen umgeht. So lässt sich vermeiden, eine nützliche Software wie Raycast aufgrund einer Fehlinterpretation langfristig zu löschen oder zu ignorieren.Ein weiterer interessanter Aspekt ist, dass Raycast sich durch seine vielfältigen Erweiterungsmöglichkeiten durch Plugins und Skripte auszeichnet. Diese Flexibilität ermöglicht es, die Funktionalität stark zu erweitern, birgt jedoch auch gewisse Risiken.

Ein schlecht programmiertes Skript oder ein schädliches Plugin kann tatsächlich Sicherheitslücken öffnen oder unerwünschte Funktionen ausführen. Deshalb raten Sicherheitsexperten dazu, nur Erweiterungen von vertrauenswürdigen Quellen zu installieren und die Berechtigungen von Plugins kritisch zu hinterfragen. Die verantwortungsbewusste Nutzung und die Überprüfung von Erweiterungen trägt entscheidend dazu bei, die sichere Nutzung von Raycast zu gewährleisten und Fehlalarme zu verhindern.Die steigende Popularität von Raycast hat auch zu einer stärkeren Beobachtung durch Sicherheitsanbieter geführt. Manchmal führt dies zu einem Overblocking-Effekt, bei dem eine harmlose Software aufgrund von Ähnlichkeiten in der Code-Struktur oder im Verhalten zu strengen Kategorien gezählt wird.

Dies ist ein bekannter Effekt in der IT-Sicherheitsbranche, der sowohl Anwender als auch Entwickler vor Herausforderungen stellt. Die Sensibilisierung für derartige Fehlklassifizierungen wächst jedoch, was sich durch verbesserte Algorithmen und enge Zusammenarbeit zwischen Softwareentwicklern und Sicherheitsfirmen bemerkbar macht. Mit fortschreitender Technologie werden solche Schwierigkeiten hoffentlich weiter abnehmen.Zusammenfassend lässt sich sagen, dass die Einstufung von Raycast als Malware meist auf heuristischen Erkennungsmechanismen beruht, die das Verhalten der Anwendung fälschlich als Bedrohung interpretieren. Tiefgreifende Systemzugriffe, Probleme mit Code-Signierungen und Erweiterungen erhöhen dabei das Risiko für Fehlalarme.

Wichtig ist für Nutzer und Unternehmen, sich über diese Zusammenhänge zu informieren und Sicherheitswarnungen differenziert zu betrachten. Die Verwendung von offiziellen Bezugsquellen, das regelmäßige Aktualisieren von Software und der bewusste Umgang mit Erweiterungen tragen maßgeblich dazu bei, potenzielle Sicherheitsprobleme zu minimieren.Die Zukunft von Raycast sieht dennoch vielversprechend aus. Mit der zunehmenden Integration von KI-Technologien, verbesserten Sicherheitsstandards und einer aktiven Entwicklergemeinschaft wächst die Zuverlässigkeit und Benutzerfreundlichkeit der Anwendung stetig. Ebenso ist davon auszugehen, dass Malware-Erkennungssoftware in ihrem Vorgehen noch sensibler und präziser werden wird, wodurch Fehlalarme weiter reduziert werden können.

Für Nutzer bedeutet dies, dass sie Raycast bedenkenlos als wertvolles Tool in ihrem digitalen Alltag einsetzen können, sobald die notwendigen Sicherheitsaspekte berücksichtigt sind.Abschließend bleibt festzuhalten, dass ein kritischer, aber informierter Umgang mit technischen Warnungen essentiell ist. Die korrekte Installation, die regelmäßige Wartung und das Einhalten von Sicherheitsrichtlinien stellen sicher, dass Programme wie Raycast ihre Vorteile voll entfalten können, ohne echte Risiken zu bergen. So kann die innovative Anwendung weiterhin eine wichtige Rolle bei der Optimierung von Arbeitsprozessen auf macOS spielen, ohne durch unbegründete Malwareverdachtsmeldungen beeinträchtigt zu werden.

![Microsoft Phi-4 reasoning technical report [pdf]](/images/1D8F9EFE-0260-45AE-B7C8-02B505A6E25E)