RedisRaider stellt eine besorgniserregende neue Bedrohung im Bereich der Cybersicherheit dar, die sich speziell gegen falsch konfigurierte Redis-Server richtet. Diese Malware-Kampagne nutzt öffentlich zugängliche Redis-Instanzen aus, um automatisch und großflächig Kryptowährungen zu minen. Dabei zeigt sie ein hohes Maß an technischer Finesse, taktischer Vielfalt und eine ausgeklügelte Abwehrmechanismen, die es erschweren, sie zu erkennen und zu stoppen. Das Ausmaß der Gefährdung durch RedisRaider unterstreicht die Dringlichkeit, sichere Konfigurationen und verstärkte Sicherheitsmaßnahmen besonders bei Cloud-basierten Services und offenen Servern einzusetzen. Redis ist ein weitverbreiteter In-Memory-Datenbankserver, der wegen seiner hohen Geschwindigkeit und Flexibilität in zahlreichen IT-Infrastrukturen eingesetzt wird.

Oft wird Redis in produktiven Umgebungen mit Standard-Einstellungen betrieben, die nicht ausreichend gesichert sind. Besonders die öffentlich zugänglichen Redis-Server, die auf dem Standardport 6379 lauschen und bei denen keine Zugriffsbeschränkungen oder Authentifizierungen eingerichtet sind, bilden ein großes Einfallstor für Angreifer. Genau hier setzt die Malware RedisRaider an und führt automatisierte Angriffsversuche durch. Die Besonderheit von RedisRaider liegt in seiner aggressiven Scan-Strategie, die große Bereiche des IPv4-Adressraums durchforstet, um exponierte Redis-Dienste ausfindig zu machen. Dabei werden die IP-Adressen und Ports systematisch über die gesamten Klassen- A-Adressen verteilt und für Schwachstellen überprüft.

Sobald ein verwundbarer Redis-Server entdeckt wird, nutzt die Malware legitime Redis-Befehle, um sich unauthorisiert Zugriff zu verschaffen und einen bösartigen Cron-Job einzurichten. Über diese durch Redis konfigurierte Zeitplanung installiert die Schadsoftware einen Mechanismus, der regelmäßig die Hauptpayload herunterlädt und startet. Die Hauptkomponente von RedisRaider ist ein in Go programmiertes, stark obfuskiertes ELF-Binary, das die eigentliche Mining-Software XMRig in einer gepackten Form mitbringt. Dieses Binary extrahiert und entschlüsselt den Miner zur Laufzeit, um ihn auf dem kompromittierten System abzuspeichern und auszuführen. Dadurch wird der Diffusionsprozess der Malware nicht nur automatisiert, sondern auch durch komplexe Verschleierungstechniken abgesichert, die eine Analyse und Entdeckung erschweren.

Die eingesetzten Verschleierungsverfahren umfassen sowohl die Nutzung von Compiler-Obfuskation mittels Garble als auch eine individuell entwickelte Verpackung des Miner-Binaries. Versteckte String-Dekodierer und feine Manipulationen der Redis-Datenbankkonfiguration verdecken die Spuren und verhindern ein schnelles Aufspüren oder Rückverfolgen der Angriffe. Besonders bemerkenswert ist das Löschen des exploitiven Datenbankeintrags nach dessen Ausführung durch ein zeitlich limitiertes TTL (Time-To-Live), was gezielt Beweisspuren minimiert. Der Infektionsweg über Redis ist umso brisanter, als dass die Verteilung der Malware zusätzlich durch einen mehrstufigen Aufbau unterstützt wird. Nach der Erstinfektion prüft die Malware die Systemumgebung, bestimmt CPU-Kerne, Ressourcenlimits und setzt dann im Hintergrund den XMRig-Miner auf dem Zielsystem in Gang.

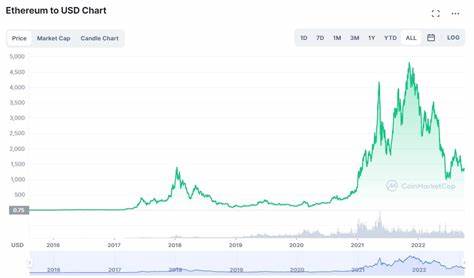

Damit kann rechnerische Leistung effektiv für das Schürfen der Kryptowährung Monero (XMR) eingesetzt werden, ohne dass die Anwender dies unmittelbar bemerken. Der Angriff endet jedoch nicht bei der reinen Server-Infektion. Die hinter der Kampagne stehenden Täter betreiben parallel eine Infrastruktur, die auch einen browserbasierten Monero-Miner beinhaltet. Über Webseiten in Südkorea wird ein JavaScript ausgeliefert, das im Browser der Besucher die Kryptowährungs-Mining-Aktivität startet. Diese mehrgleisige Monetarisierungsstrategie zeigt das hohe Maß an Organisation und technischer Planung hinter dem Angriff und beweist, wie vielfach Angriffsvektoren kombiniert werden können, um finanziellen Gewinn zu maximieren.

Besonders kritisch ist, dass RedisRaider vehement versucht, seinen Verbreitungsmechanismus und seine Operationen im Verborgenen zu halten. Neben der statischen Verschleierung sind es auch die dynamisch gesetzten Redis-Konfigurationen, die verhindern, dass das anfällige System durch Updates oder Überwachungssoftware frühzeitig Aufschluss über die kompromittierte Lage gibt. Die Malware deaktiviert etwa Kompressionsoptionen der Datenbank und ignoriert Fehler bei der Background-Sicherung, um den Ablauf und die persistente Ausführung nicht zu beeinträchtigen. Die Gefahr von RedisRaider besteht darin, dass viele Unternehmen ihre Redis-Dienste ungefiltert über das Internet erreichbar lassen, ohne aktive Zugangssicherungen oder Netzwerksegmentierung zu implementieren. Gerade in DevOps- und Cloud-Umgebungen werden standardmäßig oft Schnellkonfigurationen genutzt, die kritisch überwacht und angepasst werden müssen, um solch automatisierten Massenangriffen vorzubeugen.

Eine weitere Schwachstelle ist das Fehlen von starken Credentials oder der Einsatz von Default-Passwörtern, mit denen RedisRaider versucht, sich Zugang zu verschaffen. Das rudimentäre aber effektive Ausnutzen von Standard-Redis-Kommandos macht die Kampagne so wirkungsvoll. Der durch RedisRaider genutzte Exploit-Prozess auf Basis der „config set dir“ und „config set dbfilename“ Kommandos zur Einblendung eines schädlichen Cron-Jobs ist ein klassisches Muster, das sich durch konsequente Schutzmaßnahmen mittlerweile verhindern lässt, aber leider weiterhin viele Systeme offenbart. Im Bereich der Verteidigung raten Experten dazu, Redis insbesondere im produktiven Umfeld niemals ohne Authentifizierung und abgesicherte Firewall-Regeln öffentlich zu betreiben. Der Einsatz von Redis im „Protected Mode“ deaktiviert unter anderem Veränderungsbefehle an der Datenbankkonfiguration und schützt vor direkten Schreibzugriffen auf Systemverzeichnisse, womit RedisRaiders Angriffstechniken wirkungsvoll blockiert werden können.

Darüber hinaus sind kontinuierliche Überwachungslösungen unabdingbar, um verdächtige Aktivitäten wie ungewöhnliche Cron-Job-Einträge, Dateiänderungen oder Netzwerkverbindungen mit bekannten schädlichen Domain-Adressen sofort zu entdecken. Moderne cloud-native Sicherheitsagenten, die auf eBPF basieren, bieten hier eine Möglichkeit, schon in sehr frühen Phasen von Infektionen automatisiert Warnungen auszugeben. Für private Nutzer und kleinere Unternehmen empfiehlt es sich, den Redis-Zugang entweder vollständig im internen Netzwerk zu belassen oder durch VPN/Tunneling-Lösungen abzusichern. Sicherheitsbewusstsein bei der Wahl und Verwaltung von Zugangsdaten gegenüber Standardpasswörtern reduziert die Angriffsfläche deutlich. Zudem sollten Systemadministratoren regelmäßig auf Schwachstellen in Open-Source-Komponenten wie Redis prüfen und zeitnah Updates einspielen.

Die Entdeckung von RedisRaider verdeutlicht, dass Cryptojacking nicht länger eine unterschätzte Nebenerscheinung von Malware ist, sondern zunehmend ein gezielt eingesetztes Mittel zur finanziellen Bereicherung von Cyberkriminellen darstellt. Die Kombination aus großräumiger automatisierter Verbreitung, ausgefeilter Verschleierung und paralleler Nutzung von Browser-Mining unterstreicht die Professionalität der dahinterstehenden Akteure. In einer Zeit, in der Infrastruktur zunehmend komplexer, cloudbasiert und verteilt ist, erfordern sicherheitsrelevante Herausforderungen wie RedisRaider ein Umdenken in Bezug auf Vertrauen und Zugriffsmanagement. Öffentliche Dienste müssen systematisch durch entsprechende Policies und technische Barrieren abgeschirmt werden. Der kontinuierliche Ausbau von Monitoring- und Response-Strategien ist essenziell, um die zunehmende Professionalität und Vehemenz solcher Bedrohungen einzudämmen.