In der Welt der IT-Sicherheit und der Netzwerkkommunikation spielt TLS – Transport Layer Security – eine zentrale Rolle beim Schutz von Datenübertragungen. Dabei ist die Auswahl und Konfiguration der richtigen Cipher Suites, also Verschlüsselungsverfahren und Algorithmen, der Schlüssel für eine sichere Verbindung. Viele Applikationen und Server setzen OpenSSL als TLS-Bibliothek ein und ermöglichen es in manchen Fällen, dass Nutzer oder Administratoren direkt Cipher-Suite-Strings eingeben können, die OpenSSL für die Verschlüsselung nutzen soll. Doch das ermöglicht nicht nur Fehler, sondern bringt auch gravierende Sicherheitsrisiken mit sich. Deshalb sollten Entwickler und Betreiber von Applikationen die Möglichkeit, rohe OpenSSL-Cipher-Suite-Strings für Benutzer zugänglich zu machen, dringend überdenken und stattdessen moderne, leicht verständliche Alternativen nutzen.

Die Komplexität von OpenSSL-Cipher-Strings OpenSSL verwendet eine eigene Syntax, um eine Vielzahl von Cipher Suites zu definieren und zu kombinieren. Diese Syntax ist nicht intuitiv und gleicht einer kleinen, spezialisierten Programmiersprache. Anwender müssen nicht nur die Namen der verschiedenen Verschlüsselungs- und Authentifizierungsalgorithmen kennen, sondern auch verstehen, wie diese kombiniert, priorisiert oder ausgeschlossen werden können. Dabei müssen sie wissen, welche Schlüsselaustauschverfahren heute sicher sind, welche Block- oder Stromchiffren bevorzugt werden sollen und wie Hash-Funktionen in der Verbindung wirken. Für viele Administratoren oder Nutzer ist dieser technische Detailgrad überfordernd.

Häufig kopieren sie deshalb einfach Empfehlungen oder sogenannte „Best-Practice“-Strings aus dem Internet, ohne die aktuellen Sicherheitsaspekte zu kennen. Sechs Monate später sind diese Konfigurationen oft veraltet, da sich kryptografische Standards schnell weiterentwickeln. So kann es passieren, dass ehemals als sicher angesehene Algorithmen wie RC4 oder 3DES weiterhin in den Einstellungen verbleiben, obwohl sie längst als unsicher gelten. Gefahren veralteter oder inkorrekter Cipher Strings Die Folgen einer schlechten oder falschen Konfiguration können gravierend sein. Angreifer greifen gezielt nach Schwachstellen in veralteten oder unsicheren Verschlüsselungsverfahren.

So war es vor einigen Jahren üblich, zum Beispiel RC4 einzusetzen, um den BEAST-Angriff zu umgehen, ohne zu wissen, dass RC4 selbst erheblich unsicher ist. Auch das Zulassen von unsicheren Hash-Algorithmen wie MD5 oder SHA-1 kann die Integrität der verschlüsselten Verbindung gefährden. Darüber hinaus sind viele Unternehmen und öffentliche Institutionen zu Compliance verpflichtet, die bestimmte Sicherheitsstandards vorschreiben, wie beispielsweise die Einhaltung von FIPS 140-3. Wenn Nutzer frei und ohne ausreichendes Wissen Cipher Strings eingeben dürfen, ist es schwierig, solche Vorschriften verlässlich einzuhalten. Die Kombination aus mangelnder Übersicht, fehlendem Verständnis und dem freien Zugang zu komplexer Kryptographie führt zwangsläufig zu Sicherheitslücken und Compliance-Verstößen.

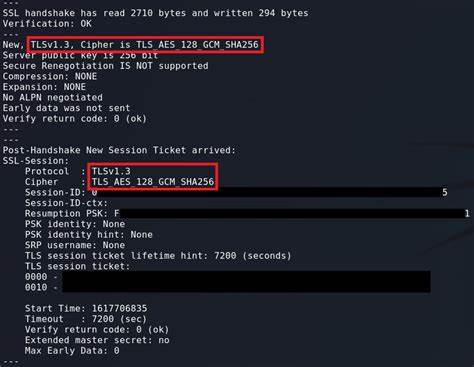

Moderne TLS-Bibliotheken und ihre sicheren Defaults Glücklicherweise haben viele TLS-Bibliotheken in den letzten Jahren Fortschritte gemacht und verfügen über sehr starke Standardeinstellungen. OpenSSL ab Version 1.1.x, Go’s crypto/tls, BoringSSL und andere bieten bereits standardmäßig sichere Schlüsselaustauschverfahren wie ECDHE und X25519 an, die Forward Secrecy unterstützen. Für die Verschlüsselung verwenden aktuelle Bibliotheken vorwiegend AEAD-Cipher wie AES-GCM oder ChaCha20-Poly1305, welche als besonders sicher und performant gelten.

Zudem werden bekannte und bekannte gebrochene Algorithmen automatisch ausgeschlossen. Dadurch reduziert sich für viele Einsatzszenarien der Bedarf, aktiv in die Cipher-Auswahl einzugreifen. Die TLS-Standards sorgen dafür, dass Verbindungen heutzutage meist von Haus aus widerstandsfähig gegen aktuelle Angriffe sind. Das bedeutet, dass viele Admins und Entwickler einfach die eingebaute Standardkonfiguration nutzen sollten und sich von der Komplexität der Cipher Strings fernhalten. Wann eine gezielte Anpassung notwendig ist Trotz der guten Standardsituation gibt es legitime Fälle, in denen individuelle Einstellungen notwendig sind.

Geht es um prüfungsrelevante Zertifizierungen, wie FIPS 140-3, müssen nur NIST-zertifizierte Algorithmen erlaubt sein. Ebenso verlangen manche Unternehmensrichtlinien eine Mindest-Sicherheitsstufe wie 256 Bit. Manche Organisationen benötigen zudem garantierte Forward Secrecy, sodass Sitzungsschlüssel auch nachträglich nicht kompromittiert werden können. Außerdem bereiten manche Entwickler und Behörden sich auf die Zukunft vor, indem sie experimentelle Post-Quantum-Kryptographie in ihre Konfiguration mit aufnehmen möchten. Doch auch hier gilt: Die individuelle Eingabe frei formulierter Cipher-Suite-Strings ist nicht die optimale Lösung.

Die Komplexität der Kombination verschiedener Anforderungen, etwa FIPS-Konformität zusammen mit Post-Quantum-Algorithmen, macht die manuelle Pflege solcher Strings fehleranfällig und schwer wartbar. Der bessere Weg: Checkboxen und kategorische Auswahl Um all diese Herausforderungen zu lösen, hat sich ein benutzerfreundlicher Ansatz durchgesetzt, der auf einer einfachen Auswahl von Kategorien basiert. Anstelle von kryptischen, freitextbasierten Cipher Strings sehen Nutzer übersichtliche Checkboxen oder Schalter, mit denen sie gewünschte Eigenschaften auswählen oder ablehnen können. Eine Auswahl könnte Optionen wie „FIPS 140-3 konform“, „Mindestens 256 Bit Sicherheit“, „Forward Secrecy“, „Post-Quantum KEM (experimentell)“, „Legacy RSA ausschließen“, „TLS 1.0 und 1.

1 deaktivieren“ oder „Unsichere/deprecated Cipher ausschließen“ enthalten. Der Nutzer wählt nur das, was er braucht, und das System erstellt danach die unterliegenden Cipher-Suites automatisch und validiert sie. Dadurch wird aus der komplexen Kryptographie eine verständliche Benutzererfahrung, die viele Fehlerquellen ausschaltet. Administratoren müssen keine einzelnen Algorithmen mehr zuordnen oder aktualisieren, sondern können sich auf eine verständliche Absicht konzentrieren – etwa die Einhaltung von Compliance, Sicherheit oder Moderne. Vorteile und wichtige Aspekte dieser Herangehensweise Der Hauptvorteil ist die Transparenz.

Auditoren und Sicherheitsbeauftragte können nachvollziehen, welche Optionen angewählt wurden, ohne mehrfach kryptische Abkürzungen interpretieren zu müssen. Es vereinfacht auch die Wartung und das Nachverfolgen von Sicherheitsrichtlinien über die Zeit, weil Änderungen an der Tag-Liste erfolgen und neue Algorithmen oder Standards automatisch einsortiert werden. Natürlich sind sorgfältige Implementierung und eine akkurat gepflegte Zuordnung der Algorithmen-Tags essenziell, um unbeabsichtigte Compliance-Verstöße zu vermeiden. Beispielsweise muss klar definiert sein, welcher Algorithmus tatsächlich als „FIPS-konform“ gilt oder welche Sicherheitsstufen ein bestimmter Schlüsselaustausch aufweist. Außerdem sollten die Nutzer erläuternde Hinweise erhalten, beispielsweise dass ein Algorithmus wie X25519 im Gegensatz zu AES-256 nur etwa 128 Bit Sicherheit liefert, um Missverständnisse zu vermeiden.

Das Handling von TLS 1.2 und TLS 1.3 ist ebenfalls eine Herausforderung, denn die Cipher Suite-Struktur unterscheidet sich wesentlich. TLS 1.3 benutzt separaten Key Exchange und AEAD-Ciphers, während TLS 1.

2 alle Komponenten zusammenfasst. Daher muss die Software unterschiedliche Filtermechanismen und Prüfungen für die jeweiligen Protokollversionen anbieten. Die Umsetzung in der Praxis In der Praxis bedeutet dieses Modell eine strukturierte Datenbasis, welche die sichere Zuordnung von Tags zu jeder Cipher Suite, jedem Schlüsselaustausch-Mechanismus und jeder Kurve ermöglicht. Ein JSON- oder YAML-Dateiformat kann beispielsweise genutzt werden, um diese Zuordnung effektiv zu verwalten. Die Auswahl der Checkboxen im Interface wird dann in die Auswahl relevanter Tags übersetzt, aus denen wiederum die endgültigen Cipher Liste generiert wird.

Dies ermöglicht auch eine flexible Kombination verschiedener Anforderungen, ohne dass der Nutzer mit der Syntax der Cipher Suites kämpfen muss. Von der reinen Eingabe von Strings aus der Befehlszeile oder Konfigurationsdatei wird Abstand genommen – Ausnahmen bilden hier nur sehr erfahrene Benutzer mit einem speziellen Bedarf. Fazit: Verzicht auf freie Cipher Strings erhöht die Sicherheit und Usability Die freie Eingabe von OpenSSL-Cipher-Suite-Strings stellt in den meisten Anwendungsfällen ein unnötiges Risiko dar. Die Komplexität, das schnelle Veralten von Algorithmen und die daraus resultierenden Fehlkonfigurationen gefährden die Sicherheit von TLS-Verbindungen. Moderne TLS-Implementierungen sind bereits sehr robust und erfordern keine detailgenaue manuelle Anpassung, solange die Standard-Werte verwendet werden.