Ventoy ist weithin bekannt als ein beliebtes Tool zur Erstellung bootfähiger USB-Sticks, das die Installation verschiedenster Betriebssysteme erheblich erleichtert. Doch jüngste Untersuchungen haben ergeben, dass eine spezielle Erweiterung namens iVentoy, die zur Installation von Windows-Systemen über das Netzwerk mittels PXE dient, erhebliche Sicherheitsrisiken in sich birgt. Im Fokus stehen dabei die Programmfunktionalitäten, die zur Umgehung von Microsofts Sicherheitsmechanismen Kernel-Treiber mit manipulierten Zertifikaten unter Windows laden. Diese Vorgehensweise kann erheblichen Schaden anrichten und stellt eine mögliche Angriffsfläche für Cyberkriminelle dar. Die nachfolgenden Ausführungen beleuchten die Problematik ausführlich.

Im Gegensatz zu Ventoy, das komplett Open Source ist und in der breiten Öffentlichkeit durchschaubar bleibt, hat iVentoy eine teilweise geschlossene Quelle und agiert überwiegend als Netzwerk-basierte Lösung. Ziel von iVentoy ist es, Betriebssysteme über PXE zu installieren, also ohne physischen Datenträger, sondern rein über das Netzwerk. Dafür bedient sich iVentoy spezieller Windows-Kernel-Treiber namens httpdisk, die es ermöglichen, Installationsdateien vom Netzwerkserver transparent als lokale Laufwerke darzustellen. Der gravierende Sicherheitsmangel ergibt sich daraus, dass diese Kernel-Treiber nicht wie gewöhnlich von Microsoft signiert sind. Windows schützt in der Regel mit strengen Zertifikatsmechanismen das System davor, unsignierte oder manipulierte Treiber zu laden.

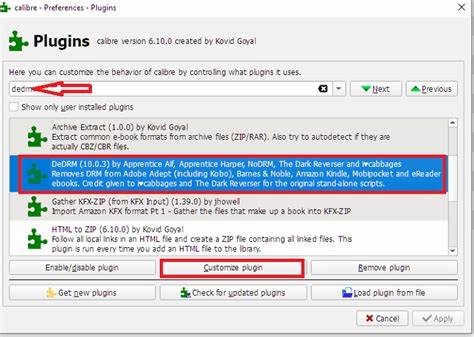

iVentoy umgeht diesen Schutz, indem es während der Windows-Installation falsche, selbstsignierte Extended Validation (EV) Zertifikate in das Windows-System injiziert. Diese gefälschten Zertifikate erlauben es, verdächtige Treiber als vertrauenswürdig zu deklarieren, sodass Windows diese ohne Warnung akzeptiert. Diese Selbstsignatur und Registrierung als „Trusted Root Certificate“ erfolgt automatisch durch ein ausführbares Programm im PXE-Setup namens vtoypxe64.exe. Das Programm liest das zertifikatshaltige EV-Zertifikat aus seinen Ressourcen aus und installiert es korrekt in der Windows-Registry unter der Schlüsselhierarchie für vertrauenswürdige Stammzertifikate.

Im Anschluss werden verschiedene Versionen des httpdisk-Treibers geladen, bei denen speziell die signierte Variante httpdisk_sig.sys durch das zuvor installierte manipulierte Zertifikat „verifiziert“ wird. Dieser fragwürdige Vorgang ist nicht neu und nutzt eine bekannte Lücke in Windows-Sicherheitsmechanismen aus, die aufgrund der Komplexität von Zertifikatsprüfungen und Testmodus-Konfigurationen entstehen kann. Cybersecurity-Experten haben bereits mehrfach vor solchen Techniken gewarnt, weil sie Hackern und Malware-Entwicklern Tür und Tor öffnen, um Rootkits und andere Schadsoftware tief ins System einsickern zu lassen, ohne dass die Sicherheitssoftware oder der Nutzer dies bemerkt. Die durchgeführten Analysen stammen unter anderem aus der Prüfung der internen Containerdatei iventoy.

dat, welche bei iVentoy-Distributionen enthalten ist und potenziell Schadcode sowie weitere Binaries mit hoher Virus-Erkennungsrate bereithält. Sicherheitsscans auf Plattformen wie VirusTotal zeigten etliche Treffer für Trojaner, Rootkits und andere Bedrohungen in Verbindung mit Komponenten von iVentoy. Besonders besorgniserregend sind dabei die aktiven Kernel-Treiber und die manipulative Handhabung von Zertifikaten in einem Zustand, der Windows standardmäßig verhindern sollte. Kritiker und Mitglieder der Open-Source-Community äußern sich sehr skeptisch gegenüber dieser Praxis. Es entsteht der Eindruck, dass iVentoy durch seine Infrastruktur bekannten Sicherheitsrichtlinien zuwiderhandelt und indirekt schädliche Software in Windows-Installationen implementiert - selbst wenn diese nur temporär im WinPE (Windows Preinstallation Environment) laufen.

Zwar behaupten die Entwickler von iVentoy, dass die Treiber ausschließlich im RAM geladen werden und bei der eigentlichen Installation auf die Festplatte nicht übernommen werden, dennoch bleibt das Risiko einer Manipulation nicht unerheblich, denn bereits kurze Phasen mit erweiterten Rechten reichen Angreifern oft aus, um dauerhaften Schaden anzurichten. Als weitere Besorgnis erregende Komponente taucht ein spezifischer Satz gefälschter EV-Zertifikate auf, die mit einer eigenwilligen Methodik von einem Entwicklerkreis namens "JemmyLoveJenny" hergestellt wurden. Diese Zertifikate sind bewusst so gestaltet, dass sie wie vertrauenswürdige Stammzertifikate aussehen, obwohl sie ohne bindende PKI-Überprüfung selbst signiert sind. Dies eröffnet Tür und Tor für weitere Angriffe auch außerhalb von iVentoy, indem manipulierte Software signiert und als legitim eingestuft wird. Die Diskussionen in der Entwickler- und Security-Community betonen die Notwendigkeit, von iVentoy und vergleichbaren Tools mit aller Vorsicht Gebrauch zu machen.

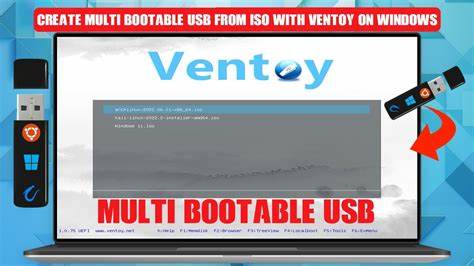

Es ist essentiell, vor der Benutzung solcher Werkzeuge eine gründliche Überprüfung der Herkunft und Authentizität aller beteiligter Komponenten durchzuführen. Nutzer sollten vor allem darauf verzichten, unbekannte oder undokumentierte Tools in kritischen Umgebungen einzusetzen. Außerdem wurde mehrfach darauf hingewiesen, dass der eigentliche Ventoy USB-Stick-Ersteller von dieser Problematik unberührt ist. Die Verwechslung der Projekte könnte durch den ähnlichen Namen entstehen, jedoch ist Ventoy selbst Open Source, transparent und wird nicht mit diesen riskanten Treibern oder gefälschten Zertifikaten ausgeliefert. Wer lediglich Ventoy zur Erstellung von Multiboot-USB-Sticks nutzt, ist von dieser Sicherheitslücke direkt nicht betroffen.

Im Kontext aktueller IT-Sicherheitstrends unterstreicht der Fall iVentoy ein prinzipielles Problem: Die Nutzung proprietärer und teilweise geschlossener Software im Installationsprozess verhindert vollständige Kontrolle und Überprüfbarkeit. Gerade in sicherheitskritischen Umgebungen dürfen solche „Black Boxes“ nicht ohne weiteres verwendet werden, da sie als Einfallstor für Attacken dienen können. Abschließend gilt es deshalb sowohl für Privatanwender als auch für Unternehmenskunden, Werkzeuge wie iVentoy äußerst kritisch zu betrachten. Dabei hilft es, alternative, verifizierte Tools zu bevorzugen, deren Quellcode öffentlich ist und die keine fragwürdigen Umgehungen von Windows-Sicherheitsmechanismen verwenden. Außerdem sollten Systeminstallationen nach Möglichkeit möglichst offline durchgeführt werden, um Manipulationen über das Netzwerk zu vermeiden.

Auch die Haltung von Hosting-Plattformen wie GitHub ist in diesem Zusammenhang diskutierbar. Die Tatsache, dass teils schädliche oder potenziell gefährliche Software unter großen Community-Projekten gehostet wird, wirft Fragen bezüglich der Verantwortung und der Kontrollmechanismen moderner Software-Vertriebswege auf. Die Sicherheitsvorkehrungen von Microsoft rund um die Treibersignierung und Root-Zertifikate sind grundsätzlich gut ausgearbeitet, können aber durch solche Tricks und fehlgeleiteten Testmodus-Konfigurationen unterlaufen werden. Daher ist ein ausreichendes technisches Wissen und Vertrauen in die eingesetzten Tools entscheidend, um Installationen sicher durchzuführen und das Risiko von Malware, Rootkits oder unbefugtem Zugriff zu minimieren. Insgesamt zeigt sich, dass iVentoy trotz seiner praktischen Anwendungsfunktionalitäten eine potenziell gefährliche Komponente in der Systeminstallation über PXE darstellt.

Der bewusste Einsatz gefälschter Zertifikate zur Umgehung von Windows-Schutzmaßnahmen ist ein klarer Sicherheitsverstoß und sollte als solcher ernst genommen werden. Anwender sollten sich daher vor der Verwendung genau informieren und eventuell auf alternative Lösungen zurückgreifen, um das Systemintegritätsrisiko zu reduzieren. Die digitale Sicherheit erfordert gerade bei Installationen größte Achtsamkeit, damit keine unerwünschten Hintertüren geöffnet werden.