In der heutigen, hochgradig vernetzten Welt sind Browsererweiterungen aus dem Alltag kaum mehr wegzudenken. Chrome Extensions bieten vielfältige Möglichkeiten, das Nutzererlebnis zu verbessern, Arbeitsprozesse zu optimieren oder neue Funktionen zu integrieren. Doch mit dieser praktischen Erweiterbarkeit entsteht zugleich ein potenzielles Einfallstor für Sicherheitslücken, die es ermöglicht, weit über die ursprünglich angedachte Sandbox hinaus Schaden anzurichten. Besonders brisant wird die Kombination aus Chrome Extensions und dem sogenannten Model Context Protocol (MCP), die eine unterschiedlich unbekannte, aber umso gefährlichere Schwachstelle offenlegt. Das MCP wurde entwickelt, um künstliche Intelligenz und systemnahe Werkzeuge miteinander verbinden zu können.

Im lokalen Umfeld erlauben MCP-Server Anwendungen, etwa KI-Agenten, auf Systemressourcen zuzugreifen, um so intelligente und kontextbasierte Services zu ermöglichen. Doch genau diese Offenheit birgt erhebliche Risiken, denn viele dieser MCP-Server sind standardmäßig ohne jegliche Authentifizierung oder Zugangsbeschränkungen konfiguriert. Die Kommunikation erfolgt meist über Server-Sent Events oder Standard Ein- und Ausgabeströme, wobei ein MCP-Server über einen lokalen Port erreichbar ist und möglicherweise zahlreiche Systemfunktionen zugänglich macht. Für Angreifer eröffnet sich dadurch ein gefährlicher Weg: Eine scheinbar harmlose Chrome Extension kann ohne spezielle Berechtigungen Verbindungen zu einem MCP-Server aufbauen, dieser bietet umfangreiche Werkzeuge zum Dateisystemzugriff oder zur Steuerung anderer Anwendungen an. Gerade durch diese fehlende Absicherung von MCP-Servern auf localhost entsteht eine problematische Schnittstelle, da Chrome Extensions mit erhöhten Privilegien arbeiten und somit Sandbox-Einschränkungen vielfach umgehen können.

Traditionell sollte die Sandbox des Browsers solche direkten Zugriffe auf das Betriebssystem unterbinden, doch durch den lokalen Netzwerkzugriff auf MCP-Server wird diese Barriere wirkungslos. Ein solcher Zugriff ist nicht nur für Privatanwender ein Risiko, sondern vor allem für Unternehmen stellen unsichere MCPs und Browsererweiterungen ein erhebliches Einfallstor dar. Vorgefertigte MCP-Server für Dienste wie Dateisystemzugriff, Slack oder WhatsApp, die keinerlei Authentifizierung erzwingen, können von Schadsoftware oder böswilligen Extensions ohne großen Aufwand genutzt werden, um Dateien zu lesen, zu verändern oder sensible Informationen abzugreifen. Neben der Angriffsfläche auf einzelne Clients wächst so das Risiko von Systemübernahmen oder die Ausweitung des Angriffs auf weitere interne Ressourcen. Im Jahr 2023 hat Google zwar durch Einschränkungen beim privaten Netzwerkzugang für Webseiten reagiert und so verhindert, dass öffentlich zugängliche Websites auf lokale Dienste zugreifen können.

Diese Maßnahmen greifen jedoch nicht für Browser Extensions, die weiterhin relativ frei lokale Verbindungen herstellen dürfen. Durch die unbemerkte Hintertür von MCP auf localhost entkommt ein Angreifer der sonst kontrollierten Umgebung und kann die lokalen Dienste direkt ansprechen. Dieses Verhalten stellt eine der bislang unterschätzten Herausforderungen in der IT-Sicherheit dar, denn die Vielzahl und Vielfalt der MCP-Server wächst rapide. Viele Entwickler und Unternehmen setzen MCP-Technologien ein, um moderne KI-Funktionalitäten lokal nutzbar zu machen, ohne sich der potentiellen Risiken voll bewusst zu sein. Die fehlenden Best-Practice-Sicherheitsmechanismen wie Authentifizierung oder Zugriffsbeschränkungen sorgen für einen wachsenden Angriffspfad, der schnell zu einem leicht ausnutzbaren Einfallstor wird.

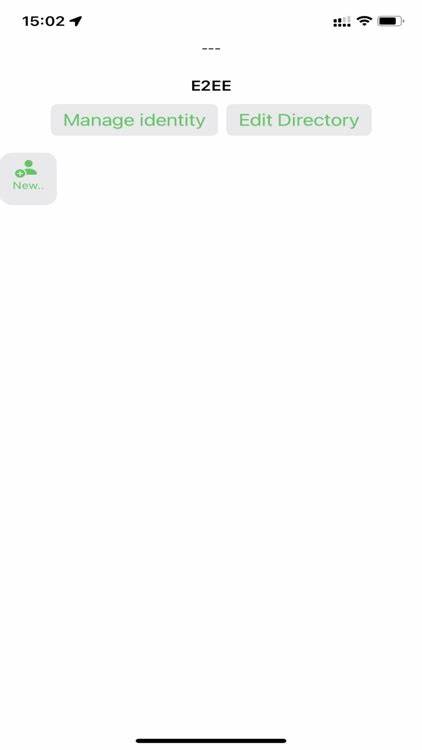

Für Sicherheitsverantwortliche bedeutet dies, dass neben der herkömmlichen Absicherung von Infrastruktur auch die Kontrolle und Überwachung lokaler MCP-Server essenziell sein muss. Ebenso wichtig ist die Kontrolle der installierten Browsererweiterungen, die durch ihre Kommunikationsmöglichkeiten mit MCP-Servern die Sandbox verlassen und so weitreichende Aktionen im System ausführen können. Die Gefahr dieses Szenarios wird durch die geringe Wahrnehmung dieser Thematik in der Öffentlichkeit und in Unternehmen verschärft, da sie versteckt im lokalen Netzwerk und oft unbemerkt für den Endnutzer abläuft. Um das Risiko einzugrenzen, sollten Entwickler von MCP-Servern unbedingt eine starke Zugriffskontrolle implementieren, welche die Kommunikation nur mit authentifizierten und autorisierten Clients ermöglicht. Ebenso raten Sicherheitsanalysten dazu, Berechtigungen von Chrome Extensions sorgfältig zu prüfen und unnötige Zugriffsrechte möglichst zu unterbinden.

Monitoring- und Erkennungsmechanismen für ungewollte lokale Netzwerkzugriffe können helfen, potenziell gefährliche Verbindungsversuche frühzeitig zu identifizieren und zu blockieren. Unternehmen müssen dringend die Kontrolle über ihre Endgeräte schärfen, insbesondere wenn MCP-Server in Entwicklerumgebungen oder bei produktiven Anwendungen eingesetzt werden. Regelmäßige Audits, Policies zur Erweiterungsnutzung sowie Awareness-Schulungen erhöhen das Sicherheitsniveau und sensibilisieren für diese bisher wenig bekannte Bedrohungslage. Zusammenfassend lässt sich sagen, dass die Integration von innovativen Technologien wie Model Context Protocol und Browser Extensions zwar enorme Vorteile bietet, allerdings auch die Sicherheitsarchitektur grundlegend herausfordert. Mithilfe klarer Regeln, geeigneter technischer Maßnahmen und einem bewussten Umgang mit Erweiterungen und lokalen Diensten lässt sich die Gefahr einer Sandbox-Umgehung minimieren.

Die Erkenntnis, dass eine unsichere MCP-Implementierung zu einem lokalen Einfallstor für Angreifer wird, sollte alle Beteiligten alarmieren und zum sofortigen Handeln motivieren. Vor allem Unternehmen sollten sich nicht auf rein theoretische Risiken verlassen, sondern aktiv Maßnahmen ergreifen, um ihre Systeme vor solchen Angriffen zu schützen. Die Zukunft der sicheren Softwareentwicklung braucht ein Bewusstsein für solche komplexen, aber realen Gefahren, damit das Vertrauen in digitale Arbeitsmittel und Plattformen erhalten bleibt und eine stabile Infrastruktur gewährleistet werden kann.

![15 Inspirations for Psychonauts w/ Tim Schafer [video]](/images/3EAC2F6F-60CF-4A7A-9286-5A3A1AEC6843)