Die mathematische Kryptanalyse gehört zu den faszinierendsten und zugleich komplexesten Disziplinen der Kryptographie. Sie beschäftigt sich mit der Analyse und dem Knacken von Verschlüsselungsverfahren mithilfe mathematischer Methoden. Ein besonders bedeutendes Dokument, veröffentlicht von der National Security Agency (NSA) im Jahr 1988, beleuchtet die fünfzigjährige Geschichte der mathematischen Kryptanalyse von 1937 bis 1987. Dieses umfangreiche Papier trägt den Titel "Fifty Years of Mathematical Cryptanalysis" und liefert einen tiefgehenden Einblick in die Entwicklung und Fortschritte dieser Wissenschaftsdisziplin während eines der prägendsten Zeitabschnitte des 20. Jahrhunderts.

Die Zeitspanne von 1937 bis 1987 stellt eine Ära dar, in der die Welt von zwei Weltkriegen, dem Kalten Krieg sowie revolutionären technologischen Veränderungen geprägt war. All diese Faktoren hatten einen direkten Einfluss auf die Entwicklung der Kryptographie und der dazugehörigen Analysemethoden. Die mathematische Kryptanalyse wurde zu einem entscheidenden Werkzeug in diesem globalen Spannungsfeld, wobei nicht nur die militärische Kommunikation, sondern auch die Sicherheit von Staaten auf dem Spiel stand. Das Dokument der NSA lässt dabei erkennen, wie sich die kryptologischen Techniken von einfachen manuellen Verfahren hin zu komplexen, computerunterstützten mathematischen Algorithmen weiterentwickelten. Eine zentrale Rolle spielten dabei Fortschritte in Bereichen wie der Zahlentheorie, Kombinatorik und der algebraischen Strukturierung.

Insbesondere die Entwicklung von Methoden zur systematischen Analyse von Verschlüsselungsverfahren markierte eine Wende in der Fähigkeit, verschlüsselte Nachrichten zu entschlüsseln, ohne den Schlüssel zu besitzen. Dadurch wurden Geheimhaltungsmechanismen grundlegend infrage gestellt und mussten kontinuierlich weiterentwickelt werden. Die Anfänge der mathematischen Kryptanalyse lassen sich im Zeitraum vor dem Zweiten Weltkrieg verorten. Damals waren die Verschlüsselungsverfahren meist auf polyalphabetische Substitutionssysteme oder Maschinen wie die Enigma beschränkt. Die Entzifferung der deutschen Enigma-Maschine durch alliierte Kryptologen ist ein Paradebeispiel für die Bedeutung der mathematischen Kryptanalyse in diesem Zeitraum.

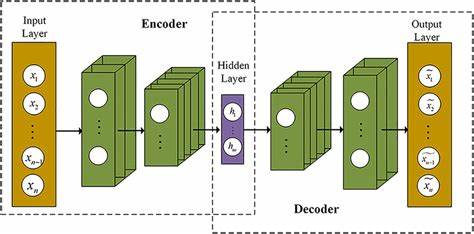

Neben dem berühmten britischen Team um Alan Turing spielten auch amerikanische Forscher eine maßgebliche Rolle. Ihr Beitrag zur Dechiffrierung trug entscheidend zum Verlauf des Krieges bei. Nach dem Zweiten Weltkrieg erfuhr die Kryptanalyse einen Paradigmenwechsel. Die Verfügbarkeit von elektronischen Rechnern und aufkommenden Datentechnologien ermöglichte einerseits die Gestaltung deutlich komplexerer Verschlüsselungssysteme. Andererseits konnten kryptanalytische Methoden nun viel größere Datenmengen verarbeiten und aufwendigere Berechnungen durchführen.

Fazit war eine zunehmende Formalisierung und mathematische Fundierung der Kryptanalyse, wodurch systematische Schwachstellen in kryptografischen Mechanismen entdeckt wurden, die zuvor unentdeckt geblieben waren. Insbesondere in den 1960er und 1970er Jahren entstanden innovative Konzepte wie Public-Key-Kryptographie und Blockchiffren, die neue Herausforderungen für die Kryptanalyse mit sich brachten. Die NSA beschäftigte sich intensiv mit der Untersuchung dieser neuen Verfahren, um deren Sicherheit zu bewerten. Das im Dokument dargestellte Material zeigt, dass zahlreiche klassische Methoden der Kryptoanalyse weiterentwickelt oder durch neue mathematische Ansätze ergänzt werden mussten. Dabei spielten vor allem algebraische Strukturen, statistische Verfahren und kombinatorische Techniken eine zentrale Rolle.

Das NSA-Dokument deutet zudem auf eine enge Verbindung zwischen der wissenschaftlichen Forschung und den geheimdienstlichen Aktivitäten hin. Die Agentur operierte in einem Spannungsfeld zwischen der Veröffentlichung von Forschungsergebnissen und der Geheimhaltung sensibler Informationen. Das Papier aus dem Jahr 1988 wurde im Rahmen eines freiwilligen Deklassifizierungsprozesses veröffentlicht, enthält jedoch zahlreiche Schwärzungen, um weiterhin als geheim klassifizierte Informationen zu schützen. Dies illustriert die Komplexität und Sensibilität des Themas Kryptanalyse auch in der Nachkriegszeit. Ein weiterer Aspekt der Analyse betrifft die Auswirkungen der mathematischen Kryptanalyse auf die Informationssicherheit in der zivilen Welt.

Mit dem zunehmenden Einsatz von Computern und elektronischen Kommunikationsmitteln stieg der Bedarf an sicheren Verschlüsselungsmethoden. Die Erkenntnisse aus der jahrzehntelangen Kryptanalyse trugen entscheidend dazu bei, moderne Verschlüsselungsverfahren zu entwerfen, die den Bedrohungen durch kontinuierlich raffinierte Angriffe standhalten konnten. Dazu zählen unter anderem symmetrische Algorithmen wie DES (Data Encryption Standard), der in den 1970er Jahren vom NIST (damals NBS) standardisiert wurde. Der Übergang von manuellen zu automatisierten Verfahren, die Verwendung komplexer mathematischer Strukturen und die wachsende Rechenleistung veränderten die Landschaft der Kryptanalyse grundlegend. Methoden, die einst als sicher galten, wurden mit neuen mathematischen Einsichten bald als verwundbar erkannt.

![NSA paper: Fifty Years of Mathematical Cryptanalysis (1937-1987), 1988 [pdf]](/images/2AFD83B6-AE3C-4FBA-9DCA-A9051247B0B8)