Im Zeitalter der Digitalisierung sind Browser-Erweiterungen längst zu unverzichtbaren Tools geworden, die den Alltag erleichtern, die Produktivität steigern oder einfach mehr Komfort beim Surfen bieten. Besonders Chrome-Extensions erfreuen sich großer Beliebtheit, da sie vielfältige Funktionen direkt im Browser bereitstellen. Doch genau diese Erweiterungen bergen zunehmend Sicherheitsrisiken. Eine besonders gefährliche Verbindung entsteht mit dem sogenannten Model Context Protocol (MCP), einem Framework, das zur Kommunikation zwischen Künstlicher Intelligenz und Systemressourcen genutzt wird. Das Zusammenspiel dieser Technologien kann die ansonsten strengen Schutzmechanismen der Browser-Sandbox aushebeln und eine Angriffsfläche eröffnen, die fatale Folgen für Nutzer und Unternehmen haben kann.

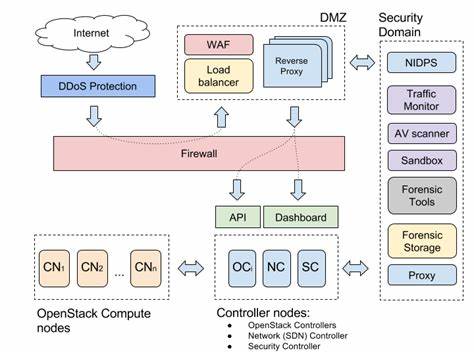

Diese Problematik gewinnt weiter an Bedeutung, da MCP-Server immer häufiger auf lokalen Systemen laufen und immer mehr Dienste über diese Schnittstelle interagieren. Es ist daher unumgänglich, sich umfassend mit dem Thema zu befassen und die Sicherheitslage sachlich zu bewerten. Das Verständnis der Hintergründe und potentiellen Gefahren ist der erste Schritt, um Risiken zu minimieren und bessere Schutzmechanismen zu entwickeln. Das Model Context Protocol (MCP) ist ein Kommunikationsprotokoll, das ursprünglich entwickelt wurde, um KI-Agenten den Zugriff auf lokale Ressourcen und Werkzeuge zu ermöglichen. Typischerweise laufen MCP-Server lokal auf dem Endgerät des Nutzers, zum Beispiel auf einem Desktop-PC oder Laptop.

Sie nutzen zwei Hauptkommunikationswege, die Server-Sent Events (SSE) via HTTP-Requests und Standard Input/Output (stdio). Beide Methoden sind darauf ausgelegt, eine einfache, schlanke und vor allem schnelle Kommunikation zu gewährleisten. Doch genau diese Offenheit birgt immense Risiken. Die Protokolle besitzen von Haus aus keine Authentifizierung oder Absicherung, weil es sich um lokal ausgeführte Dienste handelt. Ohne explizite Zugriffskontrollen oder Validierungen ist eine jeder Prozess auf dem Rechner, der mit dem MCP-Server kommunizieren kann, potenziell in der Lage, sensible Operationen auszuführen.

Diese Offenheit wird in der Praxis oftmals unterschätzt oder schlichtweg ignoriert. Im Fokus der aktuellen Sicherheitsdebatte steht insbesondere die Tatsache, dass Chrome-Erweiterungen, die im Browser ausgeführt werden, über die erlaubten Berechtigungen hinaus mit lokalen MCP-Servern kommunizieren können. Normalerweise ist der Browser-Sandbox-Mechanismus dazu da, Erweiterungen isoliert und sicher vom Betriebssystem und anderen Prozessen abzuschirmen. Tatsächlich ist der Sandbox-Ansatz eine der zentralen Sicherheitsmaßnahmen moderner Browser, um den Missbrauch von Erweiterungen und Web-Inhalten zu verhindern. Doch die Möglichkeit von Extensions, auf lokale Netzwerkports zuzugreifen, insbesondere den Loopback-Interface (localhost), öffnet dieser Isolation eine gefährliche Hintertür.

Ein Angreifer könnte so eine Erweiterung manipulieren, um unbefugt mit einem lokal laufenden MCP-Server zu kommunizieren und darüber Zugriff auf Systemressourcen oder persönliche Daten zu erlangen. Die Folgen reichen von Datendiebstahl bis hin zur Kontrolle über das gesamte Gerät. Für Unternehmen bedeutet dies unter Umständen eine Kompromittierung sensibler Infrastruktur und eine Missachtung geltender Compliance-Vorschriften. Ein besonders alarmierender Aspekt dabei ist, dass keine besonderen Berechtigungen innerhalb der Chrome-Extension benötigt werden, um diese Verbindung zu initiieren. Dies macht die potenzielle Angriffsfläche weitreichend und schwer zu kontrollieren.

Die Erweiterung kann, ohne ersichtlichen Grund oder Erlaubnis des Users, lokale MCP-Server scannen, befähigte Tools entdecken und mit ihnen interagieren. Dabei sind es nicht nur File-System-Funktionen betroffen, sondern auch Dienste, die über MCP angebunden sind, wie Messaging-Plattformen (beispielsweise Slack oder WhatsApp), was die Angriffsmöglichkeiten weiter ausweitet und komplexe Schadenszenarien möglich macht. Sicherheitsforscher haben bereits aktive MCP-Server mit Schwachstellen identifiziert, die ohne jegliche Zugangsbeschränkungen operieren und somit Tür und Tor für Angreifer öffnen. Das Problem der Kommunikation mit localhost über Chrome-Erweiterungen ist nicht neu, wurde aber durch jüngste Maßnahmen von Google zum Schutz privater Netzwerke teilweise adressiert. Seit dem Update auf Chrome 117 im September 2023 gelten strengere Regeln, die verhindern, dass Webseiten aus öffentlichen, nicht sicheren Kontexten private Netzwerke erreichen können.

Allerdings bilden Browsererweiterungen hiervon eine Ausnahme, da sie weiterhin erhöhte Berechtigungen besitzen, um Funktionalitäten zu gewährleisten, die für Nutzer praktisch sind. Dieses Privileg wird nun als potenzielles Einfallstor gedeutet, weil es Angreifern ermöglicht, lokale Dienste zu erreichen, die ansonsten durch die Firewall oder Sandboxing-Maßnahmen geschützt wären. Dies erfordert eine Neubewertung der Sicherheitsrichtlinien für Erweiterungen und einen bewussteren Umgang mit installierten Add-ons. Die Problematik rund um MCP und Chrome Extensions ist kein bloß theoretisches Szenario mehr. In der Praxis wurde bereits demonstriert, wie ein einfacher Proof-of-Concept-Beispielcode eine lokale MCP-Instanz gezielt angreifen und Funktionen auf Dateisystemebene ausführen kann, ohne dass eine Authentifizierung stattfindet.

Dabei wurde ein MCP-Server mit Filesystem-Zugriff installiert, der sofort auf Anfragen von einer entsprechenden Chrome-Erweiterung reagierte und Aktionen durchführte. Daraufhin wurde die gleiche Methode erfolgreich auf MCP-Server verschiedener Anwendungen übertragen. Insbesondere die plattformübergreifende Architektur von MCP macht Filter oder Zugriffsbegrenzungen schwierig, da jeder MCP-Server seine eigenen potenziell sehr mächtigen Funktionen bereitstellt. Die Protokolldesignentscheidungen sorgen dafür, dass nicht nur diverse Implementierungen betroffen sind, sondern auch eine einfache Erweiterbarkeit zu komplexen Angriffsszenarien möglich bleibt. Die Risiken, die sich aus der Kombination von MCP und Chrome-Erweiterungen ergeben, sind massiv und sollten nicht unterschätzt werden.

Es sprechen mehrere Gründe dafür, warum Unternehmen und Nutzer dringend Maßnahmen ergreifen müssten. Zum einen werden MCP-Server zunehmend in Entwicklerumgebungen eingesetzt und gewinnen auch in produktiven Systemen an Bedeutung. Zum anderen sind die meisten dieser Server jedoch weitgehend ungeschützt, besitzen keine standardisierte Zugangskontrolle und werden daher häufig unbeabsichtigt zum Ziel von Angriffen. Wenn ein Angreifer über eine unscheinbare Browser-Erweiterung beliebige Funktionen auf einem System ausführen kann, zerstört dies das Sandbox-Sicherheitsmodell, das viele Nutzer für gegeben halten. Im schlimmsten Fall ist eine komplette Übernahme des Gerätes möglich – einschließlich der Ausführung von Schadsoftware, Auslesen von Passwörtern oder anderen sensiblen Informationen.

Ein solches Szenario bedeutet für Organisationen gravierende operative und reputative Risiken. Um diesen Gefahren entgegenzuwirken, sind mehrere Schritte erforderlich. Zunächst muss das Bewusstsein sowohl bei Entwicklern als auch Anwendern für die Risiken rund um MCP und lokale Dienste geschärft werden. Entwickler von MCP-Servern sollten verpflichtend Authentifizierungsmechanismen und Zugriffssteuerungen implementieren – ein Schritt, der derzeit noch viel zu selten erfolgt. Zugleich müsste der Browserhersteller Google die Berechtigungen von Extensions stärker einschränken und erweitern, um die Kommunikation zu localhost-Verbindungen besser kontrollieren zu können.

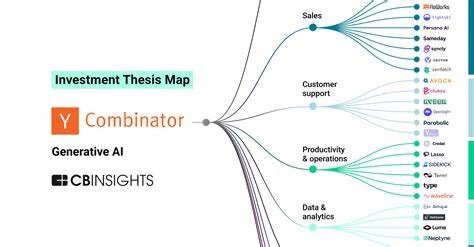

IT-Sicherheitsabteilungen in Unternehmen sollten neben klassischen Netzwerksicherheitsmaßnahmen auch die lokale MCP-Kommunikation im Monitoring berücksichtigen und verdächtige Aktivitäten frühzeitig erkennen. Zudem ist die regelmäßige Überprüfung installierter Browser-Erweiterungen unverzichtbar, um unsichere Add-ons zu identifizieren und zu entfernen. Die rasante Verbreitung von KI-gestützten Tools und deren Integration in bestehende Systeme erhöht den Druck, geeignete Sicherheitsvorkehrungen zu etablieren. MCP steht hier exemplarisch für eine Schnittstellen-Technologie, die enorme Vorteile bringt, aber auch neue Angriffsflächen eröffnet. Gerade durch die universelle Schnittstellennatur von MCP können Angreifer potenziell mehrere Dienste und Anwendungen kompromittieren, sobald sie Zugriff auf die lokale Schnittstelle haben.

Dieses Zusammenspiel verstärkt die Notwendigkeit, Sicherheitskonzepte ganzheitlich und zukunftsorientiert zu denken. Abschließend lässt sich sagen, dass die Verbindung von Chrome-Erweiterungen mit lokal laufenden MCP-Servern eine der aktuell bedeutendsten Herausforderungen im Bereich der Endpoint-Sicherheit darstellt. Das bisher prägende Sandbox-Modell des Browsers wird dadurch ausgehebelt und das zugrundeliegende Sicherheitsversprechen in Frage gestellt. Durch die fehlende Absicherung bei der lokalen Kommunikation entstehen Angriffsvektoren, die nicht nur Nutzer, sondern auch Unternehmen gefährden. Umso wichtiger ist es, dass Entwickler, Anbieter und Nutzer zusammenarbeiten, um dieses Problem nicht zu ignorieren.

Nur mit einheitlichen Standards für Authentifizierung und Zugriffskontrolle, Verbesserungen bei den Browser-Richtlinien und einem laufenden Bewusstsein für neue Sicherheitsrisiken kann die Integrität von Endgeräten und Firmeninfrastrukturen langfristig gewährleistet werden. Die Welt der Browser-Erweiterungen und lokalen KI-Dienste muss sich weiterentwickeln – und zwar mit Sicherheit als oberster Priorität.