Das Model Context Protocol (MCP) avanciert zunehmend zu einem wichtigen Standard für die Autorisierung und den sicheren Zugriff in modernen Applikationen. Angesichts der Komplexität verteilter Systeme und der Interaktion mit Drittanbieter-Services steigt auch die Bedeutung fundierter Sicherheitspraktiken bei der Implementierung von MCP. Neben der Einhaltung etablierter OAuth 2.0 Sicherheitsrichtlinien gibt es spezifische Sicherheitsaspekte, die in MCP-Kontexten besondere Aufmerksamkeit erfordern. Die Kenntnis und Umsetzung dieser Best Practices ist essentiell, damit Entwickler, Serverbetreiber und Sicherheitsexperten die Integrität der Systeme gewährleisten können und potenzielle Angriffsflächen rechtzeitig minimieren.

Ein zentrales Problem in MCP-Umgebungen ist das sogenannte „Confused Deputy“-Problem. Dieses Problem tritt auf, wenn ein MCP-Server als Proxy für andere Ressourcenserver agiert und dadurch Angreifer Möglichkeiten erhalten, die Autorisierungsvorgänge zu manipulieren. Insbesondere bei der Verwendung statischer Client-IDs in der Kommunikation mit Drittanbieter-Autorisierungsservern können Taststellen für dieses Angriffszenario entstehen. Dabei dient der MCP Proxy Server als Vermittler zwischen MCP Clients und den geschützten APIs von Dritten. Wenn der Drittanbieter-Autorisierungsserver keine dynamische Client-Registrierung unterstützt und der Proxy Server deshalb eine feste Client-ID nutzt, können Angreifer bestehende Benutzer-Session-Cookies für Zustimmung (Consent Cookies) ausnutzen.

Der Angreifer sendet manipulierte Authentifizierungsanfragen mit einer schädlichen Redirect-URI und registriert dynamisch eine eigene Client-ID. Aufgrund des vorhandenen Consent-Cookies wird der Consent-Screen übersprungen, sodass die Kontrollmechanismen der Nutzerzustimmung unterlaufen werden. Im Anschluss erhält der Angreifer Zugriff auf Autorisierungscodes und kann diese gegen Zugangs-Tokens eintauschen. Das Risiko für Nutzer besteht darin, dass Angreifer so unbemerkt Zugriff auf ihre Daten in Drittanbieter-APIs erhalten können. Die Abwehr dieser Angriffe erfordert ein sorgsames Handling und die verpflichtende Einforderung einer expliziten Nutzerzustimmung bei jeder dynamisch registrierten Client-Anfrage.

Zudem müssen Proxy-Server gewährleisten, dass der Nutzer den Consent-Prozess tatsächlich durchläuft und keine vorbestehenden Cookies zu einer automatischen Zustimmung führen. Neben dem Confused Deputy Problem stellt das Anti-Pattern der sogenannten „Token Passthroughs“ ein weiteres gravierendes Sicherheitsrisiko dar. Dabei nimmt ein MCP Server Tokens von Clients entgegen, ohne diese ausreichend zu validieren, und leitet sie an die downstream-APIs weiter. Das birgt mehrere Gefahren. Zum einen werden wichtige Sicherheitskontrollen wie etwa Zugangsbeschränkungen auf Basis des Token-Audiences umgangen.

Das kann die Belastung der Systeme erhöhen und Schwachstellen für missbräuchliche Zugriffe schaffen. Zum anderen entsteht eine Schwierigkeiten in der Nachvollziehbarkeit von Zugriffen. Wenn Tokens direkt durchgereicht werden, verschwimmt die Verantwortlichkeit der einzelnen Komponenten. Die Server können nicht mehr eindeutig feststellen, welcher Client oder Nutzer die Anfrage veranlasst hat. Dies erschwert Incident-Response und Auditing erheblich, da Logs und Sicherheitsberichte verfälscht werden oder keine klaren Zuordnungen mehr möglich sind.

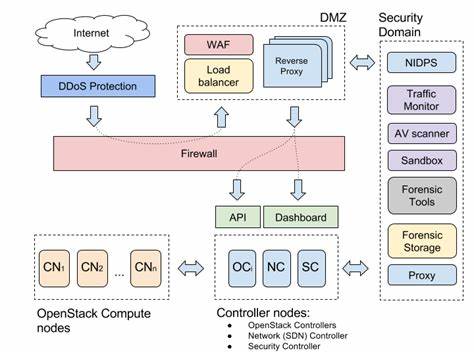

Darüber hinaus entstehen Vertrauensprobleme zwischen verschiedenen Services und Komponenten der IT-Architektur. Das Vertrauen an bestimmten Stellen beruht auf klar definierten Identitäten und Sicherheitszonen. Wird der Token-Austausch nicht stringent kontrolliert, können kompromittierte Tokens missbräuchlich für unautorisierte Zugriffe genutzt werden, was in weiterreichenden Sicherheitsvorfällen resultieren kann. Für eine zukunftssichere Architektur ist es deshalb zwingend erforderlich, dass MCP Server nur solche Tokens akzeptieren, die explizit für sie selbst ausgegeben wurden. Dadurch bleibt die Sicherheitsgrenze zwischen einzelnen Systemgruppierungen klar erhalten, was spätere Erweiterungen der Sicherheitsmechanismen erleichtert.

Neben dem technischen Schutz durch richtige Token-Validierung spielt auch die Gestaltung der Authentifizierungs- sowie Autorisierungsabläufe eine zentrale Rolle für sichere MCP-Systeme. Die Einhaltung der OAuth 2.0 Best Practices bildet hierfür die Grundlage. Darin enthalten sind beispielsweise Maßnahmen wie die Nutzung von Proof Key for Code Exchange (PKCE) zur Verhinderung von Autorisierungscode-Injektionen oder eine konsequente Durchsetzung sicherer Redirect-URIs. Die Dokumentation und Überwachung der Sicherheitsprozesse sind ebenfalls unverzichtbare Elemente.

Laufendes Monitoring, Logging und kontrollierte Zugriffserfassung sorgen dafür, dass ungewöhnliche Aktivitäten frühzeitig erkennbar werden. Dies erlaubt schnelle Reaktionen und Schadensbegrenzung bei etwaigen Angriffen. Ein weiterer Aspekt betrifft die sichere Implementierung der Autorisierungs- und Zugriffskontrolllogiken in MCP Clients und Servern. Hier ist eine saubere Trennung von Zuständigkeiten sinnvoll, sodass Clients nicht direkt Zugang zu Drittanbieter-Tokens erhalten, sondern stets über den autorisierten MCP Server agieren. Indessen muss die Sensibilität für potenzielle Cross-Site-Scripting (XSS) und Cross-Site-Request-Forgery (CSRF) Attacken bei der Gestaltung der Interaktionen zwischen Nutzer-Agenten, MCP Clients und Proxy Servern bestehen bleiben, um Session-Hijacking oder unerwünschte Token-Exposition zu vermeiden.

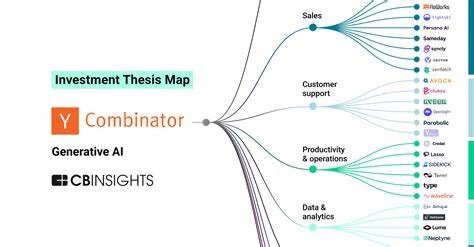

Innovationsfreudige Entwickler sollten bei der Realisierung von MCP-Lösungen stets auch neue Features zur Erhöhung der Sicherheit prüfen und implementieren. Dazu gehören etwa verbesserte Mechanismen zur Token-Introspektion, Einsatz von Mehrfaktor-Authentifizierung (MFA) und Nutzung von adaptiven Zugriffskontrollen, welche das Nutzerverhalten und Kontextbedingungen analysieren, bevor ein Zugriff gestattet wird. Sicherheitsbewusstes Design berücksichtigt schon in der Entwurfsphase mögliche Angriffsflächen, wodurch spätere Nachbesserungen und Sicherheitslücken minimiert werden. Schließlich ist eine fortlaufende Schulung und Sensibilisierung aller beteiligten Entwickler, Administratoren und Nutzer unabdingbar. Nur durch das Zusammenspiel technischer, organisatorischer und prozessualer Maßnahmen lassen sich die Anforderungen an eine robuste Sicherheitsarchitektur erfüllen, die den besonderen Herausforderungen von MCP gerecht wird.

Zusammenfassend gilt für alle MCP-Implementierungen, dass besonders die Probleme rund um statische Client-IDs, dynamische Client-Registrierung sowie der Umgang mit Tokens in den Mittelpunkt der Sicherheitsüberlegungen gehören. Die konsequente Durchsetzung von User-Consent, validen Token-Austäuschen und die strikte Trennung der Trust-Bereiche tragen dazu bei, dass MCP-basierte Systeme vor lebensgefährlichen Sicherheitsrisiken geschützt sind. Dieses Vorgehen sichert nicht nur den Schutz der Anwenderdaten, sondern fördert auch das Vertrauen in moderne Authorisierungsarchitekturen und unterstützt die nachhaltige Skalierbarkeit der Anwendungen.