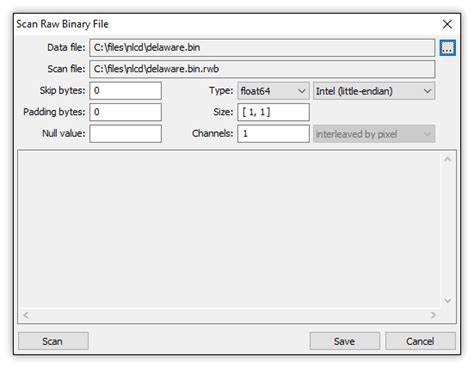

Die Analyse von Rohbinärdateien ohne Standard-Header wie ELF, PE oder Mach-O zählt zu den anspruchsvollsten Aufgaben im Bereich des Reverse Engineerings. Solche Dateien enthalten keine strukturierte Metainformation, die üblicherweise bei ausführbaren Programmen vorliegen, und erschweren dadurch die Identifikation von Architektur, Basisadresse und Programmspeicherort. Das Raw Binary Program Analysis Tool ist eine bahnbrechende Software, die die Herausforderungen bei der Untersuchung solcher rohen Binärprogramme signifikant reduziert und den Analyseprozess maßgeblich unterstützt. Das Kernproblem bei der Analyse von Rohbinärdateien besteht darin, dass herkömmliche Reverse Engineering Suites wie Ghidra, IDA Pro oder Binary Ninja ohne zusätzliche Informationen nur eingeschränkt genutzt werden können. Fehlende Header bedeuten, dass essenzielle Parameter wie das Ausgangsinstruktionsset und der Speicheradresseindruck fehlen, sodass der Reverse Engineer zunächst diese Parameter manuell erraten oder mühsam erarbeiten muss.

Genau hier setzt das Raw Binary Program Analysis Tool an, indem es den gesamten Such- und Erkennungsprozess weitgehend automatisiert. Die Funktionsweise dieses Tools basiert auf einem sogenannten Bruteforce-Ansatz, der alle potenziellen Adressräume systematisch untersucht. Dabei wird eine große Bandbreite an möglichen Basisadressen und Dateioffsets ausprobiert, um diejenigen Parameter zu finden, bei denen das Programm sinnvoll dekodiert und ausgeführt werden kann. Trotz des hohen Rechenaufwands ermöglicht dieses Verfahren, das passende Instruktionsset und die korrekte Speicheradresse zu ermitteln, was den Weg für eine weiterführende statische und dynamische Analyse ebnet. Eine Besonderheit ist die Unterstützung durch externe Komponenten wie Ghidra und CPU_REC.

Ghidra agiert hierbei als Rückgrat der Analyse, indem es den Binärcode anhand der ermittelten Parameter einliest, dekodiert und informationstechnisch aufbereitet. CPU_REC übernimmt das automatische Erkennen der CPU-Architektur, indem es anhand von Signaturen und Codeeigenschaften den richtigen Instruction Set Identifier ausfindet. So können Entwickler und Analysten direkt die zugrundeliegende Prozessorarchitektur feststellen, was den gesamten Analyseprozess erleichtert und präzisiert. Dieses Tool ist besonders auf 32-Bit-Adressräume ausgerichtet, wobei standardmäßig die obersten 16 Bits innerhalb des Suchraums durchprobiert werden. Dieses Vorgehen ist aus mehreren Gründen sinnvoll.

Einerseits sind Rohbinärdateien häufig im 32-Bit-Bereich angesiedelt, da viele eingebettete Systeme oder ältere Programme auf solchen Plattformen laufen. Andererseits verkürzt diese Eingrenzung den Suchprozess erheblich, auch wenn die Analyse dennoch mehrere Tage auf leistungsfähiger Hardware dauern kann. Die enorme Datenmenge, die während der Verarbeitung entsteht, macht den Einsatz auf Servern oder speziell dafür eingerichteten Maschinen empfehlenswert. Die Flexibilität bei der Benutzung ist besonders hervorzuheben. Neben der Nutzung als eigenständiges Tool über Skripte wie run.

sh oder run.bat existiert die Möglichkeit, das Python-Skript BruteForceAddress.py direkt mit detaillierten Parametern aufzurufen. So lassen sich genaue Suchintervalle, Start- und Endadressen sowie die gewünschte Architektur festlegen. Das ermöglicht Experten, den Analyseprozess individuell an bestimmte Anforderungen oder zur Optimierung der Rechenzeit anzupassen.

Ein weiterer Vorteil des Tools ist die Integration in bestehende Reverse Engineering Umgebungen. Nachdem die Architektur, der Offset und die Basisadresse ermittelt sind, können die Ergebnisse direkt in bekannte Analyseplattformen importiert werden. Dies erleichtert nicht nur die Weiterarbeit, sondern spart auch wertvolle Zeit, da manuelle Konfigurationen entfallen. Vor allem für Sicherheitsforscher und Entwickler im Bereich Embedded Systems oder Malware-Analyse stellt dies einen entscheidenden Mehrwert dar. Die Nutzerfreundlichkeit wird durch Hilfsskripte und eine umfassende Dokumentation weiter verbessert.

So ist die Installation auf gängigen Betriebssystemen wie Ubuntu oder Windows einfach zu realisieren. Die Entwickler legen Wert auf eine ausführliche Beschreibung der einzelnen Parameter, was dem Anwender ermöglicht, das Tool effizient und zielgerichtet einzusetzen. Ein kritischer Aspekt bei der Arbeit mit Rohbinärdateien ist stets der Speicherplatzverbrauch. Aufgrund der intensiven Bruteforce-Methodik kann der Workspace mehrere hundert Gigabyte während des Laufs belegen. Verantwortungsbewusster Umgang mit Ressourcen und gegebenenfalls der Einsatz von dedizierten Servern sind daher wichtige organisatorische Voraussetzungen.

Gleichzeitig unterstreicht dies den hohen Anspruch und das Potenzial des Tools, modernste Verfahren in der Binäranalyse umzusetzen. Von einem Sicherheitsstandpunkt aus betrachtet, gewinnt die Fähigkeit, ohne Header-Strukturen auskommende Binärdateien genau und automatisiert zu analysieren, zunehmend an Bedeutung. So können Analysten Malware erkennen, deren Entwickler absichtlich prägnante Metadaten entfernten, um die Erkennung zu erschweren. Das Tool trägt somit aktiv zur Cyberabwehr bei und unterstützt Forensiker bei der Aufklärung komplexer Vorfälle. Die Kontinuität und Weiterentwicklung des Projekts, welche durch die GitHub-Präsenz mit mehreren Mitwirkenden dokumentiert ist, sorgt dafür, dass neue CPU-Architekturen und verbesserte Algorithmen in zukünftige Versionen aufgenommen werden.

Nutzer profitieren von einer aktiven Community, regelmäßigen Updates und einer transparenten Projektstruktur. Zusammenfassend bietet das Raw Binary Program Analysis Tool eine selten zuvor dagewesene Unterstützung für Reverse Engineers, die rohbinäre Programme ohne jegliche Header analysieren müssen. Durch seine automatisierte Architekturerkennung, umfangreiche Bruteforce-Suche und nahtlose Integration mit führenden Analyseplattformen revolutioniert es den Einstieg und die Fortschritte im Bereich der Binäranalyse. Die Kombination aus leistungsfähigen Komponenten, detaillierter Steuerbarkeit und Community-Support macht es zu einem essenziellen Werkzeug für Experten auf dem Gebiet der Software-Sicherheit, Embedded Systems und digitaler Forensik. Der erfolgreiche Einsatz erfordert zwar eine gewisse Einarbeitungszeit und leistungsfähige Hardware, dennoch rechtfertigt der Nutzen die technischen Herausforderungen.

Entwickler, Sicherheitsforscher und professionelle Reverse Engineers finden hier ein mächtiges Hilfsmittel vor, mit dem sie die komplexen Hindernisse bei der Arbeit mit Rohbinärdateien effizient überwinden können. In Zeiten zunehmender Bedrohungen und immer raffinierterer Malware ist die Fähigkeit, derartige Dateien schnell und zuverlässig zu analysieren, ein entscheidender Wettbewerbsvorteil. Abschließend lässt sich sagen, dass das Raw Binary Program Analysis Tool den Weg in eine neue Ära der Binäranalyse ebnet. Es verbindet moderne Methoden der Architektur- und Offset-Detektion mit fortschrittlicher Integration in Analyseumgebungen und eröffnet so zahlreiche Möglichkeiten für professionelle Anwender im Bereich der IT-Sicherheit und Softwareentwicklung.

![A Formal Analysis of Apple's iMessage PQ3 Protocol [pdf]](/images/C15725AD-A953-4191-AE74-FCEDCDFD67CA)