Im digitalen Zeitalter gewinnt die sichere Verwaltung von Identitäten und Zugriffsrechten zunehmend an Bedeutung. Insbesondere Unternehmen sehen sich mit der Herausforderung konfrontiert, verschiedene SaaS-Applikationen und APIs nahtlos und gleichzeitig sicher miteinander zu verbinden. Hier setzt der Identity Assertion Authorization Grant an, eine innovative OAuth 2.0 Erweiterung, die speziell entwickelt wurde, um Identitätsnachweise als Grundlage für den Zugriff auf Drittanbieter-APIs zu nutzen und so den Zugang zu Ressourcen über verschiedene Vertrauensdomänen hinweg zu erleichtern. Die Grundlage des Identity Assertion Authorization Grants ist eine Kombination bewährter Standards wie OAuth 2.

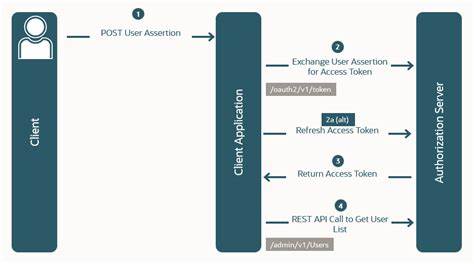

0 Token Exchange und dem JWT Profil für OAuth 2.0 Autorisierungsgewährungen. Dabei fungiert die Methode als Brücke zwischen unterschiedlichen Anwendungen und Autorisierungsservern, die auf derselben Identitätsquelle – meist dem Identity Provider (IdP) eines Unternehmens – vertrauen. Dadurch entsteht eine zentrale und vertrauenswürdige Anlaufstelle, die Autorisierungen federführend verwaltet und validiert. Der Ablauf beginnt mit der Nutzeranmeldung an der Client-Anwendung, beispielsweise einem Wiki oder Chat-Tool, die Teil des unternehmensinternen App-Ökosystems sind.

Im Rahmen der Authentifizierung holt sich die Client-App vom Identity Provider einen Identity Assertion, meistens in Form eines OpenID Connect ID Tokens oder alternativ auch als SAML Assertion. Dieses Token dient als Nachweis der Identität des Endnutzers und bildet die Grundlage für den weiteren Zugriff. Anschließend fordert die Client-Anwendung mithilfe eines Token Exchange Requests bei demselben Identity Provider einen speziellen Identity Assertion Authorization Grant an. Dabei übergibt sie die erhaltene Identity Assertion und gibt an, für welche Ressource beziehungsweise API sie den Zugriff benötigt. Der Identity Provider prüft die Integrität und Echtheit des übergebenen Tokens sowie die jeweiligen Zugriffsberechtigungen, die zuvor im System definiert wurden.

Falls die Validierung erfolgreich ist, stellt der Provider ein signiertes JWT aus, das als Authorization Grant fungiert und spezifisch für die angefragte Ressource ausgestellt wurde. Diese Autorisierungsgewährung ist kein klassisches OAuth Access Token, sondern ein spezielles, sogenanntes ID-JAG Token, das im weiteren Schritt bei der API oder dem Ressource-Server eingebracht wird, um ein reguläres Access Token zu erhalten. Wichtig hierbei ist, dass der Ressource-Server dem Identity Provider vertraut und die ausgestellten Grants auf Richtigkeit und Gültigkeit verifizieren kann. So entsteht ein sicheres Ökosystem, in dem die zentrale Identität und deren Berechtigungen über mehrere Anwendungen hinweg koordiniert und reibungslos gehandhabt werden. Einer der entscheidenden Vorteile des Identity Assertion Authorization Grants liegt in der optimierten Nutzererfahrung.

Klassische OAuth-Workflows für API-Zugriffe legen häufig erneute Autorisierungsschritte oder gar Benutzeranmeldungen nahe, was für den Anwender störend und ineffizient sein kann. Durch die Wiederverwendung der vorhandenen Identity Assertion und das zentrale Management durch den Identity Provider ermöglicht das Verfahren einen weitgehend unterbrechungsfreien Zugriff, bei dem Nutzer nicht erneut aktiv eingreifen müssen. Ein weiterer Pluspunkt ist die erhöhte Sicherheit. Da sämtliche Zugriffstoken und Autorisierungsgewährungen von einem vertrauenswürdigen Identity Provider ausgegeben werden, der sowohl die Identität als auch die Berechtigungen streng überprüft, lassen sich Risiken wie unautorisierte Zugriffe oder Token-Missbrauch signifikant reduzieren. Zudem kann der Identity Provider bei Bedarf zusätzliche Sicherheitsmaßnahmen wie Step-Up-Authentifizierungen erzwingen, wenn der Kontext der Anfrage oder Sensitivität des Zugriffs dies erfordert.

Diese zentrale Kontrolle und Sichtbarkeit unterstützen auch moderne Zero-Trust-Ansätze in Unternehmen und ermöglichen granulare Zugriffskontrollen, die speziell auf individuelle Anwendungen und Nutzerrollen zugeschnitten sind. Das macht Identity Assertion Authorization Grants besonders attraktiv für komplexe Unternehmensumgebungen mit verschiedenen SaaS-Anbietern und internen Diensten. Darüber hinaus findet das Modell zunehmend in innovativen Technologiebereichen Anwendung, etwa in der Integration von Large Language Models (LLM) und AI-Agenten, die im Namen von Benutzern mit unterschiedlichen externen Unternehmens-Tools kommunizieren. Hier sind sichere und automatisierte Zugriffsmöglichkeiten essenziell, damit solche Agenten handlungsfähig bleiben und zugleich Unternehmensrichtlinien strikt eingehalten werden. Die praktische Implementierung erfordert eine enge Zusammenarbeit zwischen den beteiligten Parteien: dem Identity Provider, den Client-Anwendungen und den Resource Servern.

Eine vorausgesetzte Vertrauensbasis ist notwendig, sodass alle Systeme die Signaturen und Inhalte der Tokens validieren und die Berechtigungen nach definierten Policies einschätzen können. Darüber hinaus sind gut definierte Registrierungsprozesse von OAuth-Clients bei den jeweiligen Identity Providern und Ressourcenanbietern unerlässlich, um eine eindeutige Zuordnung und Identifikation der Anwendungen zu gewährleisten. Diese Registrierung schlanker Clients durchläuft in der Regel sowohl den IdP als auch den Resource Server separat. Standardisierte Parameter und Protokolle spielen eine Schlüsselrolle im Identity Assertion Authorization Grant Workflow. Beispielsweise wird der Token Exchange gemäß RFC 8693 verwendet, um zwischen dem ID Token und dem speziellen ID-JAG Token zu wechseln.

Die Nutzung von JWTs nach RFC 7519 sowie deren spezielle Profile für OAuth 2.0 Client Authentication und Grants gemäß RFC 7523 sorgen für Interoperabilität und Sicherheit. Die Entwicklung und Verbreitung dieser Methode ist Teil der fortschreitenden Evolution des OAuth 2.0 Ökosystems, das sich stetig an neue Anforderungen im Bereich Identitäts- und Zugriffsmanagement anpasst. Die Spezifikationen werden darüber hinaus durch die IETF Web Authorization Protocol Arbeitsgruppe vorangetrieben, um herstellerübergreifend Kompatibilität und Best Practices zu fördern.

Praktische Anwendungsfälle zeigen, wie Unternehmen den Identity Assertion Authorization Grant einsetzen, um ihre SaaS-Landschaften zu harmonisieren. So können etwa E-Mail- und Kalenderanwendungen mithilfe einer zentralen Identitätsquelle und tokenbasierter Rechtevergabe nahtlos zusammenarbeiten, ohne Nutzer mehrfach zur Autorisierung zu zwingen. Auch hochautomatisierte Agents, die in der Unternehmenswelt zunehmend an Bedeutung gewinnen, profitieren vom robusten und sicheren Zugang zu Enterprise-Tools. Damit der Identity Assertion Authorization Grant sein volles Potenzial entfalten kann, ist es entscheidend, dass Unternehmen ihre Identitäts- und Zugriffsstrategien dahingehend anpassen und gleichzeitig Sicherheitsrichtlinien strikt beachten. Die Einführung solcher Verfahren sollte von Schulungen und klaren Anweisungen begleitet werden, um Fehlerquellen zu minimieren.

Insgesamt stellt der Identity Assertion Authorization Grant eine willkommene Erweiterung im Bereich OAuth 2.0 dar, die Unternehmen eine elegante und sichere Lösung für das Delegieren von Zugriffsrechten zwischen unterschiedlichen Anwendungen in verteilten Umgebungen bietet. Insbesondere für große Organisationen mit komplexen SaaS-Ökosystemen ermöglicht dieses Verfahren eine zentrale, vertrauenswürdige und effiziente Steuerung von API-Zugriffen, die sowohl die Nutzerzufriedenheit als auch den Sicherheitsstandard steigert. Zukünftige Weiterentwicklungen dürften darauf abzielen, die Integration mit existierenden OpenID Connect Flows weiter zu vereinfachen und die automatische Erkennung von kompatiblen Authorization Servern und Ressourcen zu optimieren. Zudem könnten Erweiterungen der Metadatenprotokolle dazu beitragen, die Unterstützung für Identity Assertion Authorization Grants transparenter und leichter zugänglich zu machen.

Dies ist insbesondere für aufstrebende Technologien und dynamische Anwendungsszenarien wie KI-basierte Agenten von Bedeutung, die agil, sicher und vertrauenswürdig über mehrere Systeme hinweg agieren müssen. Die Balance zwischen Usability und Sicherheit steht dabei im Mittelpunkt, wobei der Identity Assertion Authorization Grant einen wichtigen Baustein für die nächsten Generationen von Identitäts- und Zugriffsmanagement darstellt.

![It's Not Magic: Securing Modern Apps with PKCE [video]](/images/45614606-B3C7-4F8D-A328-7968749903DA)