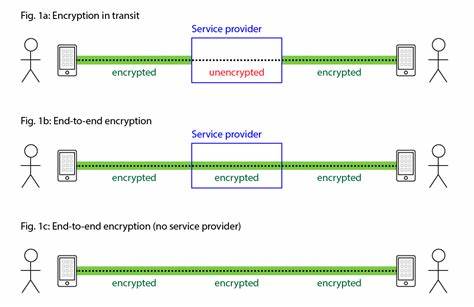

Die Verbreitung von Ende-zu-Ende verschlüsselten Messenger-Diensten hat in den letzten Jahren stark zugenommen. Dienste wie Signal, WhatsApp oder Briar versprechen maximale Sicherheit, indem sie sicherstellen, dass nur Sender und Empfänger die Nachrichten lesen können. Trotz dieser vielversprechenden Sicherheit zeigt ein kürzlich aufgetretener Vorfall aus dem März 2025, dass es erhebliche praktische Hürden bei der echten sicheren Nutzung gibt, vor allem im Bereich der Benutzerfreundlichkeit und Identitätsverifikation. Anhand dieses Beispiels lassen sich die wichtigsten Herausforderungen beim Umgang mit verschlüsselten Nachrichten in der Praxis gut nachvollziehen und kritisch bewerten.Im besagten Fall wurde ein Journalist versehentlich zu einer Signal-Gruppenkonversation der US-Regierung hinzugefügt, die sensible militärische Operationen betraf.

Der Journalist erhielt zunächst eine Kontaktanfrage von einem Account mit dem Namen „Michael Waltz“, der dem ehemaligen US National Security Advisor zugeordnet war. Obwohl keine Nachrichten ausgetauscht wurden, wurde er später in eine Gruppenkonversation aufgenommen. Die Aufnahme war für den Journalisten unerwartet und unangemessen, da die Regierung ihn ablehnte und er keine Zugangsrechte zu den besprochenen Geheimnissen haben sollte. Der Vorfall offenbarte Schwächen in der Handhabung und Verifikation von Identitäten innerhalb verschlüsselter Messenger-Dienste, speziell bei der Nutzung von Signal.Verschlüsselung allein reicht nicht aus, wenn die Zuordnung von Identitäten nicht eindeutig und verlässlich funktioniert.

Im Gegensatz zu herkömmlichen Gesprächen, bei denen man sich am Klang der Stimme oder an der bekannten Person orientieren kann, sind komplexe kryptographische Identitäten zur sicheren Kommunikation notwendig. Diese Identitäten bestehen meist aus langen, schwer merkbaren Zahlenfolgen oder Codes, die eindeutig einem Nutzer zugeordnet sind. Solche Codes nennt man Schlüssel-Fingerabdrücke, Verifikationscodes oder Sicherheitsnummern. Sie garantieren, dass eine Nachricht tatsächlich an das richtige Gerät und damit an die richtige Person gesendet wird.In der Praxis sind diese kryptographischen Identitäten jedoch schwer handhabbar.

Niemand scannt täglich lange Zahlencodes oder vergleicht kryptographische Schlüssel per Hand. Um die Nutzerfreundlichkeit zu verbessern, setzen viele Systeme auf die Verknüpfung solcher Identitätsnummern mit bekannten Routinen wie der Telefonnummer. So wird das Smartphone-Adressbuch zum Schlüsselvermittler. Dieses Mapping macht die Nutzung bequemer, birgt aber zugleich Risiken. Denn wenn ein Dienst oder Drittparteien die Zuordnung manipulieren oder intransparent arbeiten, können Identitäten gefälscht oder fehlgeleitet werden.

Damit besteht die Gefahr, dass Nachrichten versehentlich an Unberechtigte gelangen.Signal etwa weist Nutzer zwar auf Änderungen der sogenannten Sicherheitsnummer hin, allerdings geschieht dies oft sehr zurückhaltend und wenig auffällig. Diese Warnungen verschwinden schnell aus dem Blickfeld des Nutzers, und viele bleiben sich der Risiken unbewusst. Es gibt kaum klare Hinweise darauf, wie sich Nutzer sicherstellen können, dass sie tatsächlich mit dem richtigen Gegenüber kommunizieren. Die Verantwortung wird dadurch oft unausgesprochen Drittparteien oder dem System überlassen, was bei hochsensiblen Informationen, etwa im militärischen oder politischen Bereich, kritisch ist.

Der bekannte Vorfall mit dem Journalisten wurde durch eine fehlerhafte Zuordnung ausgelöst, die mit der traditionellen Handhabung von Telefonbüchern zusammenhing. In klassischen Telefonbüchern hatte eine falsche Verknüpfung von Namen und Nummern wenig dramatische Folgen, da ein Anruf meist in der Abweisung oder einem Verbindungsfehler endete. Anders in der Welt der verschlüsselten Kommunikation: Hier kann eine falsche Nummer zu einer kompletten Offenlegung vertraulicher Nachrichten an unbefugte Personen führen. Die kulturellen Annahmen des Telefonbuchs überträgt Signal fälschlicherweise auf den hochsicheren Kontext, was zu fatalen Missverständnissen führt.Ein weiteres Problemfeld liegt in der mangelnden Unterstützung von Identitätsvorstellungen und Gruppenintroduktionen während der Nutzung.

In physischen Meetings sorgt eine reguläre Vorstellung dazu, dass Teilnehmer wissen, mit wem sie es zu tun haben, und entsprechend vorsichtig kommunizieren können. In Gruppenchats fehlen solche transparenten Identifikationsprozesse oft. Signal zum Beispiel verlangt zwar eine Kombination der Identitäten zur Verifikation von Sicherheit, dies wird jedoch nicht für ganze Gruppen sichtbar gemacht. Teilnehmer sehen nur Namen oder oft nur Initialen, ohne eine verlässliche Herkunftsinformation oder verifizierte Identitäten der anderen Nutzer. Die Moderation einer Gruppe ist standardmäßig nicht beschränkt, sodass jede Person andere hinzufügen kann – eine potenzielle Fehlerquelle, wie der Vorfall zeigt.

Idealerweise würden verschlüsselte Gruppenkommunikationssysteme eine Art „introduktionsbasierte“ Identitätsverwaltung implementieren, bei der neue Teilnehmer klar eingebunden und von allen anderen verifiziert werden können. Nur wenn jeder alle anderen kennt und deren kryptographische Identität überprüft hat, ist ein wirklich sicherer Dialog möglich. Die Verifikation eines Einzelnen wäre in großen Gruppen ein hoher Aufwand, doch technische Lösungen wie digitale Signaturen, vertrauenswürdige Vermittler oder spezielle Verifikationsroutinen könnten diesen Prozess vereinfachen und transparenter machen.Die Kernbotschaft des Fallbeispiels und der anschließenden Analyse ist, dass Sicherheit nicht durch Technologie allein gewährleistet wird. Die Nutzerführung, Konzeption der Identitätsüberprüfung und Systemarchitektur tragen entscheidend zur tatsächlichen Sicherheit bei.

Fehlende oder schwer zugängliche Mechanismen zur Verifikation und Einführung von Teilnehmern schaffen Usability-Lücken, die in kritischen Szenarien zu gravierenden Sicherheitsvorfällen führen können. Diese Herausforderungen sind bei Signal exemplarisch, gelten aber auch für andere Ende-zu-Ende verschlüsselte Messenger wie WhatsApp oder Briar.Eine Lösung könnte darin bestehen, Identitätsprüfungen für den Nutzer sichtbarer und verständlicher zu gestalten. Dies bedeutet auch, Risiken und die Verantwortung, die durch Abkürzungen wie Telefonbuch-Mappings entstehen, explizit zu kommunizieren. Darüber hinaus müsste der Funktionsumfang von Messenger-Gruppen erweitert werden, um bessere Kontrollen einzuführen, wer Teilnehmer hinzufügen darf, und um transparente Einführungsmechanismen für neue Gruppenmitglieder zu realisieren.

In der heutigen, von politischer Polarisierung geprägten Zeit unterstreicht der Fall die immense Bedeutung, Nutzer über die komplexen Sicherheitsmechanismen aufzuklären und sie dabei zu unterstützen, bessere Entscheidungen zu treffen. Nur so können sichere, vertrauliche Kommunikation und der Schutz sensibler Informationen dauerhaft gewährleistet werden. Die Weiterentwicklung sicherer Kommunikations-Apps muss deshalb nicht nur auf technische Innovationen setzen, sondern vor allem auf verbesserte Nutzererfahrung und klare, verständliche Sicherheitsprozesse.Im Ergebnis zeigt sich, dass die Verbindung von kompromissloser Verschlüsselung und benutzerfreundlichem Identitätsmanagement entscheidend für den Erfolg und die Sicherheit Zukunft sicherer Messenger ist. Der Vorfall verdeutlicht die Notwendigkeit, technische Perfektion mit praxisnahen Usability-Konzepten zu vereinen, um reale Gefahren durch Fehlbedienung oder mangelhafte Einführung zu vermeiden.

Nur so lässt sich das volle Potenzial von Ende-zu-Ende Verschlüsselung entfalten und das Vertrauen in diese entscheidenden Werkzeuge moderner Kommunikation nachhaltig stärken.