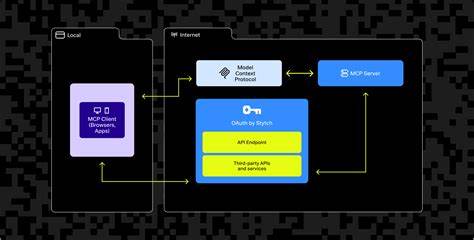

Moderne Anwendungen erfordern zunehmend die Nutzung externer Dienste und Serverinfrastrukturen, die eine nahtlose und sichere Kommunikation ermöglichen. In diesem Kontext gewinnen MCP-Server (Managed Compute Platform) mit Authentifizierung eine immer größere Bedeutung. Sie bieten Entwicklern die Möglichkeit, Rechenprozesse und Funktionen auszulagern und gleichzeitig streng kontrollierten Zugriff auf diese Ressourcen sicherzustellen. Die korrekte Implementierung der Authentifizierung bei der Verwendung von MCP-Servern ist daher essenziell, um sowohl Sicherheit als auch effiziente Bedienbarkeit zu gewährleisten. Die Integration von MCP-Servern mit Authentifizierung erfordert ein grundlegendes Verständnis, wie Zugriffssteuerung und Token-basierte Autorisierung funktionieren.

Die Verwendung von Access Tokens spielt dabei eine zentrale Rolle. Access Tokens sind digitale Berechtigungsnachweise, die einem Client erlauben, auf geschützte Ressourcen auf einem Server zuzugreifen. Im Falle von MCP-Servern, wie sie etwa über die Pipedream-Plattform bereitgestellt werden, sorgt ein solcher Token dafür, dass nur autorisierte Anwendungen oder Benutzer auf einzelne Projekte oder Umgebungen zugreifen können. Die Arbeit mit MCP-Servern beginnt mit dem Erhalt eines gültigen Access Tokens, das meist über das Dashboard oder die API der zugrundeliegenden Plattform generiert wird. Dieses Token enthält Informationen zur Identität sowie zu den Berechtigungen des Nutzers oder der Anwendung.

Um die maximale Sicherheit zu garantieren, sollten diese Tokens sicher gespeichert und niemals öffentlich zugänglich gemacht werden. Die Nutzung von Umgebungsvariablen zum Beispiel stellt eine gängige und sichere Methode dar, diese sensiblen Daten in der Applikation verfügbar zu machen, ohne sie in den Quellcode einzubetten. MCP-Server adressieren häufig Szenarien, in denen Anwendungen im Auftrag von Nutzern oder automatisierten Prozessen auf externe Ressourcen zugreifen müssen. Dabei sind keine allgemeinen, sondern genau definierte Zugriffsrechte erforderlich. Der Vorteil einer solchen Architektur liegt darin, dass Anwendungen flexibel und skalierbar bleiben, während gleichzeitig die Compliance- und Datenschutzanforderungen eingehalten werden können.

Die technische Umsetzung der Authentifizierung auf MCP-Servern erfolgt meistens über HTTP-Header, in denen das Access Token als Bearer Token übermittelt wird. Neben dem Token müssen häufig weitere spezifische Header, wie Projekt- oder Umgebungskennungen, mitgegeben werden, um die genaue Zielressource zu adressieren. Dies erhöht die Granularität der Zugriffskontrolle und verhindert Zugriffe auf unautorisierte Teile der Plattform. Die Installation und der Betrieb von Client-Bibliotheken vereinfachen die Arbeit mit MCP-Servern erheblich. So bieten etwa das agno Framework und die MCP SDK spezifische Tools, die für den Aufbau und das Management der Verbindungen programmiert sind.

Sie kümmern sich um Authentifizierungs-Header, Timeout-Management und Streaming-Unterstützung, die für Anwendungen mit hohen Performance-Anforderungen wichtig sind. Ein praktisches Anwendungsbeispiel zeigt, wie eine asynchrone Python-Funktion eingesetzt werden kann, um mit einem MCP-Server unter Verwendung von Access Tokens sicher zu kommunizieren. Hierbei wird ein Agent initiiert, der mit dem OpenAI Chat-Modell verbunden ist und über das MCP-Tool Nachrichten oder Anfragen an die Plattform übermittelt. Der gesamte Kommunikationsprozess erfolgt verschlüsselt und mit expliziter Authentifizierung. Fehlerbehandlung und Logging sorgen zusätzlich für eine stabile Implementierung.

Dabei lassen sich MCP-Server auch hervorragend für Anwendungen mit dynamischen Benutzeranforderungen einsetzen. Beispielsweise kann ein Team-Chat eine Anfrage an den MCP-Server stellen, der im nächsten Schritt kanalbezogene Nachrichten abruft und verarbeitet. Mittels der Authentifizierungsmechanismen können Zugriffsrechte auf unterschiedliche Kanäle individuell verteilt werden, was maßgeblich zu einer sicheren und kontrollierten Umgebung beiträgt. Darüber hinaus ist die Skalierbarkeit ein wesentlicher Vorteil der Verwendung von MCP-Servern mit Authentifizierung. Eine einmal implementierte Lösung lässt sich mühelos an wachsende Anforderungen und eine steigende Benutzerzahl anpassen.

Durch die Verwendung von Umgebungsvariablen und sicheren Zugriffstokens bleibt die Verwaltung dabei übersichtlich und flexibel. Für Entwickler ist es wichtig, die Dokumentation der verwendeten Plattformen wie Pipedream genau zu studieren. Die Plattform bietet detaillierte Informationen zu den notwendigen Schritten bei der Token-Generierung, den erlaubten Umgebungen und der Projektverwaltung. Ein kontinuierlicher Abgleich mit den neuesten Sicherheitsempfehlungen und Updates stellt sicher, dass Implementierungen stets aktuellen Sicherheitsstandards entsprechen. Ein häufig unterschätzter Punkt ist die Verfügbarkeit von Monitoring- und Logging-Tools, die eine Einsicht in den Zugriff auf die MCP-Server erlauben.

So können ungewöhnliche oder unautorisierte Zugriffe sofort erkannt und Gegenmaßnahmen eingeleitet werden. Moderne Systeme bieten zudem die Möglichkeit, die Nutzung von Tokens zeitlich zu begrenzen oder regelmäßig zu erneuern, was das Risiko eines Missbrauchs weiter minimiert. Die sichere Integration von MCP-Servern mit Authentifizierung ist somit nicht nur eine technische Herausforderung, sondern auch ein Beitrag zur Compliance und zum Schutz sensibler Daten. Unternehmen, die diese Sicherheitsmaßnahmen ernst nehmen, profitieren von einer robusten Infrastruktur, die Vertrauen bei Nutzern, Partnern und Kunden schafft. Die Zukunft der Anwendungsentwicklung wird zunehmend von der Nutzung verteilter Plattformen geprägt sein.